- Glavne prijetnje kombiniraju napredni zlonamjerni softver, društveni inženjering i pogrešne konfiguracije koje iskorištavaju sve automatiziraniji napadači.

- Utjecaj se kreće od ekonomskih gubitaka i obustava poslovanja do pravnih sankcija, štete ugledu i krađe intelektualnog vlasništva.

- Učinkovita obrana zahtijeva slojeve tehničke zaštite, dobru kibernetičku higijenu, kontinuirano praćenje i robustan plan odgovora na incidente.

- Kontinuirana obuka i integracija umjetne inteligencije u kibernetičku sigurnost ključni su za premošćivanje jaza u talentima i predviđanje novih taktika napada.

La Kibernetička sigurnost postala je svakodnevna briga za svakog IT stručnjaka. Sigurnost u oblakuRad na daljinu, korporativni mobilni telefoni i umjetna inteligencija dramatično su povećali površinu napada, a kibernetički kriminalci ne gube vrijeme: automatiziraju napade, usavršavaju tehnike društvenog inženjeringa i iskorištavaju svaku pogrešnu konfiguraciju ili ljudski nadzor kako bi se infiltrirali u organizacije.

Za tehničke timove više nije dovoljno "instalirati antivirusni program i robustan zaštitni zid". Steknite temeljito razumijevanje glavnih prijetnji kibernetičkoj sigurnosti za IT stručnjakeRazumijevanje stvarnog utjecaja kibernetičkih prijetnji na poslovanje i najboljih praksi za njihovo ublažavanje ključno je za održavanje kontinuiteta poslovanja, izbjegavanje pravnih kazni i zaštitu kritičnih podataka. U ovom članku detaljno ćete i s vrlo praktičnim pristupom vidjeti koji rizici dominiraju trenutnim okruženjem i što možete učiniti kako biste napadačima znatno otežali pristup.

Što se danas smatra prijetnjom kibernetičkoj sigurnosti

Kada govorimo o prijetnjama kibernetičkoj sigurnosti, mislimo na bilo koji događaj, slabost ili zlonamjerna aktivnost što bi moglo ugroziti povjerljivost, integritet ili dostupnost sustava i podataka. To uključuje sve od "klasičnog" zlonamjernog softvera (virusa, crva, trojanaca, ransomwarea, špijunskog softvera) do neispravljenih ranjivosti, loših korisničkih praksi, pogrešnih konfiguracija oblaka ili ciljanih napada koje sponzorira država.

Ove prijetnje iskorištavaju tehnički nedostaci i ljudske pogreškeZastarjeli softver, slabe lozinke, prekomjerna dopuštenja, phishing e-poruke koje obmanjuju zaposlenike, loše osigurana pohrana u oblaku, treće strane sa slabom sigurnošću itd. Rezultat može varirati od jednokratnog kršenja podataka do potpunog zatvaranja tvrtke na nekoliko dana.

Paralelno s tim, uključivanje umjetna inteligencija i automatizacija za kibernetičke napade Omogućuje istovremene kampanje protiv tisuća tvrtki, generiranje vrlo uvjerljivih deepfakeova i stvaranje polimorfnog zlonamjernog softvera koji stalno mijenja svoj kod kako bi izbjegao tradicionalne obrambene alate. Izazov za IT stručnjake stoga je dvostruk: zaštita sve složenijih infrastruktura i to od bržih i sofisticiranijih napadača.

Stvarni utjecaj kibernetičkih prijetnji na organizacije

Posljedice sigurnosnog incidenta daleko nadilaze početni strah. Svako kršenje može izazvati niz posljedica na različitim frontama: ekonomskom, reputacijskom, pravnom i operativnom. Razumijevanje ove dimenzije pomaže upravi u opravdavanju ulaganja i određivanju prioriteta sigurnosnih projekata.

U financijskom smislu, Izravni i neizravni gubici mogu biti ogromniUz lažne transfere, plaćanja otkupnine putem ransomwarea i krađu financijskih podataka, postoje i troškovi povezani s prekidima rada, prekovremenim radom tima za odgovor, vanjskim forenzičkim uslugama, obavještavanjem pogođenih strana i kampanjama za izgradnju povjerenja. Mnoge studije procjenjuju prosječni trošak kršenja sigurnosti na deseke tisuća eura za mala i srednja poduzeća, a na milijune za velike korporacije.

Šteta po ugled je jednako ili čak i ozbiljnija: Kada kupac vidi da su njegovi podaci izloženi, odmah gubi povjerenje.Taj gubitak kredibiliteta rezultira raskidom ugovora, smanjenom prodajom i poteškoćama u sklapanju poslova s novim partnerima ili pristupu određenim javnim natječajima. Povratak na prethodnu razinu povjerenja mogao bi potrajati godinama, ako se uopće ikada postigne.

Na operativnoj razini, napad može potpuno paralizirati kritične procesePad naplatnih sustava, zatvaranje proizvodnih pogona, prekid rada online usluga, poremećaji lanaca opskrbe… Svaki IT stručnjak koji je doživio masovni napad ransomwarea zna da je pritisak na poslovanje brutalan kada ne možete prodavati, proizvoditi ili usluživati kupce.

Konačno, ne smijemo zaboraviti na pravne i regulatorne posljedicePropisi poput GDPR-a u Europi i drugi sektorski zakoni zahtijevaju odgovarajuću zaštitu osobnih podataka i obavještavanje o povredama unutar vrlo specifičnih vremenskih okvira. Propust može rezultirati značajnim financijskim kaznama i parnicama s klijentima, dobavljačima ili čak zaposlenicima. Istovremeno, krađa intelektualnog vlasništva (nacrti, algoritmi, formule, izvorni kod) može potratiti godine ulaganja u istraživanje i razvoj te dati konkurentsku prednost suparnicima.

Glavne vrste tehničkih prijetnji IT stručnjacima

S čisto tehničkog gledišta, tvrtke se suočavaju sa širokim rasponom rizika koji utječu na infrastrukturu, aplikacije i korisnike. Poznavanje najčešćih vrsta napada Ovo je prvi korak u definiranju odgovarajućih sigurnosnih kontrola i arhitektura.

Zlonamjerni softver u svim svojim varijantama

Zlonamjerni softver ostaje jedno od omiljenih oružja napadača. Pod tim kišobranom nalazimo zlonamjerni softver osmišljen za infiltraciju, oštećenje ili kontrolu sustava bez znanja korisnika ili administratora. Njegovi najčešći oblici uključuju:

- Ransomware: Šifrira datoteke i sustave ključevima koje kontrolira samo napadač i zahtijeva plaćanje (obično u kriptovaluti) za vraćanje pristupa. Najnaprednije skupine kombiniraju šifriranje s krađom podataka, prijeteći objavljivanjem informacija ako se plaćanje ne izvrši, čak i ako postoje sigurnosne kopije.

- Trojanski konji: Predstavljaju se kao legitimni programi (besplatni softver, navodni crackovi, "čudotvorni" uslužni programi), ali kada se izvrše, koriste skrivene zlonamjerne funkcionalnosti koje mogu varirati od otvaranja stražnjih vrata do preuzimanja još više zlonamjernog softvera.

- RAT (Trojanac za daljinski pristup): Trojanci posebno dizajnirani kako bi napadaču omogućili potpunu daljinsku kontrolu nad računalom. Omogućuju špijuniranje i izvlačenje osjetljivih informacija., instalirati nove komponente ili preći na druge interne sustave.

- Špijunski softver: kod dizajniran za bilježenje aktivnosti korisnika, prikupljanje vjerodajnica, bankovnih podataka, navika pregledavanja ili vrijednih poslovnih informacija, koji se zatim šalju na poslužitelje kojima upravlja napadač.

- Cryptojacking: Zlonamjerni softver koji zloupotrebljava računalnu snagu poslužitelja, radnih stanica ili čak IoT uređaja za rudarenje kriptovaluta bez znanja vlasnika, smanjujući performanse i povećavajući troškove energije.

Tehnologija ne uspijeva, ali i ljudi ne uspijevaju. Socijalni inženjering iskorištava. psihološke slabosti i korisničke navike kako bi ih natjerali da učine upravo ono što napadaču treba: kliknu na poveznicu, onemogućite zaštitu, predate vjerodajnice ili osjetljive podatke.

Unutar ovih taktika, Phishing ostaje zvijezdaŠalju se e-poruke koje oponašaju komunikaciju banaka, dobavljača, vladinih agencija ili čak same tvrtke kako bi se korisnici namamili na lažne web stranice ili ih prisilili na preuzimanje zlonamjernih privitaka. U svom najciljanijem obliku, spear phishing se fokusira na određene profile (financije, rukovoditelji, IT administratori) koristeći javne ili interne podatke kako bi se obmani dao kredibilitet.

Isti koncept vrijedi i za ostale kanale: smiješi se kad mamac stigne putem SMS-a na mobilne uređaje, iskorištavajući činjenicu da je u tim porukama teže provjeriti URL; i vishing kada se napad izvodi telefonom, predstavljajući se kao tehnička podrška, banka ili pružatelj usluga koji zahtijeva "provjeru" informacija.

Pojavom generativne umjetne inteligencije, sljedeće je dobilo na snazi: glasovne i video deepfakeoveOvi alati mogu se predstavljati kao menadžeri ili voditelji odjela kako bi naručili hitne transfere ili podijelili povjerljive informacije. Smanjuju troškove i pojednostavljuju kampanje koje su prije zahtijevale puno više ručnog napora.

Napadi na web aplikacije i API-je

Web aplikacije i API-ji su, za mnoge tvrtke, najizloženiji dio njegove napadne površineGreška u upravljanju ulaznim podacima, kontrolama pristupa ili validaciji parametara može otvoriti vrata vrlo štetnim napadima:

- SQL injekcija (SQLi): Manipuliranje upitima baze podataka umetanjem zlonamjernog koda u polja za unos. Ako aplikacija ne očisti te podatke ispravno, napadač može čitati, mijenjati ili brisati informacije, pa čak i preuzeti kontrolu nad poslužiteljem baze podataka.

- Daljinsko izvršavanje koda (RCE): Ranjivosti koje omogućuju napadaču izvršavanje naredbi na poslužitelju na kojem se aplikacija izvodi, obično iskorištavanjem prelijevanja međuspremnika ili drugih logičkih pogrešaka. Ova vrsta kvara je obično kritična jer se to prevodi u gotovo potpunu kontrolu nad pogođenim sustavom.

- XSS (Međuspletno skriptiranje): Ubacivanje zlonamjernih skripti u stranice koje se zatim prikazuju drugim korisnicima. Ove skripte mogu ukrasti kolačiće sesije, mijenjati sadržaj preglednika ili preusmjeravati na lažne stranice bez znanja korisnika.

Napadi na lanac opskrbe

Sve je češće da napadi nisu usmjereni na samu tvrtku, već na njezine partnere. Napadi na lanac opskrbe iskorištavaju odnose povjerenja s dobavljačima softvera, integratorima, uslugama u oblaku ili konzultantskim tvrtkama.

Klasičan scenarij je onaj od pružatelj usluga s udaljenim pristupom Za interne sustave: ako napadač kompromitira vašu mrežu, može upotrijebiti te legitimne vjerodajnice za pristup klijentskoj organizaciji uz vrlo malo sumnje. Drugi vektor je manipulacija softverom ili ažuriranjima trećih strana: ubrizgavanje zlonamjernog koda u pakete ažuriranja koje klijent instalira, uz potpuno povjerenje u njihov izvor.

Nadalje, gotovo sve moderne aplikacije integriraju biblioteke otvorenog koda ili moduli trećih stranaOzbiljna ranjivost poput Log4j-a pokazala je u kojoj mjeri naizgled mala komponenta može predstavljati ogroman rizik na globalnoj razini kada se široko distribuira. Za IT timove, inventarizacija i upravljanje rizikom vanjskih komponenti sada je neizbježno.

Napadi uskraćivanja usluge (DoS i DDoS)

Napadi na dostupnost usmjereni su na izbaciti usluge i aplikacije iz igre tako da mu legitimni korisnici ne mogu pristupiti. U distribuiranom (DDoS) obliku, tisuće kompromitiranih uređaja bombardiraju sustave žrtve prometom, zasićujući propusnost, CPU ili resurse aplikacija.

Neke grupe koriste uskraćivanje usluge kao alat za iznudu (RDoS)Prijete masovnim napadima ako se ne plati otkupnina ili ih kombiniraju s ransomware kampanjama kako bi povećali pritisak. U drugim slučajevima, DoS napadi se izvode iskorištavanjem specifičnih ranjivosti koje uzrokuju pad sustava ili prekomjernu potrošnju resursa kada prime neispravne ulazne podatke.

Napadi tipa "čovjek u sredini" (MitM i MitB)

Kod napada tipa "čovjek u sredini", meta je presresti i, ako je moguće, izmijeniti promet između dvije strane koje vjeruju da komuniciraju izravno i sigurno. Ako komunikacija nije pravilno šifrirana, napadač može pročitati vjerodajnice, bankovne podatke ili poslovne informacije u običnom tekstu.

Jedna posebno opasna varijanta je Čovjek u pregledniku (MitB)Ovaj napad uključuje napadača koji kompromituje korisnikov preglednik putem zlonamjernih dodataka ili zlonamjernog softvera i manipulira podacima neposredno prije nego što se prikažu ili pošalju na poslužitelj. To im omogućuje mijenjanje iznosa prijenosa, modificiranje obrazaca ili hvatanje svih unosa bez ikakve vidljive sumnje.

Napredne prijetnje i ključni trendovi za IT stručnjake

Uz klasičnu "rezervnu kopiju" napada, trenutna situacija donosi Vrlo jasni trendovi koje IT timovi ne mogu ignoriratipovećana uloga umjetne inteligencije u kibernetičkom kriminalu, DNS rizicima, pogrešnim konfiguracijama oblaka, unutarnjim prijetnjama i operacijama koje sponzorira država.

Prijetnje temeljene na umjetnoj inteligenciji

Umjetna inteligencija nije isključivo dostupna braniteljima. Sve više, Kibernetički kriminalci oslanjaju se na umjetnu inteligenciju i strojno učenje za skaliranje, fino podešavanje i prilagodbu vaših napada. Neki primjeri:

- Masovno generiranje phishing e-mailova i poruka s prirodnim i besprijekornim tekstovima, prilagođenim jeziku i kontekstu žrtve.

- Automatizacija pretraživanja i iskorištavanja ranjivosti u izloženim sustavima, dajući prioritet ciljevima s većom vjerojatnošću uspjeha.

- Razvoj zlonamjernog softvera sposobnog učiti iz okoline i mijenjati svoje ponašanje kako bi izbjegao detekciju na temelju potpisa i statičnih obrazaca.

- Izrada glasovnih i video deepfakeova za pojačavanje kampanja društvenog inženjeringa usmjerenih na profile visoke vrijednosti.

Paralelno s tim, tvrtke počinju strateški integrirajte GenAI u svoju obranu ubrzati istraživanje, poboljšati otkrivanje anomalija i riješiti problem nedostatka talenata u području kibernetičke sigurnosti, koji mnogi dužnosnici prepoznaju kao jedan od najvećih izazova današnjice.

DNS tuneli i zlouporaba sustava domenskih imena

DNS je temeljni dio interneta i upravo zbog toga idealan kanal za skrivanje zlonamjernog prometaDNS tuneliranje sastoji se od enkapsuliranja podataka unutar naizgled normalnih DNS upita i odgovora, čime se zaobilaze mnoge kontrole perimetra koje samo "površinski" gledaju na taj promet.

Ova tehnika vam omogućuje da izvlačiti osjetljive informacije kap po kap. ili održavati kanale zapovijedanja i kontrole s internim zlonamjernim softverom bez izazivanja sumnje. Otkrivanje ove vrste aktivnosti zahtijeva praćenje anomalnih obrazaca u upitima, veličinama, neobičnim domenama ili čudnom statističkom ponašanju u DNS prometu.

Pogreške u konfiguraciji i loša kibernetička higijena

Veliki broj incidenata nastaje u neispravne postavke i nesigurne navikeUobičajeni primjeri:

- Previše popustljivi zaštitni zidovi ili grupe za sigurnost u oblaku, s portovima otvorenim prema svijetu koji ne bi trebali biti.

- Pohrane podataka u uslugama u oblaku greškom su konfigurirane kao "javne", čime su osjetljive informacije otkrivene bez ikakve autentifikacije.

- Korištenje zadanih vjerodajnica ili slabe i ponovno korištene lozinke na više usluga.

- Nepostavljanje sigurnosnih zakrpa i ažuriranja firmvera, što je ostavilo poznate ranjivosti otvorenima mjesecima.

- Nedostatak pouzdanih, ažurnih i testiranih sigurnosnih kopija, što sprječava brz oporavak od napada ransomwarea.

Sve to spada pod ono što bismo mogli nazvati loša kibernetička higijenaNepoštivanje osnovnih najboljih praksi potkopava svaki drugi sigurnosni napor. Automatizacija revizija konfiguracije, primjena principa najmanjih privilegija i obuka korisnika ključni su zadaci za zatvaranje ovih očitih ranjivosti.

Unutarnje prijetnje i ljudska pogreška

Ljudi s legitimnim pristupom sustavima i podacima predstavljaju rizik koji se često podcjenjuje. Prijetnje iznutra mogu biti zlonamjerne ili slučajne.:

- Nezadovoljni zaposlenici koji kradu informacije kako bi ih prodali, procurili ili odnijeli konkurenciji.

- Izvođači radova ili partneri s više privilegija nego što je potrebno koji ih odluče zloupotrijebiti.

- Članovi tima koji, bez zlonamjerne namjere, dijele podatke putem nesigurnih kanala, šalju e-poruke pogrešnim primateljima ili prenose osjetljive datoteke na osobne usluge u oblaku.

Ublažavanje ovog rizika uključuje detaljne kontrole pristupa, periodični pregled dozvolaPraćenje sumnjivih aktivnosti (UEBA, DLP) i snažna sigurnosna kultura unutar organizacije su ključni. Kada netko napusti tvrtku, trenutno opoziv vjerodajnica i pristupa mora biti automatski i nepregovarajući proces.

Napadi i napredne operacije koje sponzorira država

Na drugom kraju spektra nalazimo operacije koje provode ili podržavaju nacionalne države. Napadi su obično motivirani političkim, vojnim ili ekonomskim razlozima. i usredotočuju se na kritičnu infrastrukturu, javnu upravu, strateške tvrtke (energija, zdravstvo, financije) i ključne pružatelje tehnologije.

Njegova razina sofisticiranosti je visoka: iskorištavanje ranjivosti tipa 0-daySloženi lanci zaraze, mjeseci tihog nadzora prije djelovanja, prilagođeni alati i velike koordinirane kampanje. Iako mnoga mala i srednja poduzeća nisu izravna meta, mogu biti pogođena kao slabe karike u lancu opskrbe visokoprofiliranih organizacija.

Strategije prevencije i obrane za IT timove

S obzirom na tako složenu situaciju, jedini razuman izlaz je usvojiti proaktivan, sveobuhvatan i slojevit pristupNe postoji čarobni štapić, ali postoji skup praksi i tehnologija koje, zajedno, drastično povećavaju cijenu napada za protivnika.

Upravljanje zakrpama i ažuriranjima

Prva linija obrane prolazi kroz održavati sustave, aplikacije i uređaje ažurnimaUspostavljanje redovitih prozora za ažuriranje, korištenje alata za inventuru i automatsko zakrpanje te davanje prioriteta kritičnim ranjivostima smanjuje poznatu površinu napada.

Ne radi se samo o operativnim sustavima: firmver za usmjerivače, preklopnike, vatrozide, krajnje točke, hipervizore, aplikacije trećih strana I komponente otvorenog koda moraju biti uključene u radar ažuriranja. Ignoriranje ovoga je kao da napadačima dajete katalog već dokumentiranih ranjivosti.

Robusna autentifikacija i kontrola pristupa

Minimiziranje utjecaja ukradenih vjerodajnica zahtijeva implementirati višefaktorsku autentifikaciju (MFA) Gdje je to moguće, to bi trebalo biti popraćeno jakim politikama lozinki i redovitom rotacijom lozinki. U složenim korporativnim okruženjima, usvajanje modela nultog povjerenja pomaže u izbjegavanju povjeravanja bilo kojem uređaju ili korisniku prema zadanim postavkama, čak i ako su "unutar" mreže.

Primjeni načelo najmanje privilegije (davanje samo dozvola koje su strogo potrebne za svaku ulogu) uvelike ograničava što napadač može učiniti čak i ako uspije pristupiti legitimnom korisničkom računu.

Kontinuirano obrazovanje i kultura sigurnosti

Kao što sva izvješća pokazuju, ljudski faktor ostaje jedna od najslabijih karika. Zato je Obuka o kibernetičkoj sigurnosti ne može biti jednokratni tečaj To je nešto što se napravi jednom i zaboravi. Treba postati kontinuirani program, ažuriran i prilagođen različitim profilima unutar tvrtke.

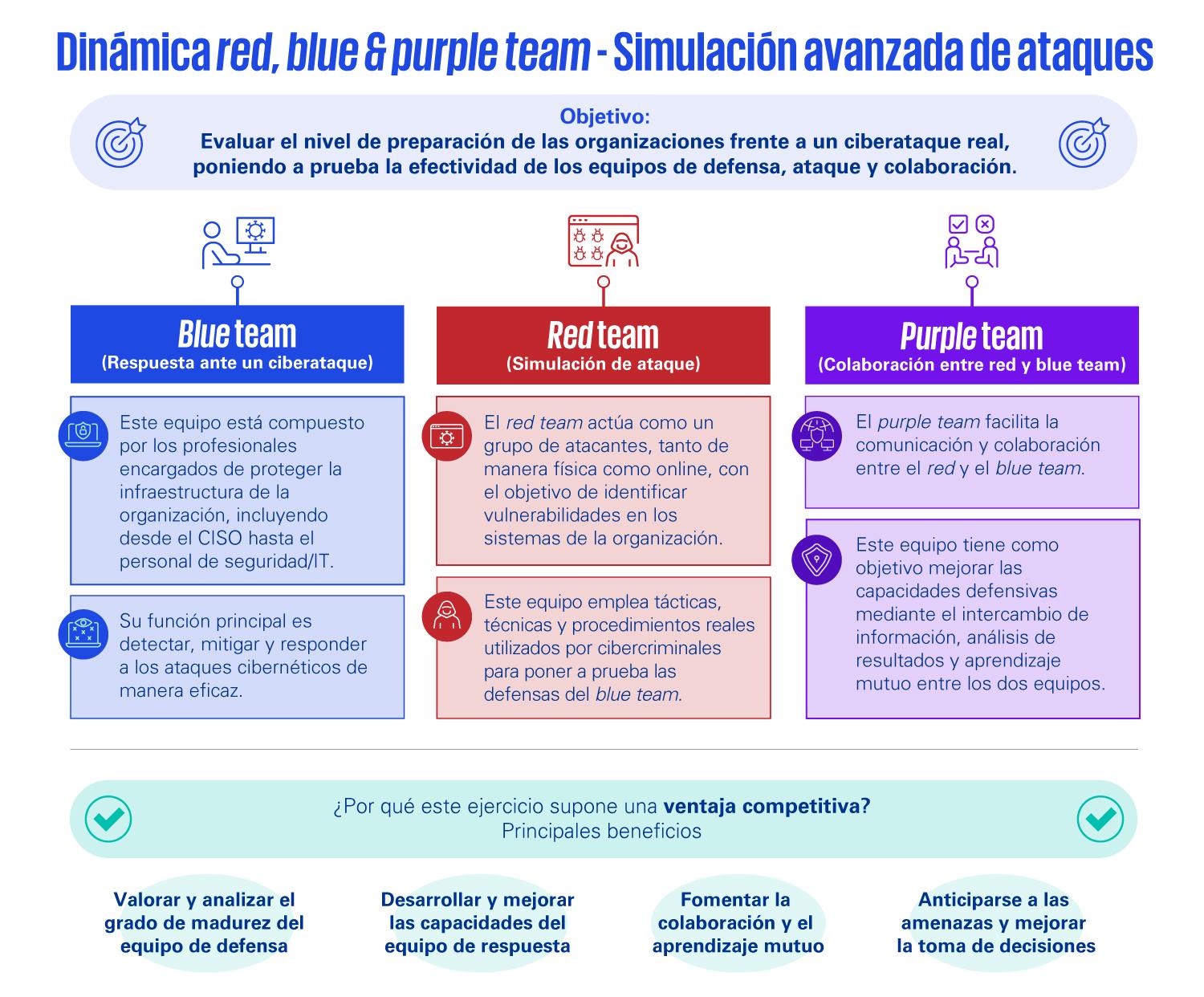

Sadržaj bi trebao pokrivati od osnovna svijest (prepoznavanje phishinga) (od prepoznavanja phishinga, zaštite uređaja i sigurnog ponašanja na društvenim mrežama i uslugama u oblaku) do propisa, najboljih praksi specifičnih za područje i napredne specijalizacije za tehničke profile. Pristup učenja kroz praksu, s realističnim simulacijama napada, praktičnim vježbama i sesijama uživo sa stručnjacima, obično je najučinkovitiji način učvršćivanja znanja.

Zaštita mreže, krajnjih točaka i podataka

S tehnološke strane, bitno je kombinirati različite kontrole: vatrozidovi sljedeće generacije, sustavi za otkrivanje i sprječavanje upada (IDS/IPS)Filtriranje sadržaja, segmentacija mreže, napredna rješenja za krajnje točke (EDR/XDR), šifriranje podataka u prijenosu i u mirovanju te DLP alati za sprječavanje neovlaštenog krađe.

Sigurnosne kopije igraju ključnu ulogu: česte sigurnosne kopije, logički odvojene od glavne mreže i periodično se testiraju kako bi se osiguralo da obnova funkcionira, što čini veliku razliku u slučaju incidenta s ransomwareom ili masovnog brisanja podataka.

Planovi za odgovor na incidente i obavještajni podaci o prijetnjama

Nijedno okruženje nije 100% sigurno, stoga je važno pretpostaviti da će se prije ili kasnije dogoditi incidenti. Imajte dobro definiran plan odgovora na incidenteTestirano kroz simulacije i poznato svima uključenima, drastično smanjuje kaos kada dođe trenutak istine.

Osim toga, oslonite se na obavještajne podatke o prijetnjama u stvarnom vremenuBilo da se radi o vlasničkom sustavu ili o sustavu specijaliziranih pružatelja usluga, omogućuje vam prilagodbu pravila detekcije, blokiranje poznatih zlonamjernih infrastruktura i predviđanje novih kampanja prije nego što snažno pogode organizaciju.

U tom kontekstu, rješenja za kibernetičku sigurnost sljedeće generacije sposobna su otkriti anomalno ponašanje, automatizirati odgovore (Izolacija timova, uništavanje zlonamjernih procesa, vraćanje promjena) i povezivanje događaja u krajnjim točkama, mreži i oblaku izvrsni su saveznici za sigurnosne timove koji su u mnogim slučajevima preopterećeni.

Za IT stručnjake, izazov više nije samo krpanje i gašenje požara, već voditi koherentnu sigurnosnu strategiju koji integrira tehnologiju, procese i ljude. Prijetnje će se nastaviti razvijati, umjetna inteligencija će i dalje igrati na obje strane, a jaz u kibernetičkoj sigurnosti neće se zatvoriti preko noći. Upravo zato će organizacije koje rano ulažu u snažnu sigurnosnu kulturu, inteligentnu automatizaciju i kontinuiranu obuku biti najbolje pozicionirane da se odupru neizbježnim izazovima koji će se neminovno pojaviti.