- Główne zagrożenia obejmują zaawansowane złośliwe oprogramowanie, inżynierię społeczną i błędne konfiguracje wykorzystywane przez coraz bardziej zautomatyzowanych atakujących.

- Skutki tego zjawiska obejmują straty ekonomiczne, przerwy w działalności, sankcje prawne, utratę reputacji i kradzież własności intelektualnej.

- Skuteczna obrona wymaga wielu warstw zabezpieczeń technicznych, dobrej cyberhigieny, ciągłego monitorowania i solidnego planu reagowania na incydenty.

- Kluczem do załatania luki w talentach i przewidywania nowych taktyk ataków są ciągłe szkolenia i integracja sztucznej inteligencji z cyberbezpieczeństwem.

La Cyberbezpieczeństwo stało się codziennym problemem dla każdego profesjonalisty IT. Bezpieczeństwo w chmurzePraca zdalna, służbowe telefony komórkowe i sztuczna inteligencja znacząco zwiększyły powierzchnię ataku, a cyberprzestępcy nie tracą czasu: automatyzują ataki, udoskonalają techniki socjotechniczne i wykorzystują każdą błędną konfigurację lub niedopatrzenie człowieka, aby infiltrować organizacje.

Dla zespołów technicznych nie wystarczy już „zainstalowanie programu antywirusowego i solidna zapora sieciowa". Zdobądź dogłębną wiedzę na temat głównych zagrożeń cyberbezpieczeństwa dla specjalistów ITZrozumienie rzeczywistego wpływu cyberzagrożeń na biznes i najlepszych praktyk ich łagodzenia jest kluczem do utrzymania ciągłości operacyjnej, uniknięcia kar prawnych i ochrony danych krytycznych. W tym artykule szczegółowo i w bardzo praktyczny sposób dowiesz się, jakie zagrożenia dominują obecnie w branży i co możesz zrobić, aby znacznie utrudnić atak.

Co dziś uważa się za zagrożenie cyberbezpieczeństwa

Kiedy mówimy o zagrożeniach dla cyberbezpieczeństwa, mamy na myśli: jakiekolwiek zdarzenie, słabość lub złośliwa działalność które mogłyby naruszyć poufność, integralność lub dostępność systemów i danych. Obejmuje to wszystko, od „klasycznego” złośliwego oprogramowania (wirusów, robaków, trojanów, oprogramowania ransomware i spyware) po niezałatane luki w zabezpieczeniach, niewłaściwe praktyki użytkowników, błędne konfiguracje chmury czy sponsorowane przez państwo ataki ukierunkowane.

Te zagrożenia wykorzystują luki techniczne i błędy ludzkieNieaktualne oprogramowanie, słabe hasła, nadmiar uprawnień, wiadomości phishingowe oszukujące pracowników, słabo zabezpieczone przechowywanie danych w chmurze, podmioty zewnętrzne o słabych zabezpieczeniach itd. Skutkiem może być jednorazowe naruszenie bezpieczeństwa danych lub całkowite zamknięcie firmy na kilka dni.

Równocześnie włączenie sztuczna inteligencja i automatyzacja do cyberataków Umożliwia jednoczesne prowadzenie kampanii przeciwko tysiącom firm, generowanie wysoce przekonujących deepfake'ów oraz tworzenie polimorficznego złośliwego oprogramowania, które stale zmienia swój kod, aby ominąć tradycyjne narzędzia obronne. Wyzwanie dla specjalistów IT jest zatem dwojakie: ochrona coraz bardziej złożonych infrastruktur przed szybszymi i bardziej wyrafinowanymi atakującymi.

Rzeczywisty wpływ zagrożeń cyberbezpieczeństwa na organizacje

Konsekwencje incydentów bezpieczeństwa wykraczają daleko poza początkowy strach. Każde naruszenie może wywołać kaskadę skutków na różnych frontach: ekonomicznym, wizerunkowym, prawnym i operacyjnym. Zrozumienie tego wymiaru pomaga uzasadnić inwestycje i ustalić priorytety projektów bezpieczeństwa dla kierownictwa.

Pod względem finansowym Straty bezpośrednie i pośrednie mogą być ogromneOprócz fałszywych przelewów, płatności okupu za ataki ransomware i kradzieży danych finansowych, dochodzą koszty przestojów, nadgodzin zespołu reagowania, zewnętrznych usług śledczych, powiadamiania poszkodowanych oraz kampanii na rzecz odbudowy zaufania. Wiele badań szacuje średni koszt naruszenia bezpieczeństwa na dziesiątki tysięcy euro dla MŚP i miliony dla dużych korporacji.

Równie poważne, a może nawet poważniejsze, są szkody wizerunkowe: Kiedy klient widzi, że jego dane zostały ujawnione, natychmiast traci zaufanie.Ta utrata wiarygodności przekłada się na anulowane kontrakty, spadek sprzedaży i trudności w zawieraniu umów z nowymi partnerami lub dostępie do niektórych przetargów publicznych. Powrót do poprzedniego poziomu zaufania może zająć lata, o ile w ogóle zostanie osiągnięty.

Na poziomie operacyjnym atak może całkowicie sparaliżować krytyczne procesySystemy rozliczeniowe nie działają, zakłady produkcyjne są zamknięte, usługi online nie działają, łańcuchy dostaw są zakłócone… Każdy specjalista IT, który doświadczył masowego ataku ransomware, wie, jak ogromna jest presja na firmę, gdy nie można sprzedawać, produkować ani obsługiwać klientów.

Na koniec nie możemy zapomnieć o konsekwencje prawne i regulacyjnePrzepisy takie jak RODO w Europie i inne przepisy sektorowe wymagają odpowiedniej ochrony danych osobowych i powiadamiania o naruszeniach w ściśle określonych ramach czasowych. Nieprzestrzeganie tych przepisów może skutkować wysokimi karami finansowymi i procesami sądowymi z klientami, dostawcami, a nawet pracownikami. Jednocześnie kradzież własności intelektualnej (projektów, algorytmów, formuł, kodu źródłowego) może zmarnować lata inwestycji w badania i rozwój i zapewnić przewagę konkurencyjną rywalom.

Główne rodzaje zagrożeń technicznych dla specjalistów IT

Z czysto technicznego punktu widzenia przedsiębiorstwa stają w obliczu szerokiego zakresu ryzyk, które mają wpływ na infrastrukturę, aplikacje i użytkowników. Poznaj najczęstsze rodzaje ataków To pierwszy krok w kierunku zdefiniowania odpowiednich kontroli i architektur bezpieczeństwa.

Złośliwe oprogramowanie we wszystkich jego wariantach

Złośliwe oprogramowanie pozostaje jedną z ulubionych broni atakujących. Pod tym parasolem znajdziemy złośliwe oprogramowanie przeznaczone do infiltracji, uszkadzania lub kontrolowania systemów bez wiedzy użytkownika lub administratora. Do najczęstszych form tego zjawiska należą:

- Ransomware: Szyfruje pliki i systemy kluczami, nad którymi kontrolę ma tylko atakujący, i żąda zapłaty (zazwyczaj w kryptowalucie) za przywrócenie dostępu. Najbardziej zaawansowane grupy łączą szyfrowanie z kradzieżą danych, grożąc ujawnieniem informacji w przypadku braku zapłaty, nawet jeśli istnieją kopie zapasowe.

- Konie trojańskie: Prezentują się jako legalne programy (darmowe oprogramowanie, rzekome cracki, „cudowne” narzędzia), ale po uruchomieniu wdrażają ukryte złośliwe funkcje, które mogą obejmować otwieranie tylnych drzwi lub pobieranie większej ilości złośliwego oprogramowania.

- RAT (koń trojański umożliwiający zdalny dostęp): Trojany zaprojektowane specjalnie w celu umożliwienia atakującemu uzyskania całkowitej, zdalnej kontroli nad maszyną. Umożliwiają szpiegowanie i pozyskiwanie poufnych informacji., zainstaluj nowe komponenty lub przełącz się na inne systemy wewnętrzne.

- Programy szpiegujące: kod zaprojektowany w celu rejestrowania aktywności użytkownika, przechwytywania danych uwierzytelniających, danych bankowych, nawyków przeglądania stron internetowych lub cennych informacji biznesowych, które następnie są wysyłane na serwery kontrolowane przez atakującego.

- Cryptojacking: Złośliwe oprogramowanie, które przejmuje moc obliczeniową serwerów, stacji roboczych, a nawet urządzeń IoT w celu wydobywania kryptowalut bez wiedzy właściciela, powodując pogorszenie wydajności i zwiększenie kosztów energii.

Technologia zawodzi, ale ludzie też. Wykorzystywane są techniki socjotechniczne. słabości psychologiczne i nawyki użytkowników aby nakłonić ich do zrobienia dokładnie tego, czego potrzebuje atakujący: kliknięcia łącza, wyłączenia ochrony, przekazania danych uwierzytelniających lub poufnych danych.

W ramach tych taktyk Phishing pozostaje gwiazdąWysyłane są wiadomości e-mail imitujące komunikaty od banków, dostawców, agencji rządowych, a nawet samej firmy, aby zwabić użytkowników na fałszywe strony internetowe lub zmusić ich do pobrania złośliwych załączników. W swojej najbardziej ukierunkowanej formie, spear phishing koncentruje się na konkretnych profilach (finanse, kadra kierownicza, administratorzy IT) i wykorzystuje dane publiczne lub wewnętrzne, aby uwiarygodnić oszustwo.

Ta sama koncepcja dotyczy innych kanałów: smishing, gdy przynęta dotrze SMS-em na urządzenia mobilne, wykorzystując fakt, że w tego typu wiadomościach trudniej jest zweryfikować adres URL; oraz vishing, gdy atak przeprowadzany jest telefonicznie, podszywając się pod pomoc techniczną, bank lub dostawcę wymagającego „weryfikacji” informacji.

Wraz z pojawieniem się generatywnej sztucznej inteligencji, następujące zjawiska zyskały na sile: deepfake'i głosowe i wideoNarzędzia te mogą podszywać się pod menedżerów lub kierowników działów, aby zlecać pilne przelewy lub udostępniać poufne informacje. Obniżają koszty i upraszczają kampanie, które wcześniej wymagały znacznie więcej ręcznej pracy.

Ataki na aplikacje internetowe i interfejsy API

Aplikacje internetowe i interfejsy API są dla wielu firm najbardziej odsłoniętą część powierzchni atakuBłąd w zarządzaniu danymi wejściowymi, kontroli dostępu lub walidacji parametrów może otworzyć drzwi bardzo groźnym atakom:

- Wstrzyknięcie SQL (SQLi): Manipulowanie zapytaniami do bazy danych poprzez wstrzykiwanie złośliwego kodu do pól wprowadzania danych. Jeśli aplikacja nie oczyści prawidłowo tych danych, atakujący może odczytać, zmodyfikować lub usunąć informacje, a nawet przejąć kontrolę nad serwerem bazy danych.

- Zdalne wykonanie kodu (RCE): Luki umożliwiające atakującemu wykonywanie poleceń na serwerze, na którym działa aplikacja, zwykle poprzez wykorzystanie przepełnień bufora lub innych błędów logicznych. Ten typ awarii jest zazwyczaj krytyczny ponieważ oznacza to niemal całkowitą kontrolę nad systemem.

- XSS (skrypty międzywitrynowe): Wstrzykiwanie złośliwych skryptów na strony, które są następnie prezentowane innym użytkownikom. Skrypty te mogą kraść pliki cookie sesji, modyfikować zawartość przeglądarki lub przekierowywać na fałszywe strony bez wiedzy użytkownika.

Ataki na łańcuch dostaw

Coraz częściej celem ataków nie jest sama firma, lecz jej partnerzy. Ataki na łańcuchy dostaw wykorzystują relacje oparte na zaufaniu z dostawcami oprogramowania, integratorami, usługami w chmurze lub firmami konsultingowymi.

Klasycznym scenariuszem jest sytuacja, w której dostawca usług ze zdalnym dostępem W odniesieniu do systemów wewnętrznych: jeśli atakujący włamie się do sieci, może wykorzystać te legalne dane uwierzytelniające, aby uzyskać dostęp do organizacji klienta, nie wzbudzając przy tym podejrzeń. Innym wektorem jest manipulacja oprogramowaniem lub aktualizacjami innych firm: wstrzykiwanie złośliwego kodu do pakietów aktualizacji instalowanych przez klienta, przy całkowitym zaufaniu do ich źródła.

Co więcej, niemal wszystkie nowoczesne aplikacje integrują biblioteki typu open source lub moduły innych firmPoważna luka w zabezpieczeniach, taka jak Log4j, pokazała, jak wielki potencjał ma pozornie niewielki komponent, gdy jest szeroko rozproszony. Dla zespołów IT inwentaryzacja i zarządzanie ryzykiem związanym z komponentami zewnętrznymi jest obecnie nieuniknione.

Ataki typu DoS i DDoS (odmowa usługi)

Ataki na dostępność mają na celu: aby usunąć usługi i aplikacje z gry tak, że legalni użytkownicy nie mogą uzyskać do niego dostępu. W formie rozproszonej (DDoS) tysiące zainfekowanych urządzeń bombarduje systemy ofiary ruchem, obciążając przepustowość, zasoby procesora lub aplikacji.

Niektóre grupy wykorzystują odmowę usługi jako narzędzie do wymuszeń (RDoS)Grożą masowymi atakami, jeśli okup nie zostanie zapłacony, lub łączą je z kampaniami ransomware, aby zwiększyć presję. W innych przypadkach ataki DoS są przeprowadzane poprzez wykorzystanie konkretnych luk w zabezpieczeniach, które powodują awarie lub nadmierne zużycie zasobów po otrzymaniu błędnych danych wejściowych.

Ataki typu Man-in-the-Middle (MitM i MitB)

W atakach typu Man-in-the-Middle celem jest przechwytywanie i, jeśli to możliwe, modyfikowanie ruchu między dwiema stronami, które sądzą, że komunikują się bezpośrednio i bezpiecznie. Jeśli komunikacja nie jest odpowiednio szyfrowana, atakujący może odczytać dane uwierzytelniające, dane bankowe lub informacje biznesowe w postaci zwykłego tekstu.

Szczególnie niebezpieczną odmianą jest Człowiek w przeglądarce (MitB)Atak ten polega na tym, że atakujący włamuje się do przeglądarki użytkownika za pomocą złośliwych wtyczek lub złośliwego oprogramowania i manipuluje danymi tuż przed ich wyświetleniem lub wysłaniem na serwer. Pozwala mu to zmieniać kwoty przelewów, modyfikować formularze lub przechwytywać wszystkie dane wejściowe bez wzbudzania podejrzeń.

Zaawansowane zagrożenia i kluczowe trendy dla specjalistów IT

Oprócz klasycznego „zapasowego” charakteru ataków, obecny krajobraz przynosi Bardzo wyraźne trendy, których zespoły IT nie mogą ignorować:rosnąca rola sztucznej inteligencji w cyberprzestępczości, zagrożenia związane z DNS, błędne konfiguracje chmury, zagrożenia wewnętrzne i operacje sponsorowane przez państwo.

Zagrożenia oparte na sztucznej inteligencji

Sztuczna inteligencja nie jest zarezerwowana wyłącznie dla obrońców. Coraz częściej Cyberprzestępcy polegają na sztucznej inteligencji i uczeniu maszynowym skalować, dostrajać i dostosowywać ataki. Oto kilka przykładów:

- Masowe generowanie wiadomości e-mail i wiadomości phishingowych, zawierających naturalny i wolny od błędów tekst, dostosowany do języka i kontekstu ofiary.

- Automatyzacja wyszukiwania i wykorzystywania luk w zabezpieczeniach narażonych systemów, priorytetowe traktowanie celów o większym prawdopodobieństwie powodzenia.

- Oprogramowanie złośliwe potrafi uczyć się od otoczenia i modyfikować swoje zachowanie, aby unikać wykrycia na podstawie sygnatur i statycznych wzorców.

- Tworzenie deepfake'ów głosowych i wideo w celu wzmocnienia kampanii socjotechnicznych ukierunkowanych na profile o wysokiej wartości.

Równocześnie firmy zaczynają strategicznie zintegruj GenAI ze swoimi mechanizmami obronnymi aby przyspieszyć badania, poprawić wykrywanie anomalii i rozwiązać problem niedoboru kadr w dziedzinie cyberbezpieczeństwa, który wielu urzędników uznaje za jedno z największych wyzwań współczesności.

Tunele DNS i nadużycia systemu nazw domen

DNS jest podstawową częścią Internetu i właśnie z tego powodu idealny kanał do ukrywania złośliwego ruchuTunelowanie DNS polega na kapsułkowaniu danych wewnątrz pozornie normalnych zapytań i odpowiedzi DNS, omijając w ten sposób wiele kontroli obwodowych, które jedynie „powierzchownie” analizują ten ruch.

Technika ta pozwala wydobywaj poufne informacje kropla po kropli. lub utrzymywać kanały dowodzenia i kontroli z wewnętrznym złośliwym oprogramowaniem bez wzbudzania podejrzeń. Wykrywanie tego typu aktywności wymaga monitorowania nietypowych wzorców zapytań, rozmiarów, nietypowych domen lub nietypowych zachowań statystycznych w ruchu DNS.

Błędy konfiguracji i słaba higiena cybernetyczna

Duża liczba incydentów ma swoje źródło w nieprawidłowe ustawienia i niebezpieczne nawykiTypowe przykłady:

- Zbyt liberalne zapory sieciowe lub grupy zabezpieczeń w chmurze z portami otwartymi na świat, który nie powinien być otwarty.

- Dane przechowywane w usługach w chmurze są przez pomyłkę konfigurowane jako „publiczne”, co powoduje ujawnienie poufnych informacji bez żadnego uwierzytelnienia.

- Korzystanie z domyślnych danych uwierzytelniających lub słabe i wielokrotnie używane hasła w wielu usługach.

- Brak stosowania poprawek zabezpieczeń i aktualizacji oprogramowania sprzętowego, co spowodowało, że znane luki w zabezpieczeniach pozostały otwarte przez wiele miesięcy.

- Brak niezawodnych, aktualnych i przetestowanych kopii zapasowych, co uniemożliwia szybkie odzyskanie danych po ataku ransomware.

Wszystko to mieści się w tym, co moglibyśmy nazwać słaba higiena cybernetycznaNieprzestrzeganie podstawowych, najlepszych praktyk podważa skuteczność wszelkich innych działań na rzecz bezpieczeństwa. Automatyzacja audytów konfiguracji, stosowanie zasad najmniejszych uprawnień i szkolenie użytkowników to kluczowe zadania w celu wyeliminowania tych oczywistych luk w zabezpieczeniach.

Zagrożenia wewnętrzne i błędy ludzkie

Osoby posiadające legalny dostęp do systemów i danych stwarzają ryzyko, które często jest niedoceniane. Zagrożenia wewnętrzne mogą mieć charakter złośliwy lub przypadkowy.:

- Niezadowoleni pracownicy, którzy kradną informacje, aby je sprzedać, ujawnić lub przekazać konkurencji.

- Kontrahenci lub partnerzy, którzy mają więcej uprawnień niż to konieczne, a mimo to decydują się na ich nadużycie.

- Członkowie zespołu, którzy bez złych intencji udostępniają dane za pośrednictwem niezabezpieczonych kanałów, wysyłają wiadomości e-mail do niewłaściwych adresatów lub przesyłają poufne pliki do osobistych usług w chmurze.

Ograniczenie tego ryzyka obejmuje: szczegółowe kontrole dostępu, okresowy przegląd zezwoleńMonitorowanie pod kątem podejrzanej aktywności (UEBA, DLP) oraz silna kultura bezpieczeństwa w organizacji są niezbędne. W przypadku odejścia pracownika z firmy natychmiastowe cofnięcie uprawnień i dostępu musi być procesem automatycznym i nie podlegającym negocjacjom.

Ataki sponsorowane przez państwo i operacje wyprzedzające

Na drugim krańcu spektrum znajdują się operacje prowadzone lub wspierane przez państwa narodowe. Ataki są zazwyczaj motywowane czynnikami politycznymi, militarnymi lub ekonomicznymi. i koncentrują się na krytycznej infrastrukturze, administracji publicznej, strategicznych firmach (energetyka, służba zdrowia, finanse) i kluczowych dostawcach technologii.

Poziom wyrafinowania jest wysoki: wykorzystanie luk 0-dayZłożone łańcuchy infekcji, miesiące cichej obserwacji przed podjęciem działań, narzędzia dostosowane do indywidualnych potrzeb i skoordynowane kampanie na szeroką skalę. Chociaż wiele MŚP nie jest bezpośrednim celem ataków, mogą one paść ofiarą ataku jako słabe ogniwa w łańcuchu dostaw prestiżowych organizacji.

Strategie zapobiegania i obrony dla zespołów IT

Biorąc pod uwagę tak złożoną sytuację, jedynym rozsądnym wyjściem jest przyjąć proaktywne, kompleksowe i wielowarstwowe podejścieNie ma cudownego rozwiązania, ale istnieje zestaw praktyk i technologii, które łącznie drastycznie zwiększają koszt ataku dla przeciwnika.

Zarządzanie poprawkami i aktualizacjami

Pierwsza linia obrony przechodzi przez utrzymuj systemy, aplikacje i urządzenia na bieżącoUstalanie regularnych okien aktualizacji, korzystanie z narzędzi do inwentaryzacji i automatycznego wdrażania poprawek oraz nadawanie priorytetu krytycznym lukom w zabezpieczeniach zmniejsza znaną powierzchnię ataku.

Nie chodzi tu tylko o systemy operacyjne: oprogramowanie układowe dla routerów, przełączników, zapór sieciowych, punktów końcowych, hiperwizorów i aplikacji innych firm A komponenty open source muszą być uwzględnione w radarze aktualizacji. Ignorowanie tego jest jak wręczenie atakującym katalogu już udokumentowanych exploitów.

Solidne uwierzytelnianie i kontrola dostępu

Aby zminimalizować wpływ skradzionych danych uwierzytelniających, należy: wdrożyć uwierzytelnianie wieloskładnikowe (MFA) W miarę możliwości powinno to iść w parze z silną polityką haseł i regularną rotacją haseł. W złożonych środowiskach korporacyjnych wdrożenie modelu Zero Trust pomaga uniknąć domyślnego zaufania do jakiegokolwiek urządzenia lub użytkownika, nawet jeśli znajdują się oni „w” sieci.

Zastosuj zasada najmniejszych przywilejów (przyznając jedynie uprawnienia ściśle niezbędne dla każdej roli) w znacznym stopniu ogranicza możliwości atakującego, nawet jeśli uda mu się uzyskać dostęp do konta uprawnionego użytkownika.

Edukacja ustawiczna i kultura bezpieczeństwa

Jak pokazują wszystkie raporty, czynnik ludzki pozostaje jednym z najsłabszych ogniw. Dlatego Szkolenia z zakresu cyberbezpieczeństwa nie mogą być jednorazowym kursem To coś, co robi się raz i zapomina. Musi stać się stałym programem, aktualizowanym i dostosowywanym do różnych profili w firmie.

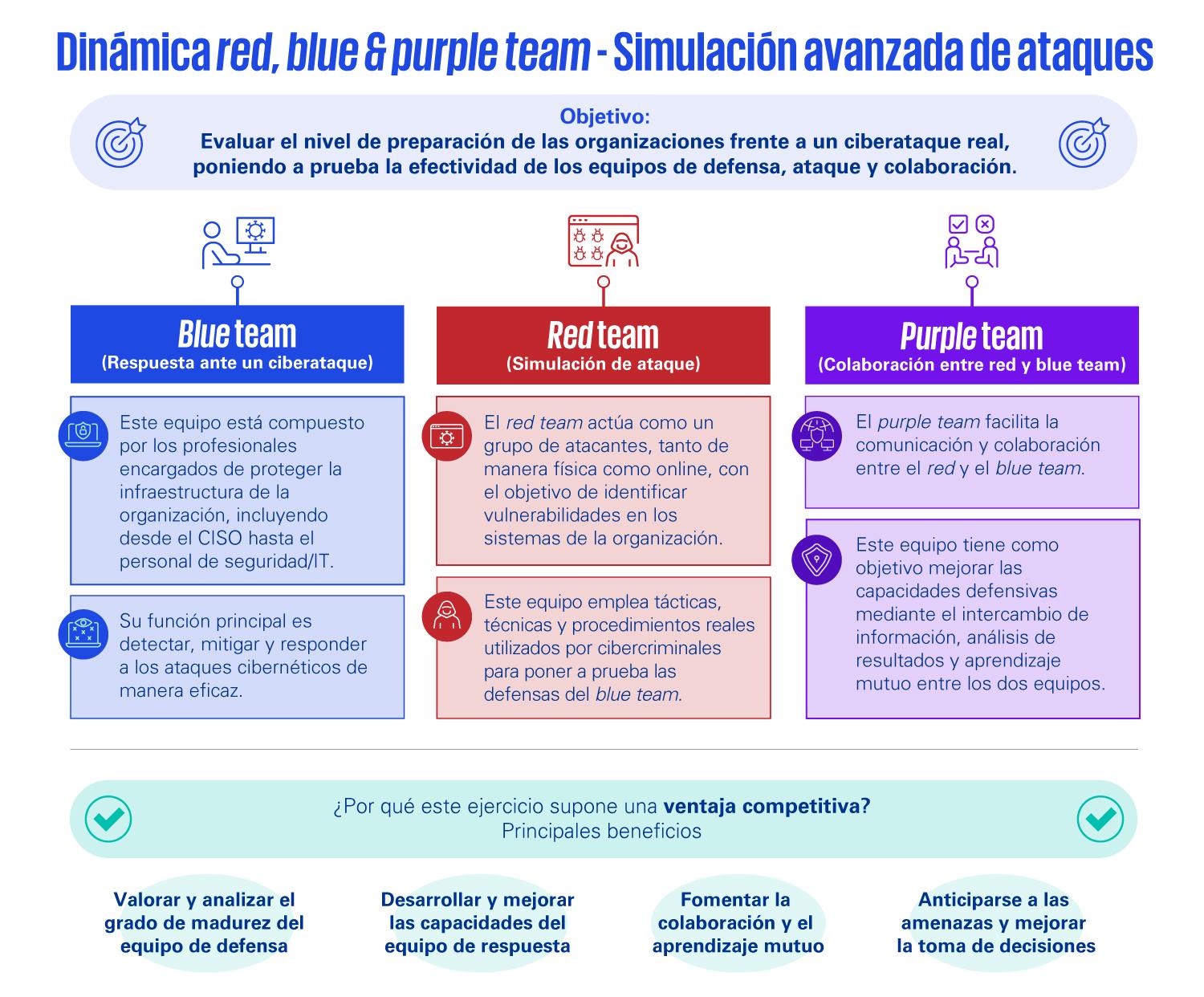

Zawartość powinna obejmować od podstawowa świadomość (rozpoznawanie phishingu) (od rozpoznawania phishingu, ochrony urządzeń i bezpiecznego zachowania w mediach społecznościowych i usługach w chmurze) po przepisy, najlepsze praktyki branżowe i zaawansowaną specjalizację w zakresie profili technicznych. Podejście oparte na uczeniu się przez działanie, z realistycznymi symulacjami ataków, ćwiczeniami laboratoryjnymi i sesjami na żywo z ekspertami, jest zazwyczaj najskuteczniejszym sposobem na utrwalenie wiedzy.

Ochrona sieci, punktów końcowych i danych

Z technologicznego punktu widzenia istotne jest łączenie różnych elementów sterujących: zapory sieciowe nowej generacji, systemy wykrywania i zapobiegania włamaniom (IDS/IPS)Filtrowanie treści, segmentacja sieci, zaawansowane rozwiązania dla punktów końcowych (EDR/XDR), szyfrowanie danych w trakcie przesyłu i przechowywania oraz narzędzia DLP zapobiegające nieautoryzowanemu wyciekowi danych.

Kopie zapasowe odgrywają kluczową rolę: częste kopie zapasowe, logicznie odłączone od sieci głównej i są okresowo testowane w celu zapewnienia, że odzyskiwanie danych zadziała, co może mieć decydujące znaczenie w przypadku ataku ransomware lub masowego wymazywania danych.

Plany reagowania na incydenty i informacje o zagrożeniach

Żadne środowisko nie jest w 100% bezpieczne, dlatego należy założyć, że prędzej czy później dojdzie do incydentów. Miej dobrze zdefiniowany plan reagowania na incydentyPrzetestowane za pomocą symulacji i znane wszystkim zaangażowanym, rozwiązanie to radykalnie zmniejsza chaos, gdy nadchodzi moment prawdy.

Dodatkowo polegaj na wywiad dotyczący zagrożeń w czasie rzeczywistymNiezależnie od tego, czy rozwiązanie jest zastrzeżone dla konkretnych firm, czy pochodzi od wyspecjalizowanych dostawców, umożliwia ono dostosowywanie reguł wykrywania, blokowanie znanych złośliwych infrastruktur i przewidywanie nowych kampanii, zanim uderzą one w organizację.

W tym kontekście rozwiązania z zakresu cyberbezpieczeństwa nowej generacji, które są w stanie wykrywaj nietypowe zachowania, automatyzuj odpowiedzi (Izolowanie zespołów, kończenie złośliwych procesów, wycofywanie zmian) oraz korelacja zdarzeń w punktach końcowych, sieci i chmurze to świetne narzędzia dla zespołów ds. bezpieczeństwa, które w wielu przypadkach są przeciążone zadaniami.

Dla specjalistów IT wyzwaniem nie jest już tylko naprawianie usterek i gaszenie pożarów, ale prowadzić spójną strategię bezpieczeństwa integrująca technologię, procesy i ludzi. Zagrożenia będą się rozwijać, sztuczna inteligencja będzie nadal odgrywać rolę obopólną, a luka w kwalifikacjach w dziedzinie cyberbezpieczeństwa nie zniknie z dnia na dzień. Właśnie dlatego organizacje, które wcześnie zainwestują w solidną kulturę bezpieczeństwa, inteligentną automatyzację i ciągłe szkolenia, będą najlepiej przygotowane do stawienia czoła nieuniknionym wyzwaniom, które nieuchronnie się pojawią.