- La autenticación en dos pasos añade una segunda verificación a la contraseña, dificultando enormemente el secuestro de cuentas incluso si un atacante conoce tus credenciales.

- Existen múltiples métodos de 2FA (SMS, apps de autenticación, notificaciones push, llaves físicas, biometría y llaves de acceso), con distintos niveles de seguridad y comodidad.

- Activar la verificación en dos pasos en cuentas de correo, redes sociales, mensajería, almacenamiento en la nube y compras online reduce drásticamente el riesgo de robo de identidad.

- Para aprovechar al máximo la 2FA conviene combinar métodos seguros, marcar solo dispositivos de confianza y nunca compartir códigos de verificación con terceros.

La autenticación en dos pasos (también llamada verificación en dos pasos o 2FA) se ha convertido en una de esas medidas de seguridad que ya no son opcionales si quieres mantener tus cuentas a salvo. Cada vez hay más filtraciones de datos, robos de contraseñas y ataques de phishing, y seguir confiando solo en una clave es, hablando claro, jugar con fuego.

Con este sistema añades una capa de protección adicional a tu cuenta: además de la contraseña, el servicio te pide un segundo factor que solo tú deberías tener o poder generar. Puede ser un código temporal, una notificación en el móvil, tu huella dactilar, una llave física o incluso una llave de acceso sin contraseña. Activarlo es mucho más fácil de lo que parece y, a cambio, reduce de manera brutal las opciones de que alguien secuestre tus cuentas.

Qué es exactamente la autenticación en dos pasos

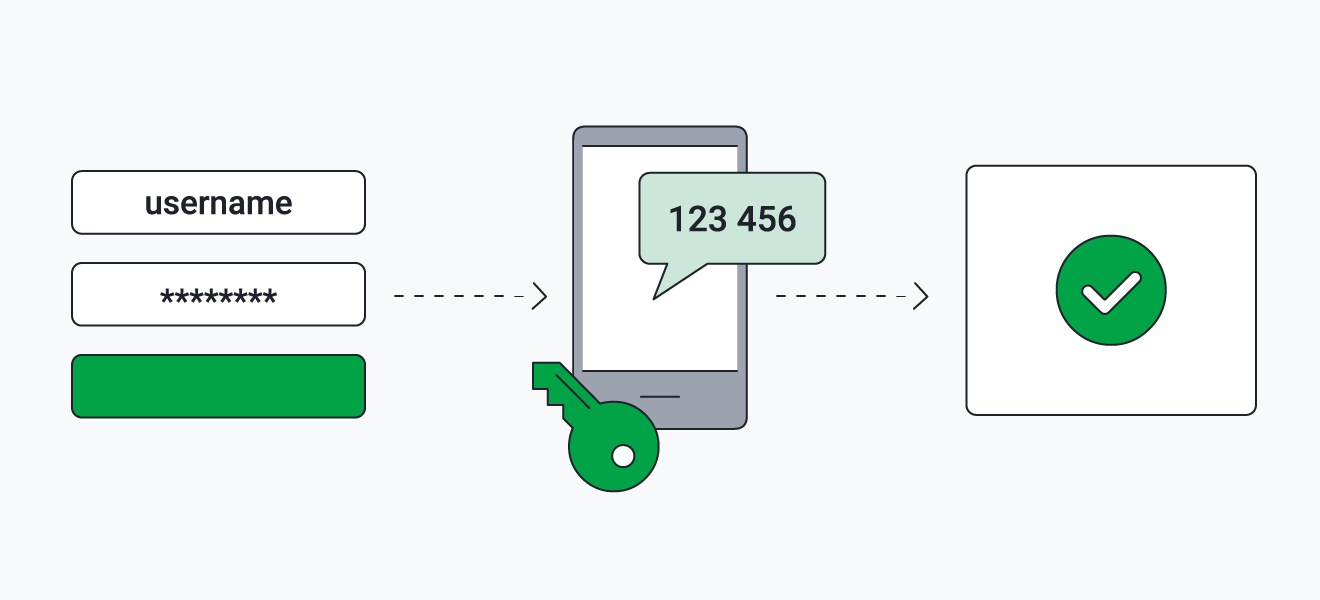

La autenticación en dos pasos o autenticación de dos factores (2FA, por sus siglas en inglés) es un sistema en el que necesitas dos pruebas distintas para iniciar sesión: algo que sabes (tu contraseña o PIN) y algo que tienes o eres (un móvil, una llave de seguridad, tu huella, tu cara, etc.). Al combinar estos factores se hace mucho más difícil que un atacante pueda entrar aunque haya conseguido tu contraseña.

En la práctica, el proceso suele funcionar así: primero introduces tu usuario y contraseña como siempre. Después, antes de dejarte entrar, el servicio te pide un segundo paso que puede ser un código de un solo uso (OTP), una notificación push que tienes que aprobar, una verificación biométrica o el uso de una llave de seguridad. Sin ese segundo factor, el acceso queda bloqueado.

Este segundo factor suele basarse en algo que solo tú deberías tener a mano: tu móvil personal, una aplicación concreta, una llave USB/NFC o tu propio cuerpo (huella o rostro). De esa forma, aunque alguien compre o adivine tu contraseña en foros de la dark web o mediante un ataque de fuerza bruta, seguirá sin poder entrar porque le falta la segunda pieza del puzle.

Por eso la autenticación en dos pasos está tan recomendada para cuentas sensibles: correo electrónico, redes sociales, plataformas de mensajería, servicios de almacenamiento en la nube, banca online, tiendas y marketplaces donde guardas datos de pago, o cualquier servicio donde tengas información delicada que no quieres ver circulando por ahí.

La idea es que, si un factor se ve comprometido (la contraseña, que es lo más habitual), el otro siga siendo necesario para completar el inicio de sesión. Esta doble barrera es la que hace que el secuestro de cuentas sea mucho menos probable para quienes tienen la 2FA activada.

Cómo funciona la verificación en dos pasos en la práctica

Cuando activas la verificación en dos pasos en servicios como Google, Microsoft u otras plataformas, el flujo de acceso cambia ligeramente para aumentar la seguridad sin complicarte demasiado. Dependiendo de la configuración, el sistema puede pedirte distintos tipos de segundo paso según el contexto del inicio de sesión.

En el caso de cuentas de Google, por ejemplo, tras encender la función puedes iniciar sesión usando tu contraseña más un segundo paso o directamente utilizando una llave de acceso (passkey). Si usas una llave de acceso compatible con tu móvil u ordenador, en realidad ya no introduces contraseña, porque el propio dispositivo demuestra que eres tú mediante tu método de desbloqueo (PIN, huella, reconocimiento facial, etc.).

Es importante entender que, cuando inicias sesión con una llave de acceso, se considera que el propio dispositivo y tu biometría o PIN sustituyen a la combinación clásica de contraseña más código. Estas llaves no se pueden escribir en un papel, reenviar por error ni compartir por teléfono, porque solo existen dentro de tus dispositivos registrados.

Si prefieres seguir usando contraseña, el servicio te pedirá después ese segundo factor. Google y Microsoft, por ejemplo, eligen el método más adecuado en cada momento según tus dispositivos, tu ubicación o la forma en la que sueles iniciar sesión. Así, pueden mostrarte una notificación en el teléfono, pedirte un código temporal o solicitarte que utilices una llave de seguridad física.

Además, muchos sistemas aplican una autenticación adaptativa: si detectan un inicio de sesión raro (dispositivo nuevo, país distinto, app poco habitual…), endurecen las verificaciones. Por ejemplo, pueden requerir siempre un segundo paso cuando entras desde un portátil desconocido, accedes a una aplicación de alto riesgo o te conectas desde un dispositivo que no está administrado por tu empresa.

Métodos de verificación en dos pasos más utilizados

Existen varios métodos para completar ese segundo paso de autenticación, y no todos ofrecen el mismo nivel de seguridad ni la misma comodidad. Lo ideal es que conozcas bien las opciones disponibles para elegir la que mejor encaja contigo y con el tipo de cuenta que quieres proteger.

Uno de los métodos más comunes es la verificación por SMS. Tras meter usuario y contraseña, el servicio te envía un código de seis dígitos por mensaje de texto a tu móvil, que tienes que escribir en la pantalla de inicio de sesión. Es rápido, no requiere apps adicionales y prácticamente cualquier persona puede usarlo, pero tiene dos pegas importantes: tienes que compartir tu número de teléfono y es vulnerable a ataques como el secuestro de SIM (SIM swapping).

Muy parecido es el sistema de verificación por llamada de voz, donde recibes el código mediante una llamada telefónica a un número que hayas configurado previamente. Funciona bien cuando no puedes recibir SMS, pero sufre los mismos riesgos: si alguien logra clonar tu número, también podría recibir esas llamadas.

Otro clásico es la verificación por correo electrónico. Tras introducir la contraseña, el servicio te envía un código o un enlace temporal a tu correo. Es fácil de usar, pero tiene un punto débil importante: si alguien consigue acceder a tu email, también podría hacerse con todos los códigos que te manden ahí. Además, si estás logueado en el mismo dispositivo, no añade tanta seguridad como parece.

Algunos servicios siguen utilizando las preguntas de seguridad como segundo factor: después de la contraseña, te preguntan algo que has configurado previamente (nombre de tu primer colegio, ciudad de nacimiento, etc.). El problema es que, si las preguntas son demasiado evidentes o la respuesta la conoce alguien cercano, este método deja de ser fiable. Por eso, hoy en día se considera una opción poco recomendable como principal barrera extra.

Notificaciones push y aplicaciones de autenticación

Uno de los métodos más cómodos y seguros es el uso de notificaciones push en el móvil. Plataformas como Google o Microsoft envían un aviso a tu teléfono: solo tienes que tocar en “Sí” para aprobar el inicio de sesión o en “No” si no eres tú. Además, suelen mostrar detalles como el dispositivo desde el que se intenta acceder y, en algunos casos, la ubicación aproximada.

Este sistema tiene dos ventajas claras. Por un lado, es mucho más sencillo tocar una notificación que andar copiando códigos de seis dígitos. Por otro, es menos vulnerable a los ataques que se apoyan en el número de teléfono (duplicado de tarjeta SIM, desvío de SMS, etc.), porque la verificación va ligada al dispositivo y a tu cuenta, no solo a la línea.

Las empresas suelen complementar estas notificaciones con otras comprobaciones, como pedirte el PIN del dispositivo o tu huella para que nadie pueda aprobar accesos si coge tu móvil desbloqueado un momento. En entornos corporativos, las soluciones de Microsoft Entra o similares permiten aplicar reglas según el contexto, incrementando la seguridad sin entorpecer al usuario más de la cuenta.

En paralelo, tenemos las aplicaciones generadoras de códigos, como Google Authenticator, Microsoft Authenticator, Authy, Duo y muchas otras. Estas apps crean contraseñas de un solo uso (OTP) basadas en tiempo que cambian cada pocos segundos y no dependen de tener cobertura móvil o conexión de datos para funcionar.

Con estas aplicaciones, lo normal es que escanees un código QR que te facilita el servicio al activar la 2FA. A partir de ahí, la app empezará a generar códigos que tendrás que escribir cada vez que inicies sesión. Es una solución muy recomendable porque dificulta mucho el robo de códigos a distancia, ya que se generan directamente en tu dispositivo y no viajan por redes móviles.

Llaves de acceso, llaves de seguridad y biometría

En los últimos años han ganado fuerza las llaves de acceso (passkeys), que son una alternativa moderna y segura a las contraseñas tradicionales. En lugar de recordar una clave, inicias sesión validando con tu huella, reconocimiento facial o PIN del dispositivo. El sistema crea un par de claves criptográficas: una se guarda en el servidor y la otra en tus dispositivos, y solo se combinan cuando apruebas el acceso.

Estas llaves de acceso se pueden crear en tu teléfono, ordenador o incluso sobre una llave de seguridad de hardware. La gracia es que no existe una contraseña que puedas escribir mal, reutilizar en mil sitios o entregar a un estafador que te llame haciéndose pasar por soporte técnico. De cara a los ataques de phishing, son de lo más robusto que hay ahora mismo.

Relacionadas con estas están las llaves de seguridad de hardware, unos dispositivos físicos pequeños (a menudo USB, NFC o Bluetooth) que conectas o acercas a tu móvil, tablet u ordenador cuando el sistema te lo pide. Funcionan como una llave de casa: sin ella, no hay acceso. Grandes compañías y usuarios avanzados las usan para proteger cuentas especialmente sensibles.

La biometría también juega un papel clave como segundo factor. Muchos móviles y portátiles ya permiten iniciar sesión con huella o reconocimiento facial, y soluciones como Windows Hello integran este tipo de autenticación en el propio sistema operativo. De este modo, puedes combinar algo que sabes (contraseña) con algo que eres (tu huella, tu rostro) para elevar el nivel de protección.

Este tipo de métodos, combinados con políticas de acceso modernas, permiten a las organizaciones reducir al mínimo la exposición a ataques de robo de identidad, facilitar el acceso sin contraseña y mantener una experiencia relativamente fluida para el usuario, incluso cuando cambian de dispositivo o tienen que recuperar cuentas.

Métodos alternativos: SMS, QR, códigos de respaldo y más

Aunque no son perfectos, los códigos enviados por SMS o llamada de voz siguen siendo una opción válida, sobre todo para personas menos acostumbradas a usar apps específicas. El sistema te envía un código de seis dígitos al teléfono que hayas configurado; tú solo tienes que introducirlo para verificar que eres quien dices ser.

Ahora bien, es fundamental tener presente que los códigos por SMS o llamada pueden ser interceptados si alguien se hace con tu número. Ataques como el SIM swapping (clonación de la tarjeta SIM) o el desvío de llamadas pueden redirigir esos mensajes y llamadas a un dispositivo controlado por el atacante. Por eso, aunque añaden seguridad frente a no tener nada, no son el método ideal si puedes usar alternativas más robustas.

Otro sistema que utilizan plataformas como Google es el de verificación mediante código QR. En algunas situaciones, se te muestra un QR en la pantalla del ordenador y debes escanearlo con tu móvil, siguiendo los pasos que aparece en este para validar tu identidad o tu número de teléfono. Es un proceso bastante seguro frente a ataques basados en el número, porque el intercambio se produce entre tu dispositivo y el servidor sin depender del SMS.

La mayoría de servicios también ofrecen códigos de respaldo o recuperación. Son series de caracteres que se generan cuando activas la autenticación en dos pasos y que puedes utilizar si pierdes el acceso a tu móvil o a tu método principal. Es vital guardarlos en un lugar seguro (no en el mismo correo vulnerable de siempre) y no compartirlos con nadie. En algunos programas de protección avanzada ni siquiera se permite descargarlos para evitar filtraciones.

Por último, hay plataformas y apps que integran sus propios generadores de códigos internos. Es decir, dentro de la propia aplicación de Facebook, por ejemplo, puedes activar una función para crear códigos temporales cuando inicias sesión en nuevos dispositivos. El concepto es muy similar al de las aplicaciones dedicadas de autenticación, pero limitado a un servicio concreto.

Activar la autenticación en dos pasos: pasos generales

Cada servicio tiene su propio menú y su propia forma de llamarlo, pero casi siempre vas a seguir una serie de pasos comunes. Entender la lógica general te ayuda a no perderte aunque cambien ligeramente los nombres de las opciones.

Lo primero es iniciar sesión en la cuenta que quieras proteger (correo, red social, app de mensajería, almacenamiento en la nube, plataforma de juegos, tienda online, etc.). Entra con tu usuario y contraseña habituales desde un dispositivo de confianza.

Después, dirígete a la sección de seguridad o configuración de la cuenta. Suelen llamarse cosas como “Seguridad”, “Privacidad y seguridad”, “Inicio de sesión y seguridad” o “Cuenta”. En las cuentas de Google, por ejemplo, aparecerá dentro del panel principal, y en muchas redes sociales lo encontrarás dentro de la configuración de la app.

Dentro de ese apartado, busca una opción llamada “Verificación en dos pasos”, “Autenticación de dos factores”, “Seguridad de inicio de sesión” o similar. Al pulsar sobre ella, tendrás la posibilidad de activar o habilitar la función. En ese momento, lo más normal es que el servicio te pida volver a introducir tu contraseña para confirmar que realmente eres tú quien está cambiando la configuración.

El siguiente paso consiste en elegir el tipo de segundo factor que quieres usar: SMS, llamada, aplicación de autenticación, llave física, notificaciones push, biometría, etc. Algunos servicios permiten configurar varios métodos a la vez (por ejemplo, app de códigos + SMS como respaldo) para que no te quedes tirado si pierdes un dispositivo.

Una vez terminado el asistente, la plataforma suele pedirte que hagas una prueba de inicio de sesión o que confirmes el proceso introduciendo un código que te envía por el método elegido. Muchos servicios también te dan la opción de descargar o guardar códigos de respaldo, que conviene anotar o almacenar en un gestor de contraseñas fiable para emergencias futuras.

Activación en servicios populares y cuentas del día a día

Aunque las instrucciones cambian ligeramente según la plataforma, la idea es que actives la 2FA en todas las cuentas importantes de tu vida digital. Esto incluye tanto sistemas operativos y cuentas maestras como los servicios que usas a diario para comunicarte o trabajar.

En entornos personales, conviene activar la autenticación en dos pasos en tu cuenta de Microsoft, iOS, Android o Mac, ya que de ellas dependen cosas como la sincronización de archivos, las copias de seguridad, las compras de apps o el acceso a servicios en la nube. También es clave hacerlo en tus redes sociales (Facebook, Instagram, Twitter/X, TikTok, LinkedIn, Twitch, etc.), donde un robo de cuenta puede convertirse en un auténtico dolor de cabeza.

No te olvides de tus servicios de correo electrónico (Gmail, Outlook, Yahoo, proveedores corporativos…) y de tus aplicaciones de mensajería como WhatsApp, Telegram o Signal. Muchas de estas plataformas ya incluyen opciones específicas de verificación en dos pasos dentro de sus ajustes, algunas con PIN de seguridad adicional o con códigos enviados por SMS cuando inicias sesión en un nuevo dispositivo.

Los servicios de almacenamiento en la nube (Google Drive, OneDrive, iCloud, Dropbox, etc.) son otros grandes candidatos a tener la 2FA activa, ya que a menudo albergan documentos sensibles, fotos personales, copias de seguridad de otros dispositivos y archivos de trabajo. Lo mismo ocurre con las plataformas de compras online y marketplaces, donde se guardan métodos de pago y direcciones de envío.

Por último, las plataformas de juegos en línea (Steam, PlayStation Network, Xbox, Nintendo, servicios de juegos en PC, etc.) suelen permitir también la activación de un segundo factor. Aunque a veces se pasan por alto, proteger estas cuentas evita la pérdida de bibliotecas de juegos, compras digitales y hasta datos personales asociados.

Seguridad, riesgos y límites de la autenticación en dos pasos

La eficacia de la autenticación en dos pasos para reducir el robo de cuentas está más que demostrada. Grandes compañías tecnológicas han publicado estudios que señalan que la enorme mayoría de cuentas vulneradas no tenían activado ningún tipo de doble factor de autenticación en el momento del ataque.

Google, por ejemplo, ha señalado que la verificación en dos pasos es una de las medidas más efectivas para frenar el secuestro de cuentas, mientras que Microsoft ha llegado a comunicar que casi el 99 % de las cuentas comprometidas carecían de 2FA. Es decir, simplemente activando esta función reduces tu superficie de ataque de forma brutal.

Eso sí, no es una solución mágica e infalible. Existen malware y técnicas de ingeniería social pensadas para robar o engañar en ese segundo paso: desde páginas de phishing que capturan códigos de forma instantánea hasta llamadas automatizadas (bots de voz) que se hacen pasar por tu banco, tu operador o un servicio técnico para convencerte de que les dicte el código que acaba de llegarte.

Por eso, una de las reglas de oro es muy clara: nunca compartas tus códigos de verificación con nadie. Ni por teléfono, ni por correo, ni por WhatsApp, ni por mensaje directo en redes. Las grandes empresas no te van a llamar para pedirte que les digas el código de seis dígitos que has recibido, y si alguien te lo pide, lo más probable es que esté intentando quedarse con tu cuenta.

También hay que ser consciente de que, si te roban físicamente el teléfono y lo tienen desbloqueado, aumenta el riesgo de que puedan aprobar notificaciones push, ver códigos en apps de autenticación o leer SMS con OTP. Por eso sigue siendo importante mantener códigos de desbloqueo seguros en tus dispositivos, activar el bloqueo automático de pantalla y, si es posible, poder borrar el contenido de forma remota en caso de robo.

Dispositivos de confianza, recuperación y continuidad de acceso

Para evitar que el proceso sea un suplicio cada vez que entras en tu propio ordenador o móvil, la mayoría de servicios permiten marcar ciertos dispositivos como de confianza. Normalmente, cuando introduces el segundo factor, verás una casilla que dice algo como “No volver a preguntar en este dispositivo” o “Recordar este ordenador”.

Activar esa opción hace que, en ese aparato concreto, no tengas que meter el segundo factor en cada inicio de sesión, al menos durante un tiempo o hasta que borres cookies, cierres la sesión globalmente o cambies ajustes clave. Eso sí, esta casilla solo deberías marcarla en dispositivos que no compartes con nadie y que controlas tú (tu móvil personal, tu portátil, tu ordenador de sobremesa).

En el ámbito empresarial, los equipos de seguridad suelen diseñar políticas para que, incluso si se pierde un dispositivo o un usuario olvida su método principal, existan vías de recuperación: métodos alternativos, códigos de copia de seguridad, restablecimiento seguro de cuentas, etc. La idea es mantener a la gente conectada sin tener que desactivar la 2FA y sin abrir puertas innecesarias.

En tu caso, a nivel individual, lo más sensato es configurar siempre más de un método de verificación cuando el servicio lo permita (por ejemplo, app de autenticación como método principal y SMS o llaves de seguridad como respaldo) y guardar los códigos de recuperación en un lugar seguro, como un gestor de contraseñas confiable o un documento físico bien protegido.

Al final, se trata de encontrar el equilibrio entre comodidad y protección: usar la verificación en dos pasos en todas tus cuentas críticas, elegir los métodos más seguros a tu alcance (apps de autenticación, llaves de acceso, llaves de seguridad) y mantener a mano opciones de recuperación para no quedarte bloqueado en caso de pérdida o cambio de móvil.

Adoptar la autenticación en dos pasos en tus cuentas principales, combinando métodos modernos como llaves de acceso, apps de códigos y notificaciones push con buenas prácticas básicas (no compartir códigos, proteger tus dispositivos, guardar respaldos) te coloca en una posición mucho más segura frente a la mayoría de ataques habituales; no elimina todos los riesgos, pero sí convierte tus cuentas en un objetivo mucho menos atractivo y fácil de vulnerar para los atacantes.

Tabla de Contenidos

- Qué es exactamente la autenticación en dos pasos

- Cómo funciona la verificación en dos pasos en la práctica

- Métodos de verificación en dos pasos más utilizados

- Notificaciones push y aplicaciones de autenticación

- Llaves de acceso, llaves de seguridad y biometría

- Métodos alternativos: SMS, QR, códigos de respaldo y más

- Activar la autenticación en dos pasos: pasos generales

- Activación en servicios populares y cuentas del día a día

- Seguridad, riesgos y límites de la autenticación en dos pasos

- Dispositivos de confianza, recuperación y continuidad de acceso