- Microsoft Defender ofrece una protección muy sólida si se actualiza y se endurece con ajustes avanzados de registro y políticas.

- Funciones como protección contra ransomware, control de cuentas, firewall y mitigación de exploits son clave para blindar Windows.

- La seguridad mejora combinando buenas prácticas de usuario (contraseñas, cuentas locales, control parental) con una correcta configuración técnica.

- En entornos profesionales, Intune y las directivas de grupo permiten aplicar una estrategia de seguridad uniforme en todos los dispositivos.

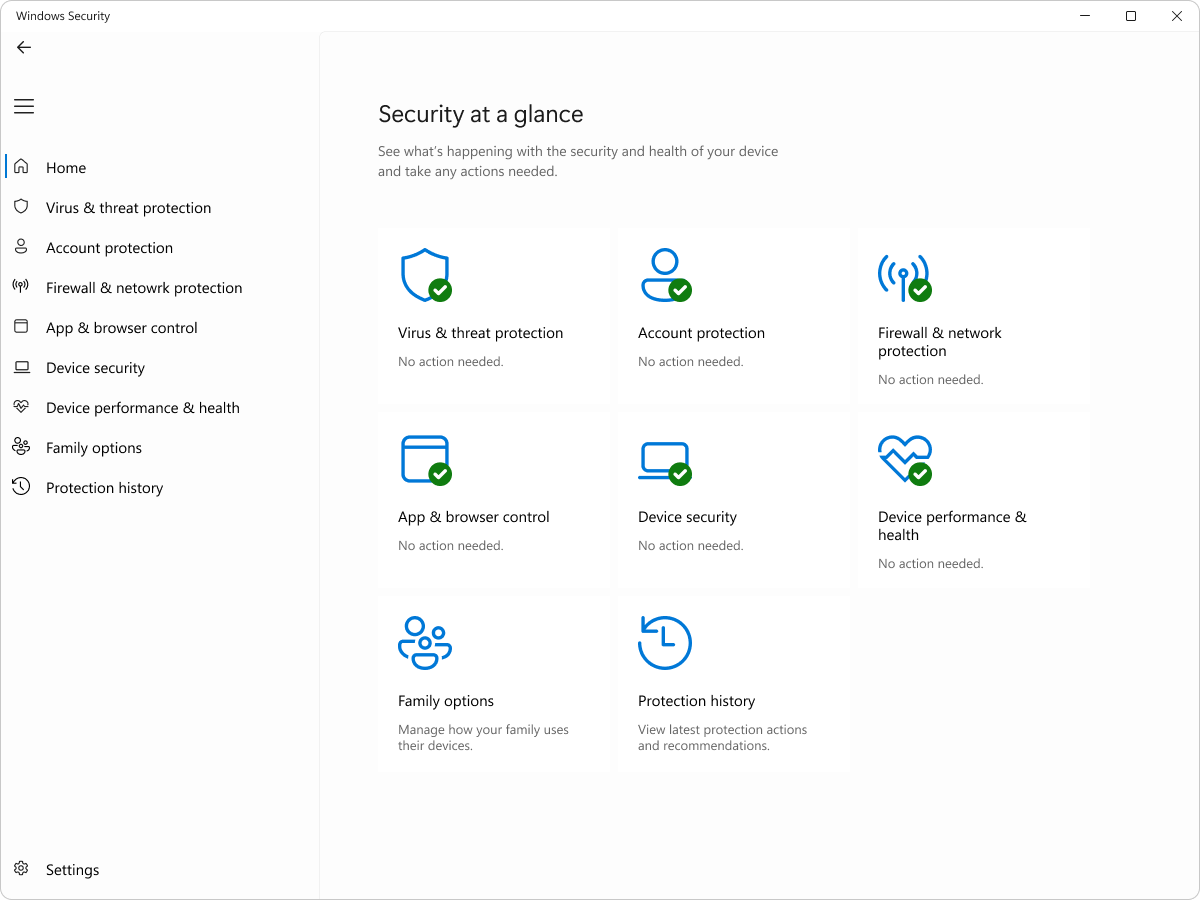

Si usas Windows 10 o Windows 11, ya tienes un antivirus bastante decente instalado de serie: Microsoft Defender. El problema es que casi nadie se molesta en configurarlo a fondo y, tal y como viene por defecto, estás protegido… pero no todo lo que podrías. Con unos cuantos ajustes bien pensados puedes llevar la seguridad del sistema a otro nivel.

En esta guía vamos a ver cómo dejar Microsoft Defender afinado para que ofrezca la máxima protección posible, tanto en un PC doméstico como en un entorno profesional. Tocaremos desde las opciones básicas de la interfaz hasta parámetros avanzados de registro, protección contra ransomware, ajustes de privacidad, control parental y administración centralizada con Intune o directivas de grupo.

Actualizar y comprobar el estado de Microsoft Defender

Antes de ponerte creativo con los ajustes, asegúrate de que el motor y las firmas de Defender están completamente actualizados. Un antivirus desactualizado es casi peor que no tener nada.

La forma más rápida de revisar las actualizaciones de protección es hacer clic derecho sobre el icono de Seguridad de Windows en la bandeja del sistema y elegir “Buscar actualizaciones de protección”. También puedes abrir Seguridad de Windows, entrar en Protección antivirus y contra amenazas y pulsar en el apartado de Actualizaciones de protección contra virus y amenazas.

Cada cierto tiempo conviene abrir esta sección para comprobar que no se ha quedado ninguna actualización atascada y que el estado es correcto. De este modo garantizas que el motor de análisis, la heurística y las firmas de malware están en la última versión disponible.

Endurecer Microsoft Defender desde el Registro de Windows

Si quieres exprimir Defender al máximo, puedes activar opciones que no aparecen en la interfaz gráfica y que aumentan de forma notable la agresividad y profundidad de los análisis. Para eso hay que tocar el Registro de Windows, así que mucho ojo con lo que haces.

Navega hasta la ruta HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender. Dentro de esa clave, crea dos claves hijas nuevas llamadas MpEngine y Spynet (clic derecho en “Windows Defender” > Nuevo > Clave, y pones el nombre que corresponda).

Ahora entra en la clave MpEngine y, en el panel derecho, crea un nuevo valor DWORD de 32 bits llamado MpBafsExtendedTimeout. Asígnale el valor 0x19 en hexadecimal (25 en decimal). Después crea otro DWORD de 32 bits llamado MpCloudBlockLevel y ponle el valor 0x2 en hexadecimal.

Estos parámetros controlan cuánto tiempo puede Defender bloquear temporalmente un archivo sospechoso mientras consulta la nube y el nivel de agresividad al evaluar amenazas en la nube. Con MpBafsExtendedTimeout elevas el tiempo máximo de bloqueo a alrededor de 60 segundos, reduciendo la posibilidad de que un archivo dudoso se ejecute antes de que el servicio en la nube lo clasifique. Con MpCloudBlockLevel a 2, estableces el nivel de protección en la nube en modo muy estricto, lo que hace que Defender bloquee con mayor facilidad lo que no tenga buena reputación.

A continuación, abre la clave Spynet y crea los siguientes valores DWORD de 32 bits:

- DisableBlockAtFirstSeen con valor 0.

- SpynetReporting con valor 2.

- LocalSettingOverrideSpynetReporting con valor 1.

- SubmitSamplesConsent con valor 1.

Con DisableBlockAtFirstSeen a 0 te aseguras de que el sistema realiza comprobaciones en tiempo real contra Microsoft Active Protection Service. Es decir, que los archivos nuevos pueden ser bloqueados en cuanto se ven por primera vez si su reputación es dudosa.

El valor 2 de SpynetReporting activa la suscripción avanzada al servicio de reputación de Microsoft, enviando más detalles sobre el malware detectado: nombres de archivos, comportamiento y efecto en el sistema. Eso ayuda a que las defensas en la nube mejoren, a costa de compartir más información con Microsoft, lo cual tiene impacto en la privacidad.

LocalSettingOverrideSpynetReporting con valor 1 indica que la configuración local puede prevalecer sobre la directiva de grupo respecto al envío de datos, útil cuando necesitas ajustar algo en un equipo concreto aunque exista una GPO corporativa.

Por último, SubmitSamplesConsent con valor 1 hace que las muestras de archivos sospechosos se envíen de forma automática cuando la telemetría lo permita. Esto incrementa la capacidad de Microsoft para generar firmas y modelos de detección rápidos para nuevas amenazas.

Cuando termines, cierra el Editor del Registro y reinicia el PC. A partir de ese momento, Defender funcionará con un perfil de protección mucho más estricto, especialmente frente a amenazas recién descubridas.

Elegir qué archivos, carpetas y procesos analiza Defender

Aunque suene raro, para obtener la máxima seguridad a veces conviene decirle a Defender qué no debe analizar. Esto se hace para evitar conflictos con ciertas aplicaciones críticas o herramientas de desarrollo, y para ajustar el rendimiento.

Abre Seguridad de Windows y entra en Protección antivirus y contra amenazas. Baja hasta Configuración de antivirus y protección contra amenazas y pulsa en Administrar la configuración. En la parte inferior verás el apartado Exclusiones. Haz clic en “Agregar o quitar exclusiones” y luego en Agregar exclusión.

Puedes excluir un archivo concreto, un tipo de archivo (por extensión), una carpeta completa o un proceso. Si eliges archivo o carpeta, se abre el Explorador para que selecciones la ruta. Si optas por tipo de archivo o proceso, aparece un cuadro de diálogo para que escribas la extensión o el nombre del ejecutable.

Según añadas exclusiones, irán listadas en esa misma pantalla. Para eliminar cualquiera, despliega su pequeña flecha y pulsa en Quitar. Lo recomendable es usar estas exclusiones con mucha cabeza: cada elemento excluido es algo que Defender ya no vigila, por lo que sólo deberías excluir lo estrictamente necesario y, si puedes, restringir esas exclusiones a carpetas cerradas o procesos de confianza absoluta.

Desde el mismo panel de Protección antivirus y contra amenazas tienes, además, acceso a los diferentes tipos de examen:

- Examen rápido: carpetas típicas donde suele esconderse el malware.

- Examen completo: análisis a fondo de todos los archivos y unidades.

- Examen personalizado: eliges tú qué carpetas revisar.

- Examen de Microsoft Defender sin conexión: análisis fuera de línea para eliminar amenazas persistentes.

Si sospechas de una carpeta concreta (por ejemplo, Descargas o algún directorio donde trabajas con ficheros de terceros), lo ideal es usar el examen personalizado. Seleccionas la ubicación con “Examinar ahora”, marcas la carpeta y pulsas “Seleccionar carpeta”. Defender iniciará el análisis y mostrará una barra de progreso con el número de archivos examinados, el tiempo transcurrido y el estimado restante.

Justo debajo tienes el Historial de amenazas, donde puedes ver la fecha y tipo del último examen, el número de amenazas halladas, la duración del análisis y la cantidad de archivos revisados. También aparecen las amenazas en cuarentena y las que el usuario ha permitido manualmente.

Desde esta sección puedes quitar todo lo que esté en cuarentena de una vez, o revisar elemento a elemento y decidir qué borrar definitivamente o qué restaurar (asumiendo, claro, el riesgo de reactivar un archivo potencialmente peligroso).

Protegerse contra el ransomware con Microsoft Defender

Una de las funciones más importantes de Defender, y que sin embargo suele venir desactivada por defecto, es la protección contra ransomware basada en el control de acceso a carpetas.

El ransomware cifra tus archivos personales y luego exige un rescate (normalmente en criptomonedas) para devolver el acceso. Pagar no garantiza nada y, además, muchas veces las direcciones de correo o canales de contacto de los atacantes son cerrados, con lo que pierdes el dinero y los datos.

Para activar esta protección, abre Seguridad de Windows y ve a Protección antivirus y contra amenazas. Desplázate hasta la sección “Protección contra ransomware” y entra en “Administrar la protección contra ransomware”. Allí verás la opción “Controla el acceso a la carpeta”.

Al activar esta función, Defender impide que aplicaciones no autorizadas modifiquen o cifren carpetas protegidas. Windows protege de serie las carpetas del sistema y ciertas rutas de usuario, pero puedes añadir otras según tus necesidades.

En el mismo panel puedes consultar el historial de bloqueos, añadir nuevas carpetas protegidas con “Agregar una carpeta protegida” y quitar las que no quieras seguir protegiendo (salvo las del sistema, que no se pueden desactivar). La idea es incluir aquí todo lo que sea crítico para ti: documentos de trabajo, fotos, proyectos, etc., de forma que el ransomware no pueda tocarlo fácilmente.

Además, tienes la posibilidad de vincular la copia de seguridad con OneDrive. Si inicias sesión con tu cuenta de Microsoft, podrás configurar copias automáticas de tus archivos más importantes en la nube. Esto no evita el ataque en sí, pero sí te ayuda a recuperar tus datos aunque el PC haya quedado totalmente cifrado.

Activar la protección contra alteraciones de Defender

Otra capa muy útil es la llamada protección contra alteraciones (tamper protection). Esta función impide que malware o aplicaciones de terceros cambien la configuración clave de Defender para desactivarlo silenciosamente o debilitarlo.

Para activarla, entra de nuevo en Seguridad de Windows, abre Protección antivirus y contra amenazas, ve a Configuración de antivirus y protección contra amenazas y pulsa en Administrar la configuración. Dentro, busca la sección de protección contra alteraciones y ponla en Activado.

Desde ese momento, cualquier intento de modificar opciones críticas de Defender desde fuera de los mecanismos autorizados será bloqueado automáticamente. Ten en cuenta que esta protección sólo cubre el propio antivirus de Windows; si usas un antivirus de terceros, tendrás que revisar en su configuración si dispone de algo similar.

Supervisión del robo de identidad con Microsoft Defender

Defender ha ido creciendo más allá del antivirus clásico y en algunos planes y regiones integra funciones de monitorización del robo de identidad, apoyándose en tecnología de terceros como Experian.

Esta característica, llamada Identity Theft Monitoring, se encarga de vigilar si datos personales tuyos (como correo, documentos de identidad, etc.) aparecen en fuentes sospechosas o en la red oscura. No es una función superficial: el servicio realiza una supervisión continua y te avisa si detecta posibles usos fraudulentos de tu identidad.

Para usarlo debes entrar en tu panel de Mi Defender, seleccionar la opción de introducción a la supervisión de identidad y crear un perfil. Ahí te pedirá ciertos datos personales que serán los que se contrasten con lo que se encuentre en la red oscura y otras fuentes. También puedes añadir miembros de la familia para que el servicio proteja a más de una persona bajo la misma suscripción.

Ajustes de seguridad y privacidad adicionales en Windows

Además de Defender, Windows incluye varias opciones de seguridad que conviene tener bien configuradas si buscas un entorno realmente robusto. Muchas de ellas impactan tanto en la protección como en tu privacidad.

Proteger el inicio de sesión: contraseña, PIN o huella

Lo primero es que nadie pueda sentarse delante de tu PC y entrar como si nada. Para eso debes configurar un método de inicio de sesión seguro: contraseña, PIN, huella dactilar, clave de seguridad o incluso contraseña de imagen.

Ve a Configuración > Cuentas > Opciones de inicio de sesión. Desde ahí elige la opción que más te convenga (por ejemplo, Windows Hello con huella o PIN) y sigue el asistente. Cuando termines, reinicia si el sistema te lo pide para que la nueva protección quede aplicada desde el arranque.

Forzar el cambio periódico de contraseña

En entornos empresariales es muy habitual forzar que la contraseña caduque cada cierto tiempo. La idea es que, aunque alguien la haya robado, su ventana de uso sea relativamente corta.

En versiones de Windows que lo permiten, puedes configurarlo abriendo Ejecutar (Win + R), escribiendo netplwiz y pulsando Intro. En la ventana que aparece, ve a la pestaña Opciones avanzadas, entra en Opciones avanzadas de la sección Usuarios y grupos locales y elige Usuarios. Luego, en el panel derecho, haz doble clic en el usuario que quieras y desmarca “La contraseña nunca expira”.

Por defecto, Windows suele pedir cambio de contraseña cada 42 días, aunque ese valor es ajustable mediante políticas. Si no tienes acceso a las directivas de grupo, puedes tirar de línea de comandos con un símbolo del sistema con privilegios de administrador!

Ejecuta este comando para activar la caducidad en todas las cuentas:

wmic UserAccount set PasswordExpires=True

Y si quieres aplicarlo solo a un usuario concreto:

wmic UserAccount where Name=NombreUsuario set PasswordExpires=True

Sustituye NombreUsuario por el nombre real de la cuenta. Con esto te aseguras de que las credenciales se renueven periódicamente.

Control de cuentas de usuario (UAC)

El UAC (User Account Control) es ese cuadro molesto que salta cuando un programa quiere hacer cambios importantes en el sistema. Pero es precisamente esa molestia la que evita que software malicioso toque partes sensibles del sistema sin que te enteres.

Para comprobar que el UAC está activado, abre el Panel de control y ve a Sistema y seguridad > Seguridad y mantenimiento. Despliega el apartado Seguridad y revisa el estado del Control de cuentas de usuario. Si aparece como desactivado, pulsa en el enlace para cambiar configuración y elige un nivel que mantenga avisos cuando una aplicación quiera realizar cambios (no lo pongas al mínimo si buscas seguridad).

Usar una cuenta local en lugar de cuenta Microsoft

Microsoft intenta que casi todo el mundo use cuentas en la nube, pero una cuenta local tradicional tiene ventajas claras en privacidad y control. No sincroniza ajustes ni datos entre equipos, pero también reduce la superficie de exposición.

Si actualmente te conectas con una cuenta Microsoft y quieres pasar a una local, ve a Configuración > Cuentas > Tu información y busca la opción “Iniciar sesión con una cuenta local en su lugar”. Si todavía no existe la cuenta local, primero crea una desde Cuentas > Familia y otros usuarios > Agregar a otra persona a este PC, eligiendo “Agregar un usuario sin cuenta Microsoft”.

Una vez creada, en Tu información introduce el nuevo usuario y contraseña, completa las preguntas de seguridad si te las pide y, al finalizar, cierra sesión y entra con la cuenta local. Así tendrás un perfil más aislado de la nube.

Control parental y protección familiar

Windows integra una sección de Opciones de familia en Seguridad de Windows pensada para controlar lo que hacen los menores en el PC y en Internet.

En el panel familia puedes añadir cuentas infantiles vinculadas a tu cuenta Microsoft y establecer límites de tiempo de pantalla, restricciones de contenido web, aplicaciones y juegos permitidos, así como recibir informes de actividad.

Entre las opciones más importantes están:

- Definir qué sitios web puede visitar el menor (listas blancas o listas negras).

- Establecer un límite diario de uso del PC, tras el cual el equipo se bloquea para ese usuario.

- Elegir qué apps y juegos están autorizados o bloquearlos todos salvo los que tú marques.

Otras configuraciones de seguridad avanzadas

Más allá de las funciones principales, hay un conjunto de ajustes que conviene revisar si quieres tener un Windows muy bien blindado, especialmente en entornos profesionales o de alto riesgo.

Personalizar la protección contra vulnerabilidades (Exploit Protection)

Windows 10 y 11 incluyen un sistema integrado de mitigación de exploits que puedes encontrar buscando “Protección contra vulnerabilidades” o “exploit” en el menú Inicio. Está dentro de Seguridad de Windows > Control de aplicaciones y navegador; es recomendable además revisar fallos de seguridad en Windows relacionados con exploits y parches.

Esta herramienta tiene dos zonas de configuración: una para todo el sistema y otra específica por programa. La configuración global suele venir bastante afinada por defecto, con la mayoría de mitigaciones activadas, así que no es necesario volverse loco ahí salvo que tengas un caso particular.

Lo realmente interesante es la pestaña de configuración por programa. Desde ahí puedes agregar aplicaciones concretas con “Agregar programa para personalizar” y ajustar para cada una mitigaciones como ejecución de datos (DEP), protección de código arbitrario, bloqueo de imágenes de baja integridad y otros mecanismos.

La idea es que las aplicaciones más expuestas (navegadores, lectores de PDF, herramientas de ofimática, software de diseño, etc.) tengan un nivel de endurecimiento superior, reduciendo al máximo la probabilidad de que una vulnerabilidad sin parche pueda ser explotada con éxito. Eso sí, cada opción conviene revisarla en la documentación de Microsoft para entender qué hace y evitar rompimientos en programas críticos.

Comprobar y mantener activo el Firewall de Windows

Por evidente que parezca, todavía hay equipos donde el Firewall de Windows está desactivado o mal configurado. De poco te sirve un buen antivirus si dejas todas las puertas de red abiertas; considera el mejor programa gratis para gestionar el firewall de Windows para reforzarlo.

Para comprobarlo desde el Panel de control, ve a Sistema y seguridad > Seguridad y mantenimiento > Seguridad y revisa el estado del firewall. Desde Seguridad de Windows también lo puedes ver en la sección Firewall y protección de red, donde se muestra el estado para redes de dominio, privadas y públicas.

Asegúrate de que, como mínimo, las redes públicas estén estrictamente protegidas, y que no haya reglas extrañas permitiendo conexiones entrantes que no reconozcas.

Gestionar las notificaciones de Microsoft Defender

Defender arranca junto a Windows y se queda trabajando en segundo plano. Su icono en la bandeja muestra un círculo verde con un check blanco cuando todo va bien. Desde ahí puedes entrar en su configuración y, entre otras cosas, ajustar las notificaciones.

Haz clic en el icono, pulsa en el engranaje de la esquina inferior izquierda y entra en la sección Notificaciones, donde verás el enlace “Administrar notificaciones”.

En esa pantalla puedes controlar tres bloques principales:

- Notificaciones de protección contra virus y amenazas.

- Notificaciones de protección de cuentas.

- Notificaciones de Firewall y protección de red.

Dentro de las notificaciones de virus y amenazas puedes desactivar el interruptor general “Obtener notificaciones informativas” o seleccionar qué avisos quieres recibir: resultados de análisis recientes, detecciones que no requieren acción del usuario o bloqueos de archivos sospechosos que ya han sido neutralizados.

Las notificaciones de protección de cuentas hacen referencia, por ejemplo, a problemas con Windows Hello o con el bloqueo dinámico, mientras que las del firewall avisan de cambios en la configuración de red o incidentes de filtrado de tráfico. Puedes dejar activos sólo los avisos que consideres realmente útiles para evitar ruido constante sin perder información importante.

Administración de proveedores de seguridad

En la pantalla de Protección antivirus y contra amenazas hay un enlace poco llamativo pero muy útil llamado “Administrar proveedores”, justo debajo de “¿Quién me protege?”.

Al pulsarlo verás qué componentes se encargan del antivirus, del firewall y de la protección web. Si sólo usas Defender, aparecerá él como solución principal. Desde aquí puedes cambiar a otros productos instalados, abrir su configuración y, si lo deseas, buscar apps de seguridad adicionales en la Microsoft Store para mejorar la protección web (por ejemplo, filtros de navegación o antiphishing extra).

Desactivar las descargas de actualizaciones desde otros equipos

Windows 10 y 11 incluyen una opción llamada “Optimización de distribución” que permite descargar actualizaciones desde otros PC en la red e incluso desde equipos de Internet, convirtiendo tu ordenador en una especie de nodo P2P para actualizaciones.

Esto acelera las descargas, pero también hace que tu PC pueda servir datos a otros. Si lo que buscas es seguridad y control, es mejor bloquearlo.

Para hacerlo, ve a Configuración > Actualización y seguridad > Windows Update, entra en Opciones avanzadas y después en Optimización de distribución. Ahí desactiva el interruptor de Permitir descargas de otros equipos.

Comprobar y automatizar las actualizaciones de Windows

Mantener Windows al día es clave para que los parches de seguridad cubran vulnerabilidades recién descubiertas. Desde la misma sección de Windows Update puedes ver si hay actualizaciones pendientes y forzar su descarga e instalación.

Abre Configuración > Actualización y seguridad > Windows Update y comprueba el estado. Lo más prudente es dejar activadas las actualizaciones automáticas, de modo que no tengas que acordarte de hacerlo manualmente.

Ya que estás, aprovecha para revisar regularmente el listado de programas instalados desde Configuración > Aplicaciones. Si ves algo sospechoso o que no recuerdas haber instalado, investígalo y, en caso de duda, elimínalo. Muchos problemas se originan en software añadido “por la puerta de atrás” junto a otras descargas.

Administrar Microsoft Defender en entornos profesionales

En organizaciones con muchos equipos no tiene sentido ir uno por uno ajustando Defender. Para eso Microsoft ofrece integración con Intune y gestión a través de Directiva de grupo, permitiendo desplegar políticas uniformes.

Configurar Defender con Microsoft Intune

Desde el Centro de administración de Intune puedes crear directivas antivirus específicas para Windows y macOS. Estas directivas agrupan configuraciones como protección en tiempo real, análisis programados, control de acceso, experiencia de usuario en Seguridad de Windows y mucho más.

El flujo básico para una nueva directiva antivirus Windows es:

- Entrar en Intune, ir a Seguridad del punto de endpoint > Antivirus.

- Crear una nueva directiva, seleccionando como plataforma Windows 10, Windows 11 y Windows Server y el perfil Microsoft Defender Antivirus.

- Rellenar el nombre y la descripción, luego configurar las opciones deseadas en la sección Defender (por ejemplo, niveles de protección en tiempo real, tiempos de análisis, acciones sobre malware, etc.).

- Asignar etiquetas de ámbito si las utilizas para segmentar la administración.

- Asignar la directiva a los grupos de dispositivos o usuarios correspondientes y crearla.

Para macOS el proceso es similar, eligiendo plataforma macOS y el perfil Antivirus, con configuraciones específicas documentadas para Microsoft Defender for Endpoint en Mac.

Si necesitas modificar una directiva existente, basta con seleccionarla en la lista, pulsar en Editar en la sección de configuración, hacer los cambios oportunos y guardar. Intune se encargará de propagar las nuevas políticas a los equipos gestionados.

Uso de Directiva de grupo (GPO) para Defender

En dominios Active Directory es habitual gestionar Defender con plantillas administrativas. Es importante saber que, si la protección contra alteraciones está activa, algunos cambios GPO sobre configuraciones protegidas serán ignorados. No puedes, por ejemplo, desactivar la protección contra alteraciones desde la propia GPO; habría que usar el modo de solución de problemas para hacerlo temporalmente y luego se revertirá.

Para configurar la protección always-on mediante directiva de grupo en un equipo local (o en una GPO de dominio) haz lo siguiente:

Abre el Editor de directiva de grupo local escribiendo gpedit en el cuadro de búsqueda y seleccionando “Editar directiva de grupo”. Después navega hasta Configuración del equipo > Plantillas administrativas > Componentes de Windows > Microsoft Defender Antivirus.

En el panel derecho, habilita la opción “Permitir que el servicio antimalware se inicie con prioridad normal”. Esto asegura que el servicio de Defender se carga de forma adecuada al inicio del sistema.

Luego entra en la sección Protección en tiempo real y revisa las distintas políticas disponibles (según la versión de los ADMX más recientes). Desde ahí puedes definir, por ejemplo, si se permite desactivar la protección en tiempo real temporalmente, si se inspeccionan archivos descargados, scripts, archivos adjuntos de correo, etc.

En la sección Examinar (Scan) activa, como mínimo, la política de “Activar heurística”, lo que hace que Defender use técnicas de análisis basadas en comportamiento para encontrar malware desconocido, no sólo por firma.

Si en algún momento necesitas desactivar la protección en tiempo real vía GPO (por pruebas controladas, por ejemplo), dentro de la ruta de Protección en tiempo real puedes habilitar la opción “Desactivar protección en tiempo real”. De nuevo, recuerda que la protección contra alteraciones puede impedir este cambio si está activa y gestionada desde la nube.

Para mantener al día todas estas políticas, asegúrate de usar las plantillas administrativas ADMX más recientes de Microsoft, de forma que tengas acceso a toda la configuración disponible para las últimas versiones de Windows.

Con todos estos ajustes, combinando endurecimiento del motor de Defender, protección contra ransomware, políticas de cuentas, control de actualizaciones y administración centralizada, puedes dejar tu Windows en un estado de seguridad muy por encima de la media, sin necesidad de recurrir siempre a productos de terceros cara y, en muchos casos, redundantes.

Tabla de Contenidos

- Actualizar y comprobar el estado de Microsoft Defender

- Endurecer Microsoft Defender desde el Registro de Windows

- Elegir qué archivos, carpetas y procesos analiza Defender

- Protegerse contra el ransomware con Microsoft Defender

- Activar la protección contra alteraciones de Defender

- Supervisión del robo de identidad con Microsoft Defender

- Ajustes de seguridad y privacidad adicionales en Windows

- Otras configuraciones de seguridad avanzadas

- Personalizar la protección contra vulnerabilidades (Exploit Protection)

- Comprobar y mantener activo el Firewall de Windows

- Gestionar las notificaciones de Microsoft Defender

- Administración de proveedores de seguridad

- Desactivar las descargas de actualizaciones desde otros equipos

- Comprobar y automatizar las actualizaciones de Windows

- Administrar Microsoft Defender en entornos profesionales