- Identificar la causa real del 0x80070035 pasa por revisar resolución de nombres, servicios y políticas de seguridad.

- El perfil de red Privada, el descubrimiento activo y los servicios fdPHost/FDResPub/SSDP/UPnP son clave para el acceso SMB.

- SMBv1 sólo como último recurso: prioriza SMB 2/3 y ajusta LAN Manager y firewall para máxima compatibilidad y seguridad.

- En entornos corporativos, Admin$, permisos y firewall determinan despliegues remotos estables sin romper la seguridad.

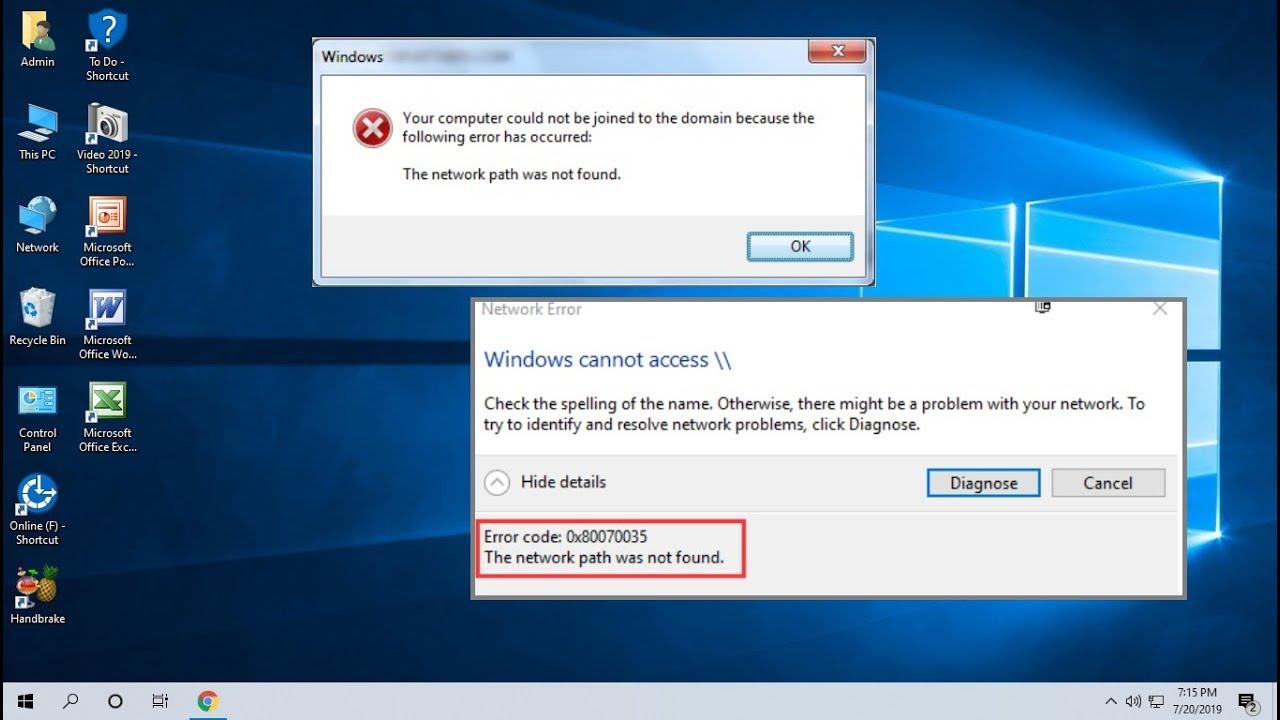

Si Windows te lanza el aviso «Network path was not found» con el código 0x80070035, no eres el único. Este fallo al acceder a carpetas o dispositivos compartidos es más común de lo que parece en redes domésticas y de oficina, y suele esconder problemas de resolución de nombres, permisos, servicios o seguridad.

Antes de tirarte de los pelos, conviene entender que el error no suele indicar que la máquina «no exista», sino que algo interrumpe la ruta: puede haber un conflicto de nombres NetBIOS, un servicio deshabilitado, una política de seguridad exigente o un cortafuegos bloqueando SMB. A continuación tienes una guía muy completa, con causas, diagnósticos y soluciones probadas en Windows 10 y Windows 11.

Qué significa realmente el error 0x80070035 y qué síntomas presenta

El mensaje típico es «Windows no puede acceder a \\equipo» seguido del código 0x80070035 y el literal «Network path was not found«. También es frecuente ver en el Visor de eventos, bajo Registros de Windows > Sistema, un evento NetBT 4321: no se pudo registrar el nombre WORKGROUP :1d porque otro equipo no permitió reclamarlo. Este síntoma delata un conflicto de nombres en la red (NetBIOS).

En muchos escenarios la máquina destino responde a ping y aparece en el explorador, pero al expandir sus recursos compartidos falla. Esto encaja con problemas de descubrimiento, políticas LAN Manager, SMB o NetBIOS/WINS, más que con una caída total de la red.

En entornos mixtos con NAS (por ejemplo, Unraid) o varios PCs Windows, también puedes ver un equipo que se muestra como dispositivo multimedia en lugar de como equipo de red. Es un efecto secundario del descubrimiento UPnP/DLNA que, aunque llamativo, no impide solucionar el acceso SMB.

Causas habituales que disparan el fallo

El abanico de causas es amplio, pero hay patrones que se repiten. Saber cuáles son te ayudará a priorizar la solución y a no dar palos de ciego cuando el problema es un simple conflicto de nombres o un servicio detenido.

- Controladores de red desactualizados o mal instalados.

- Uso compartido mal configurado: permisos, recursos no compartidos o contraseña ausente en la cuenta que accede.

- Servicios de descubrimiento (fdPHost, FDResPub, SSDP, UPnP) detenidos o en inicio Manual.

- Firewall de Windows o de terceros bloqueando SMB (puerto 445) o el descubrimiento.

- Políticas de seguridad LAN Manager o invitado (guest) demasiado restrictivas para equipos antiguos o NAS.

- NetBIOS deshabilitado donde hace falta o configurado de forma incoherente con DHCP/estáticos.

- SMBv1 deshabilitado en redes con dispositivos muy antiguos que solo hablan SMB1 (ojo con la seguridad).

- DNS/NetBIOS cache corrompida o parámetros de red modificados.

- Deshabilitación del recurso administrativo Admin$ en escenarios de despliegue/soporte remoto.

Comprobaciones rápidas que despejan dudas

Antes de entrar en configuraciones más profundas, conviene verificar lo básico. Este bloque te puede ahorrar mucho tiempo si el problema es un detalle de red o credenciales.

- Comprueba el nombre y la red: confirma que tecleas bien \\NombreEquipo y que ambos equipos están en la misma subred/perfil de red (preferiblemente Privada).

- Prueba por IP: en Ejecutar (Windows+R), escribe \\IP_del_equipo (por ejemplo, \\192.168.1.50). Si por IP funciona y por nombre no, el problema es la resolución de nombres.

- Contraseñas: si usas la misma cuenta en ambos equipos, asegúrate de que tiene contraseña en los dos. Windows 10/11 restringe el acceso remoto a cuentas sin password.

- Vuelve a mapear unidades: elimina mapeos antiguos y vuelve a crearlos con la ruta correcta, para evitar rutas rotas tras cambios de IP.

- Mismo grupo de trabajo: confirma que los equipos están en el mismo WORKGROUP (por defecto «WORKGROUP»). Si el nombre de equipo es genérico, prueba a renombrarlo para evitar colisiones.

Si tu Windows 11 es una versión reciente y no ves los recursos pese a que todo parece correcto, revisa si estás en la rama 24H2: se han reportado cambios de seguridad que endurecen el acceso a compartidos antiguos, obligando a ajustar políticas o credenciales.

Configurar correctamente el uso compartido y el perfil de red

Windows distingue entre redes Públicas y Privadas. Para compartir archivos, lo ideal es que la red sea Privada en ambos equipos y que el descubrimiento esté activado, además del uso compartido de archivos e impresoras.

Ve a Configuración > Red e Internet y, en la conexión activa, pulsa Propiedades para verificar el perfil. Después, en «Configuración avanzada de uso compartido» activa Descubrimiento de red en el perfil correspondiente y habilita «Uso compartido de archivos e impresoras» en el equipo que aloja las carpetas.

En las propiedades de la carpeta a compartir, pestaña Compartir > Uso compartido avanzado, marca «Compartir esta carpeta» y revisa Permisos. Puedes añadir «Everyone» con permisos de lectura (o los necesarios) si buscas simplicidad en una red de confianza.

Importante: si pretendes acceder sin credenciales, debes saber que Windows 10/11 limita el acceso de invitados. A efectos prácticos es mucho más estable y seguro usar cuentas con contraseña coincidente en ambos equipos o credenciales dedicadas en el NAS.

Servicios que deben estar en ejecución (y en Automático)

Si el equipo aparece como «dispositivo multimedia» o directamente no se descubre, suele haber servicios clave parados. Abre services.msc y confirma que están en ejecución y con inicio Automático:

- Function Discovery Provider Host (fdPHost).

- Function Discovery Resource Publication (FDResPub).

- SSDP Discovery.

- UPnP Device Host.

- Cliente DNS (DNS Client) para cachear y resolver correctamente.

Si alguno no está iniciado, entra en Propiedades, cambia el tipo de inicio a Automático, aplica y arranca el servicio. Tras eso, un reinicio de los equipos ayuda a que el descubrimiento se estabilice.

NetBIOS sobre TCP/IP, DHCP y el famoso evento NetBT 4321

NetBIOS aún influye en redes pequeñas. De forma predeterminada la tarjeta suele estar en «Usar la configuración NetBIOS del servidor DHCP». Si el equipo tiene IP estática, Windows habilita NetBIOS automáticamente, y si usa DHCP, tomará la directiva del router.

¿Activar NetBIOS manualmente en el portátil? Si tu router no anuncia configuración NetBIOS o hay problemas de resolución de nombres, puedes marcar «Habilitar NetBIOS sobre TCP/IP» en IPv4 > Avanzadas > WINS. Eso sí, lo ideal es mantener el valor por defecto y sólo forzarlo cuando el DHCP no provee la opción o hay dispositivos antiguos que la requieren.

¿Activarlo en todos los equipos? No es necesario en redes modernas si la resolución por DNS/WS-Discovery funciona bien. Actívalo donde sea imprescindible (por ejemplo, en un servidor o NAS legado) y evita cambios masivos si no están justificados por el inventario de la red.

Si ves el evento NetBT 4321 que menciona el nombre «WORKGROUP :1d» sin poder registrarse, suele indicar un conflicto de nombre NetBIOS o un host «dueño» del nombre de grupo. Comprueba que no haya equipos duplicados, revisa los conmutadores de red, vacía la caché con nbtstat -R y reinicia. También ayuda revisar el servidor DHCP/WINS del router y evitar nombres de equipo repetidos.

SMBv1, LAN Manager y compatibilidad: seguridad ante todo

SMBv1 está obsoleto y es inseguro. Aunque habilitar SMB 1.0/CIFS puede «arreglar» el acceso a NAS o equipos muy antiguos que solo hablan SMB1, o sistemas heredados, Microsoft desaconseja instalarlo por sus vulnerabilidades. Prioriza SMB 2/3 siempre que sea posible y actualiza el firmware del NAS o del dispositivo.

Si no tienes alternativa, habilita temporalmente «SMB 1.0/CIFS File Sharing Support» desde «Características de Windows» sólo en el equipo que actúa como servidor, valida el acceso y, una vez migres el dispositivo legado, desinstálalo para reducir superficie de ataque.

En cuanto a la directiva de seguridad «Network security: LAN Manager authentication level» (secpol.msc), una configuración que maximiza compatibilidad es «Send LM & NTLM – use NTLMv2 session security if negotiated». Ajustarla puede permitir el acceso a servicios antiguos, pero recuerda que rebajar seguridad conlleva riesgos; aplícalo de forma medida y documentada.

Firewall, antivirus y puertos a tener en cuenta

El cortafuegos de Windows y las suites de seguridad de terceros bloquean a veces el tráfico SMB y el descubrimiento. Asegúrate de que «Uso compartido de archivos e impresoras» está permitido en la red actual y que el puerto 445/TCP no está filtrado.

Como prueba, puedes desactivar temporalmente el firewall/antivirus en el equipo que comparte y en el cliente; si el acceso funciona, crea reglas de permitir SMB y vuelve a activar la protección. No dejes el sistema sin defensa más tiempo del necesario.

Si el problema surgió tras una actualización, instala todos los parches pendientes o, en último extremo, prueba a desinstalar la actualización más reciente que coincida con el inicio del fallo. Hay casos en los que una actualización cambia políticas por defecto y rompe compatibilidad.

Comandos de red que resetean la pila y la caché

Cuando la caché DNS/NetBIOS se corrompe o hay residuos de configuraciones antiguas, un reset suele obrar milagros. Abre el Símbolo del sistema como administrador y ejecuta, en este orden, estos comandos:

ipconfig /flushdns

ipconfig /release

ipconfig /renew

netsh winsock reset

netsh int ip resetTras reiniciar el equipo, intenta acceder de nuevo a \\IP o \\NombreEquipo. Si se trata de un problema de «ruta fantasma» o caché envenenada, el acceso a los recursos compartidos debería recuperarse.

Controladores NIC, IPv4/IPv6 y otros protocolos

Verifica en el Administrador de dispositivos que la tarjeta de red funciona correctamente y que no hay signos de alerta; repasa conceptos básicos como el modelo OSI. Instalar el controlador más reciente del fabricante puede resolver caídas intermitentes del adaptador o pérdidas de paquetes.

En las propiedades de la conexión (ncpa.cpl), confirma que «Protocolo de Internet versión 4 (TCP/IPv4)» está habilitado. Si no, actívalo. En redes donde IPv6 genera problemas puntuales, puedes probar a deshabilitar IPv6 de forma temporal (en todos los equipos implicados) para descartar incompatibilidades.

Como ajuste avanzado, algunos entornos han resuelto incidencias activando «Reliable Multicast Protocol». No es la norma, pero si el fallo persiste y todo lo demás está correcto, es un ensayo de bajo riesgo.

Escenarios corporativos: Admin$, despliegues y control remoto

Herramientas de gestión como Endpoint Central requieren copiar binarios a la compartición administrativa Admin$ antes de instalar el agente o lanzar inventarios, parches o control remoto. Si Admin$ está deshabilitada, verás 0x80070035 al intentar conectar.

Para reactivar Admin$ en estaciones de trabajo, revisa en el registro: HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters y el valor AutoShareWks=1 (DWORD). En servidores, el valor es AutoShareServer=1. Si no existen, no los crees; basta con que no estén fijados a 0 y, en caso de cambio, hay que reiniciar para que surta efecto.

Además, hay que habilitar «Uso compartido de archivos e impresoras» en el adaptador de red del cliente y abrir las reglas correspondientes en el firewall. En dominios antiguos (por ejemplo, 2008 R2) puede aplicarse vía script de inicio para forzar Admin$ en clientes, siempre con el debido control de seguridad.

Por último, comprueba que los equipos están encendidos y accesibles (\NombreEquipo desde Ejecutar), ya que el agente necesita una ruta válida para copiar e iniciar la instalación.

Permisos, contraseñas y mapeos: detalles que marcan la diferencia

Windows 10/11 prefiere autenticación con cuentas con contraseña. Si no la usas, el acceso puede fallar por política. Crea o asigna una clave a la cuenta que accede o usa credenciales dedicadas en el dispositivo con los recursos.

Comprueba que los permisos NTFS coinciden con los de compartición: de nada sirve dar «Control total» en compartir si el usuario no tiene lectura en NTFS. Y recuerda: las unidades mapeadas antiguas guardan credenciales; borra y vuelve a mapear para evitar conflictos.

El caso del equipo que aparece como «dispositivo multimedia»

Si un PC se muestra como «Media Device» y no como equipo de red, revisa que los servicios de descubrimiento estén activos y que el perfil de red sea Privado. En ocasiones, cambiar el nombre del equipo y confirmar que comparte en el grupo de trabajo correcto hace que vuelva a clasificarse como equipo.

También es útil confirmar que ambos equipos pertenecen al mismo WORKGROUP (SystemPropertiesAdvanced.exe > Nombre de equipo). Si nada de esto ayuda, el acceso por \\IP debería seguir funcionando mientras ajustas el descubrimiento.

Cuándo tocar el registro y la directiva de invitado inseguro

Algunos NAS/impresoras antiguas operan como «guest». Windows puede bloquearlos si AllowInsecureGuestAuth=0 en HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters. Cambiarlo a 1 puede restaurar el acceso, pero ten presente que habilita invitados inseguros; úsalo sólo en redes de confianza y documenta el cambio.

Modificar políticas y registro requiere prudencia. Haz copia de seguridad antes y, si estás en un dominio o empresa, coordínalo con el equipo de seguridad para no romper el cumplimiento.

Checklist final para cazar el 0x80070035

Para no perderte: valida acceso por \\IP, pon la red en Privada, activa descubrimiento y uso compartido, arranca fdPHost/FDResPub/SSDP/UPnP, prueba con contraseñas correctas, abre el puerto 445, revisa LAN Manager y NetBIOS, limpia caché con ipconfig/nbtstat, actualiza NIC, y considera temporalmente SMB1 sólo si el dispositivo lo exige.

Si sigues atascado, vuelve a mapear unidades, revisa Admin$ en escenarios corporativos, elimina duplicados de nombres, y comprueba en el Visor de eventos si se repiten errores NetBT 4321 u otros que te den la pista que falta.

Con esta hoja de ruta cubres las causas típicas (y las no tan típicas) del 0x80070035: desde conflictos NetBIOS y servicios parados hasta políticas de autenticación, firewalls intrusivos y compatibilidad SMB, siempre priorizando una configuración segura y mantenible en Windows 10/11.

Tabla de Contenidos

- Qué significa realmente el error 0x80070035 y qué síntomas presenta

- Causas habituales que disparan el fallo

- Comprobaciones rápidas que despejan dudas

- Configurar correctamente el uso compartido y el perfil de red

- Servicios que deben estar en ejecución (y en Automático)

- NetBIOS sobre TCP/IP, DHCP y el famoso evento NetBT 4321

- SMBv1, LAN Manager y compatibilidad: seguridad ante todo

- Firewall, antivirus y puertos a tener en cuenta

- Comandos de red que resetean la pila y la caché

- Controladores NIC, IPv4/IPv6 y otros protocolos

- Escenarios corporativos: Admin$, despliegues y control remoto

- Permisos, contraseñas y mapeos: detalles que marcan la diferencia

- El caso del equipo que aparece como «dispositivo multimedia»

- Cuándo tocar el registro y la directiva de invitado inseguro

- Checklist final para cazar el 0x80070035