- BitLocker はディスク全体を暗号化し、TPM とセキュア ブートによってブートの整合性を強化します。

- 要件: Pro/Enterprise/Education エディション、TPM 1.2 以上、適切なパーティション、互換性のある UEFI/BIOS ファームウェア。

- デバイス暗号化との違い: 自動アクティベーション、HSTI/モダン スタンバイの要件、Entra ID/AD へのキーのコピー。

- AD、GPO、MDM、およびエンタープライズ セキュリティ スイートとの統合による大規模な管理と回復。

ノートパソコンやデスクトップで機密データを扱う場合、暗号化はもはやオプションではなく、必須です。 BitLocker は、ディスクを暗号化して情報を保護するための Microsoft のネイティブ ソリューションです。 機器の紛失、盗難、または持ち出しを防ぎます。単なるロックではなく、システムのブートとハードウェアに接続することで、誰かが別のコンピューターでディスクを読み取ろうとした場合でも、不正アクセスを防止します。

近年、テレワークやモビリティ、外部デバイスの利用が増加しています。 これにより、端末が紛失または盗難された場合にデータが漏洩するリスクが高まります。BitLocker は、ボリューム全体を AES で暗号化し、TPM チップ、企業ポリシー、Active Directory、Microsoft クラウド サービスと統合して回復キーを保護し、集中的に制御を実施します。

BitLocker とは何ですか? また、どのような問題を解決しますか?

BitLockerは、 Windowsに組み込まれたフルディスク暗号化(FDE) 保存データを保護する機能です。有効にすると、ドライブの内容全体(システムまたはデータ)が暗号化されて保存されます。キーまたは有効なプロテクターがなければ、ファイルは読み取れません。 機器の盗難、ディスクの抽出、オフライン攻撃などの脅威を軽減する ストレージを直接読み取ろうとします。

アルゴリズムで動作する 128ビットまたは256ビットのAES XTS-AES (現在のリリースでは Microsoft が推奨) などの最新の動作モード、および互換性のために特定の従来のシナリオでは AES-CBC もサポートされます。 ボリュームマスターキー(VMK)は「プロテクター」で保護されています TPM、PIN、パスワード、USB 上のスタートアップ キーなどであり、ブート環境が整合性チェックに合格した場合にのみ解放されます。

最大限の保護を実現するために、BitLockerは TPM トラステッド プラットフォーム モジュールこのチップは、ブートチェーン(UEFI/BIOS、マネージャー、重要なファイル)が変更されていないことを検証します。何かが変更された場合(例えば、ファームウェアが変更された場合)、コンピューターは 回復キー ブートを許可する前に暗号化を行います。TPMなしでも暗号化は可能ですが、ブート前の整合性チェックが犠牲になり、 USB上のブートキーまたはパスワード (後者は、ロックがない場合にはブルートフォース攻撃に対して脆弱であるため、推奨されません)。

BitLockerを機能と区別することが重要です デバイスの暗号化 特定のハードウェア構成では存在します。標準のBitLockerは高度な制御とオプションを提供しますが、デバイス暗号化は 保護を自動的に有効にする 互換性のあるコンピューター (HSTI/モダン スタンバイ、アクセス可能な外部 DMA ポートなし) では、外部 USB を管理せずに、システム ドライブを中心に固定されます。

実際には、BitLockerが適切に構成されている場合、 盗まれたノートパソコンは価値のない殻になる: 窃盗犯はデータをフォーマットすることはできますが、読み取ることはできません。このセキュリティの突破口は、GDPR、HIPAAなどの規制を遵守し、漏洩、罰金、そして信頼の失墜を回避するための鍵となります。

要件、エディション、「デバイス暗号化」との違い

BitLocker が最高のパフォーマンスを発揮するには、ハードウェアとファームウェアの両方が重要です。 TPM 1.2以上(理想的にはTPM 2.0)が出発点ですTPM 2.0 を搭載したコンピューターでは、レガシー モード (CSM) はサポートされていないため、UEFI で起動する必要があり、信頼チェーンを強化するにはセキュア ブートを有効にする必要があります。

UEFI/BIOSファームウェアは Trusted Computing Group(TCG)仕様に準拠 ブートキーのシナリオでは、プリブート(マスストレージクラス)でUSBドライブを読み取ることができる必要があります。ドライブには 個別のシステムパーティション OSボリューム:暗号化なし、約350MBを推奨(UEFIの場合はFAT32、BIOSの場合はNTFS)。BitLockerを有効にした後は空き容量を残してください。OSドライブはNTFSになります。

エディションについては、 BitLockerはWindows Pro、Enterprise、Pro Education/SE、Educationでサポートされています。 (Windows 10/11); Windows 7 Enterprise/Ultimateおよび Windows Serverの (2016/2019/2022など)。利用可能状況と権利はライセンスによって異なります。 Windows Pro/Pro Education/SE、Enterprise E3/E5、Education A3/A5 対応する許可を付与します。

上の デバイスの暗号化: HSTI/モダンスタンバイ検証に合格し、外部DMAポートを公開しないデバイスに存在します。OOBE後に初期化されます。 サスペンド状態のクリアキー TPMプロテクターが作成され、回復キーがバックアップされるまで、コンピューターが Microsoft サインイン ID (旧 Azure AD) または AD DS ドメイン自動的にバックアップが作成され、クリアキーは削除されます。パソコンの場合は、 管理者権限を持つMicrosoftアカウント アカウント内のキーのバックアップとTPMプロテクターの有効化が開始されます。 ローカルアカウントのみ 技術的には暗号化できますが、適切な保護と管理は行われません。

あなたのハードウェアはデバイスの暗号化に適していますか? msinfo32.exe (システム情報)の「デバイス暗号化サポート」欄でこれが表示されます。当初対象外だった場合は、有効化などの変更により セーフスタート これを有効にすると、BitLocker が自動的にアクティブ化されます。

自動デバイス暗号化が問題にならない環境では、レジストリを使用してそれを防ぐことができます。

| ルート | お名前 | ティポ | 勇気 |

|---|---|---|---|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker |

PreventDeviceEncryption |

REG_DWORD | 0x1 |

このキーは介入なしでの起動を防止します IT 制御による展開を可能にするため。

そしてその リムーバブルドライブWindows には、USB ドライブと外部ドライブを暗号化する BitLocker To Go が含まれています。 管理の互換性はコンソールによって異なる場合があります (たとえば、特定のセキュリティ ソリューションではこのシナリオが制限されるか、管理されない場合があります)。ただし、Windows レベルではこの機能が存在し、組織で広く使用されています。

活性化、管理、回復、そして実践的なセキュリティ

基本的なアクティベーションは Windows から直接行われます。 コントロールパネル > システムとセキュリティ > BitLocker ドライブ暗号化 または、スタート画面で「BitLockerの管理」を検索してください。「デバイス暗号化」をサポートしているコンピューター(Homeエディションを含む)では、「設定」に同じセクションが表示されます。 管理者アカウントでサインイン ウィザードに従ってプロテクターを選択し、回復キーを保存します。

システムドライブでBitLockerを有効にする一般的な手順:プロテクターを選択(TPMのみ、 TPM+PINを推奨(パスワードまたはスタートアップキー)を選択して、暗号化の範囲を決定します(使用スペースのみ 新しい機器や 完全なユニット すでにデータが含まれている場合は暗号化モードを選択し、暗号化モード (固定ドライブの場合は新規、コンピュータ間でドライブを移動する場合は互換) を選択します。 暗号化しながらチームと連携できる; プロセスはバックグラウンドで実行されます。

コマンドラインを好む場合は、BitLockerは次のように管理されます。 管理-bde (特権コマンドプロンプト):

manage-bde -on C: -rp -rk E:\ 回復キーを生成してE:に保存します。パスワード/PINを追加できます。 manage-bde -protectors -add C: -pw o -TPMAndPIN、ステータスを確認する manage-bde -status無効化して復号化するには: manage-bde -off C:. 鍵は必ず安全な場所に保管してください。 暗号化されていません。

企業シナリオではライフサイクルガバナンスが必要です。 GPO 保護装置と暗号化を要求する アクティブディレクトリ/IDを入力 鍵を守るために、さらには MDM (Microsoft Intuneなど)を使用して、ネットワーク外のラップトップにポリシーを適用できます。キーをAD/IDにコピーすることで、デバイスごとの暗号化ステータスの取得と監査が容易になります。

一部のセキュリティスイートでは、BitLockerの上に管理レイヤーが追加されます。例えば、特定のエンタープライズソリューションでは、 マスターキーはコンソールに送信できます 回復のために。ただし、ユーザーが以前にドライブを自分で暗号化した場合、そのキーは管理プラットフォーム上に存在しない可能性があります。 その場合、通常はコンソール ポリシーを使用して復号化して再暗号化することをお勧めします。暗号化中の競合を回避するために、GPO 内の重複した BitLocker ポリシーを無効にします。

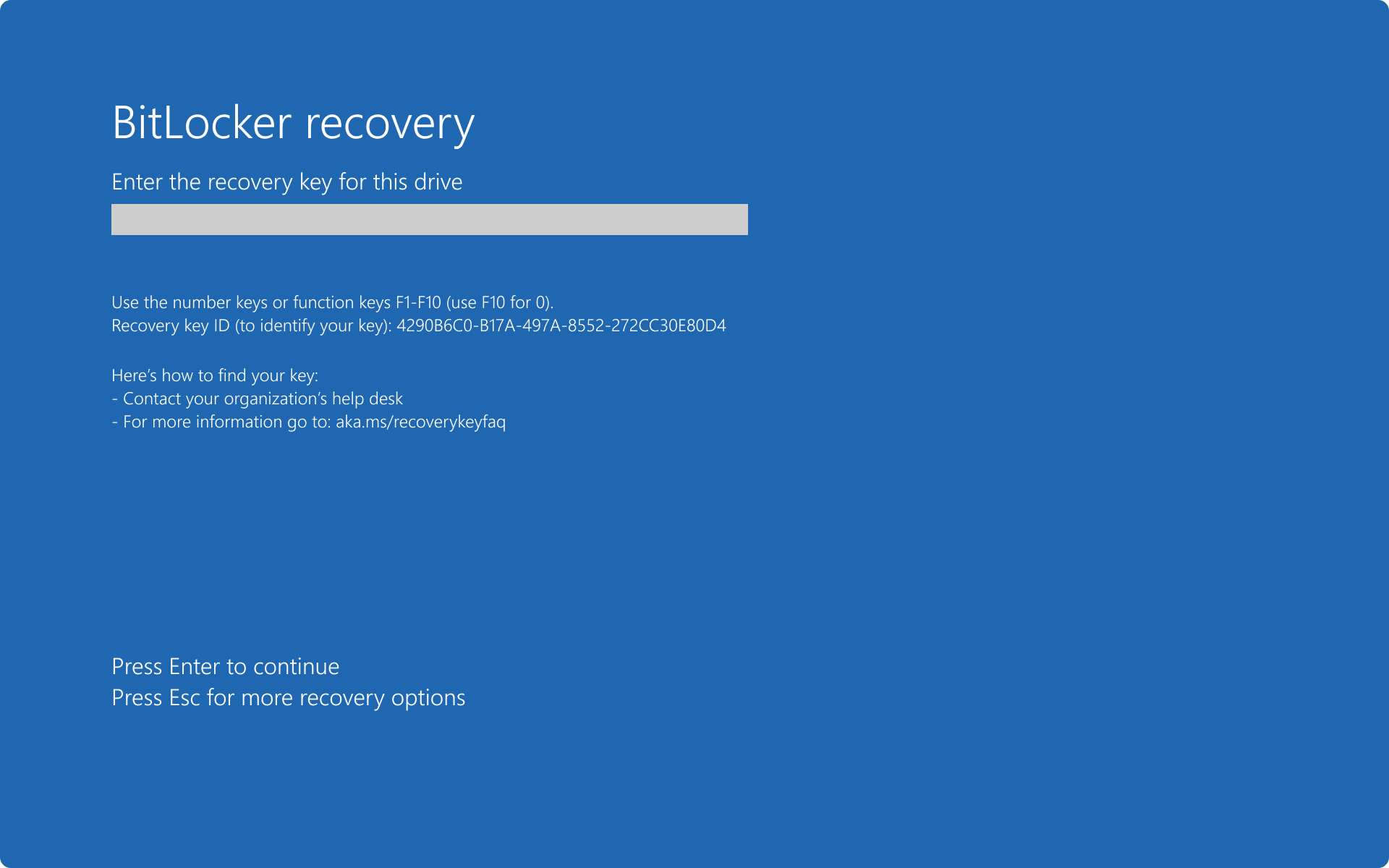

よくある質問:「今日、私のチームは 回復キー 「突然、侵入されたの?」通常は、そうではありません。 ファームウェア/UEFIアップデート、セキュアブートの変更、ハードウェアの変更、または特定のドライバー TPMの測定値を改ざんし、強制的にチャレンジを実行させることが可能です。キーを入力してログインし、イベントが最近の変更と一致する場合、侵入の兆候はありません。保存場所が思い出せない場合は、Microsoftアカウント/ID/AD DS、または印刷物/.txt/.bekファイルを確認してください。

セキュリティの面では、BitLocker は適切に構成されていれば堅牢です。 必須のグッドプラクティス:

- 使用 TPM + PIN 最初に、所有要素 (TPM) を知識 (PIN) で強化します。

- 有効にする 安全な立ち上げ 悪意のあるブートローダーを防ぐためです。

- 保護と監査 回復キーの保管 (AD/Enter IDと制限付きアクセス)。

- セッション ロックと安全な休止状態を構成して、機会を最小限に抑えます。

絶対確実なシステムなど存在しないので、理論的/実践的ベクトルを知ることが重要です。 ブーツ攻撃 セキュアブートのない環境では、 コールドブート (シャットダウン直後の RAM の取り外し/読み取り)、または回復キーに関する古典的な「付箋」問題などです。 運用規律とファームウェア制御により、これらのリスクは最小限に抑えられます。

BitLocker には使用上の考慮事項もあります。 Windowsのすべてのエディションに含まれているわけではない (例えば、10 Homeでは、サポートされている場合は代替手段またはデバイス暗号化が必要です)、TPMのないコンピュータでは、 起動可能なUSBまたはパスワード (より壊れやすくなります)。ハードウェアの大幅な変更や特定のアップグレードには、追加のロック解除手順が必要になる場合があります。 ただし、パフォーマンスは最適化されている 現代のハードウェアへの影響は通常小さいです。

リムーバブルドライブの場合、 BitLocker To Goは USBドライブや外付けドライブを保護し、外出先でのデータ保存に最適です。組織で導入されているサードパーティ製ツールによっては、 これらのメディアの管理は制限される可能性がある; IT ポリシーの使用を標準化する前に IT ポリシーを確認します。

従来の展開では、パーティショニングとステージングの要件を無視してはなりません。 システム(ブート)ドライブは暗号化されていない状態にしておく必要があります OSドライブとは別に配置します。最新のWindowsインストールではこのレイアウトは自動的に作成されますが、従来のシナリオでは「BitLockerドライブ準備ツール」または DISKPART 適切なパーティションのサイズを変更し、作成します。ボリュームが完全に暗号化され、プロテクターがアクティブになっている場合にのみ、安全であるとみなされます。

オペレーティング システムの互換性について: Windows 11/10 Pro、エンタープライズ、教育 BitLockerをサポート。Windows 8.1 Pro/Enterpriseでもサポート。 Windows 7 Enterprise/Ultimateに含まれています。サーバーの世界では、 Windows Server 2008 以降のバージョンクロスプラットフォーム暗号化(Linux/Windows)や厳格に監査されたフリーソフトウェアをお探しの場合は、次のような代替案があります。 VeraCrypt 場合によってはより適しているかもしれません。

艦隊を管理する場合、完全な戦略には以下が含まれます。

- GPO ドメイン参加時に暗号化を強制するには、アルゴリズム(例:XTS-AES 256)を選択し、 TPM+PIN.

- AD DS/ID ログイン 回復キーストアおよびコンプライアンスレポートとして使用できます。

- MDM (例: Intune) は、企業の VPN にほとんど接続しないコンピューター向けです。

- との統合 セキュリティツール BitLocker (データ保護) と位置情報やリモート ロック機能 (デバイス保護) を組み合わせて、ロック、インベントリ管理、紛失/盗難への対応が可能になります。

役に立つ言及: BitLockerはシングルサインオンを実装していません プリブート。事前認証(TPM/PIN/キー)に合格した後、ユーザーはWindowsに通常通りログインします。これは、 システムをロードする前に環境を保護する.

重要な質問、よくある間違い、実際の事例

BitLocker はいつ使用すればよいですか? 公開したくない情報をコンピュータに保存するときはいつでも個人情報(ID、給与、財務記録)から顧客向け文書、計画書、契約書、知的財産まで、あらゆる情報を保護します。旅行中やカフェ、コワーキングスペース、空港などで仕事をするプロフェッショナルにとって、盗難時の救世主となるでしょう。

エンドユーザーにとっては複雑ですか? 特にないインターフェースはプロテクターとキーのバックアップの選択をガイドします。重要な点は 回復キーの保管デバイスがIDまたはドメインに参加している場合は、すでにバックアップされている可能性があります。個人用コンピューターの場合は、Microsoftアカウントに保存し、必要に応じてコピーを印刷してください。暗号化されたコンピューター自体に保存することは避けてください。

電源を入れた後にパスワードを求められることがあるのはなぜですか?これは通常、 ファームウェア/ブートの変更、セキュアブートの有効化、TPM の更新、またはハードウェアの交換BitLocker は逸脱を検知し、回復モードに入ります。キーを入力すると、すべてが正常であれば、新たな変更がない限り、再度キーの入力を求められることはありません。

BitLockerはパフォーマンスに影響しますか?現在のコンピュータでは、影響は 非常に満足特にハードウェアがAESアクセラレーション(プロセッサ固有の命令)をサポートしている場合は、 AES 128 パフォーマンスを向上させることができます。 AES 256 規制された環境で追加の暗号通貨マージンを提供します。

TPMがないとどうなるでしょうか?設定できます USB上のパスワードまたはブートキーただし、起動前の整合性検証は失われます。また、ロックアウトポリシーのないパスワードは、 ブルートフォース攻撃可能であれば、 TPM 2.0 + UEFI + セキュアブート.

USBを暗号化してデータを転送したい場合はどうすればいいでしょうか? BitLocker To Goは会社で、リムーバブル メディアに対して特定のポリシー (たとえば、一定の複雑さのパスワードを要求する、承認されていないドライブの使用を拒否するなど) を適用するセキュリティ プラットフォームを使用している場合は、必ず IT 部門と調整してください。

法的およびコンプライアンス上の注意:暗号化されたデバイスでは、 盗難はハードウェアの事故になる可能性がある 規制の枠組みやリスク分析によっては、報告義務のあるデータ侵害とみなされない場合もある。つまり、暗号化は 重要な緩和策 GDPR やその他の規制に対応していますが、バックアップ、アクセス制御、イベント ログ、脆弱性管理に代わるものではありません。

最後に、BitLockerを企業のエンドポイントソリューションと統合すると、 重複するポリシーを避ける (GPOとセキュリティコンソールの違い)暗号化エラーを引き起こす可能性があります。コンピュータがローカルで暗号化されており、プラットフォームにキーがない場合、プラットフォームは公式ポリシーを使用して復号化し、再度暗号化します。 政策の一貫性によりサポートと回復が簡素化される.

BitLocker を賢く導入しましょう - TPM + PIN、セキュアブート、厳重に保護されたキー、一貫したポリシー - それはチームを失うことと、情報も失うことの違いになります。日常生活ではほとんど気づかないかもしれませんが、何か問題が起きたとき、データが暗号化され、鍵が管理され、ハードウェアが消えても安全であるという安心感は大きな助けになります。 あなたの文書はあなただけのものです.