- LD_LIBRARY_PATH indica al cargador dinámico dónde buscar bibliotecas compartidas antes que en las rutas estándar del sistema.

- Su uso global puede provocar fallos de seguridad, pérdida de rendimiento e incompatibilidades difíciles de depurar.

- Es preferible usar alternativas como -rpath, LD_RUN_PATH o scripts wrapper para limitar el impacto a aplicaciones concretas.

- Definir LD_LIBRARY_PATH solo en pruebas puntuales o entornos controlados evita dependencias ocultas y comportamientos impredecibles.

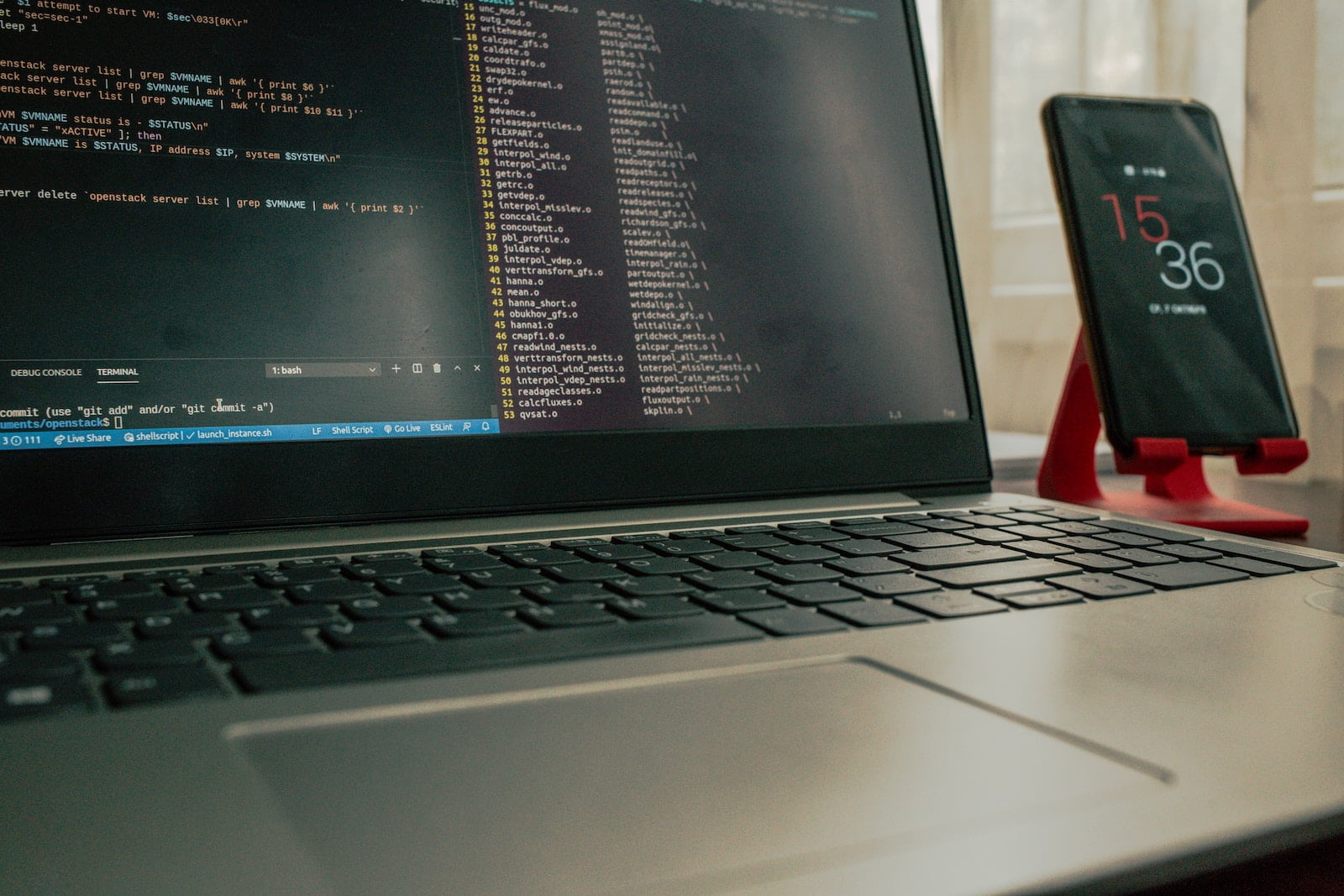

LD_LIBRARY_PATH es una de esas variables de entorno de Linux que todo el mundo termina viendo tarde o temprano, pero que muy poca gente entiende a fondo y, sobre todo, que se usa mal con bastante frecuencia. Cuando empiezas a pelearte con bibliotecas compartidas, ejecutables que no arrancan o aplicaciones que necesitan sus propias librerías, este nombre aparece una y otra vez.

En este artículo vamos a ver qué es LD_LIBRARY_PATH, cómo funciona internamente el cargador dinámico, en qué situaciones tiene sentido usar esta variable y en cuáles es mejor evitarla. Veremos ejemplos prácticos en distribuciones tipo Ubuntu (aunque es aplicable a casi cualquier distro), explicaremos cómo configurarla correctamente y revisaremos también alternativas mucho más limpias y seguras que vivir enganchado a esta variable en tu perfil de usuario.

Qué es LD_LIBRARY_PATH y para qué sirve realmente

En los sistemas GNU/Linux modernos, la mayoría de programas se enlazan con bibliotecas compartidas (archivos .so) que se cargan en memoria cuando arrancas el ejecutable. El responsable de encontrar estas bibliotecas en tiempo de ejecución es el cargador dinámico (normalmente ld.so o variaciones como ld-linux-x86-64.so.2 según la arquitectura).

La variable de entorno LD_LIBRARY_PATH define una lista de directorios donde el cargador dinámico va a buscar esas bibliotecas compartidas en el momento en que se lanza un programa. Es una lista separada por dos puntos, algo como /ruta/uno:/ruta/dos:/otra/ruta, y se consulta antes que las rutas estándar del sistema como /lib o /usr/lib.

Esto significa que, si en un directorio de LD_LIBRARY_PATH hay una biblioteca con el mismo nombre que otra ubicada en un directorio del sistema, el cargador dará prioridad a la que está en LD_LIBRARY_PATH. Ahí está justo la parte potente… y también la raíz de muchos problemas cuando se usa sin cuidado.

Este mecanismo es especialmente útil cuando trabajas con rutas de bibliotecas no estándar, por ejemplo entornos tipo Nix, instalaciones en directorios de usuario, versiones personalizadas de librerías o aplicaciones empaquetadas con sus propias dependencias que no quieren tirar de las librerías del sistema.

Casos de uso típicos de LD_LIBRARY_PATH

Usar LD_LIBRARY_PATH tiene sentido en escenarios muy concretos y controlados. Si te ciñes a estos casos, es una herramienta muy útil; si la conviertes en tu solución por defecto para todo, tarde o temprano te explotará algo en la cara.

Uno de los usos más habituales es el de probar una versión nueva de una biblioteca compartida contra una aplicación ya compilada, sin tocar las librerías del sistema. Por ejemplo, si has creado una versión de desarrollo de libmylib.so en tu home, puedes ajustar LD_LIBRARY_PATH para que solo tu sesión de prueba la use.

Otro escenario muy común es el de reubicar bibliotecas para conservar versiones antiguas. Imagina que quieres mantener una versión vieja de una librería para una aplicación legacy, mientras el resto del sistema usa una versión más reciente; con LD_LIBRARY_PATH puedes dirigir esa aplicación concreta hacia el directorio donde guardas la versión antigua.

También se usa bastante para montar entornos auto-contenidos y reubicables de aplicaciones grandes, donde el proveedor empaqueta sus propias bibliotecas dentro de una carpeta, sin depender de las librerías del sistema. En estos casos, suele haber un script de arranque que ajusta LD_LIBRARY_PATH para que la aplicación cargue siempre sus propias .so.

En todos estos casos la clave es que LD_LIBRARY_PATH se use de manera acotada y puntual, asociado a una aplicación concreta o a un entorno de pruebas, no como variable global que afecte a todo lo que ejecuta un usuario o el sistema entero.

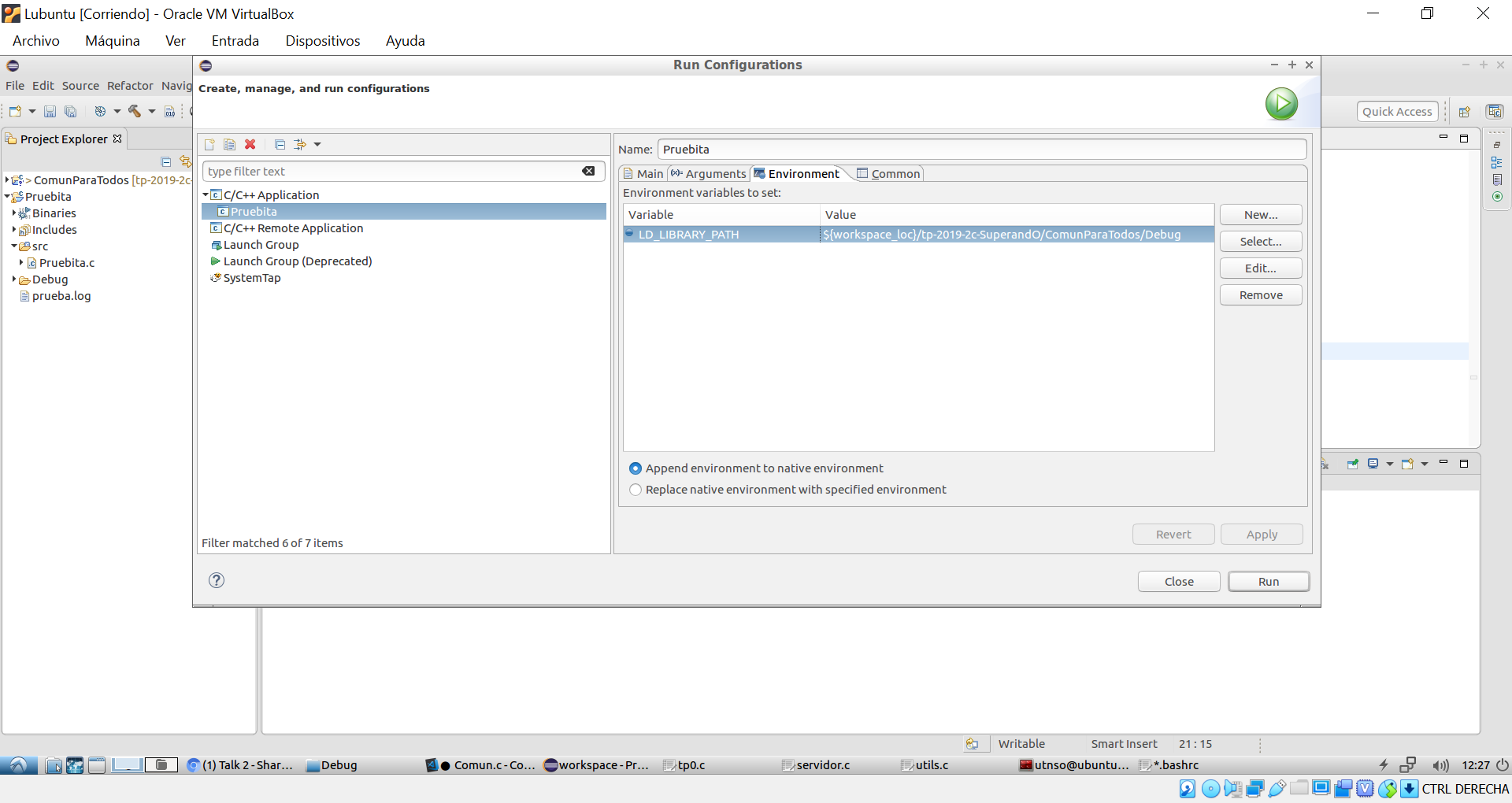

Cómo configurar LD_LIBRARY_PATH en Linux paso a paso

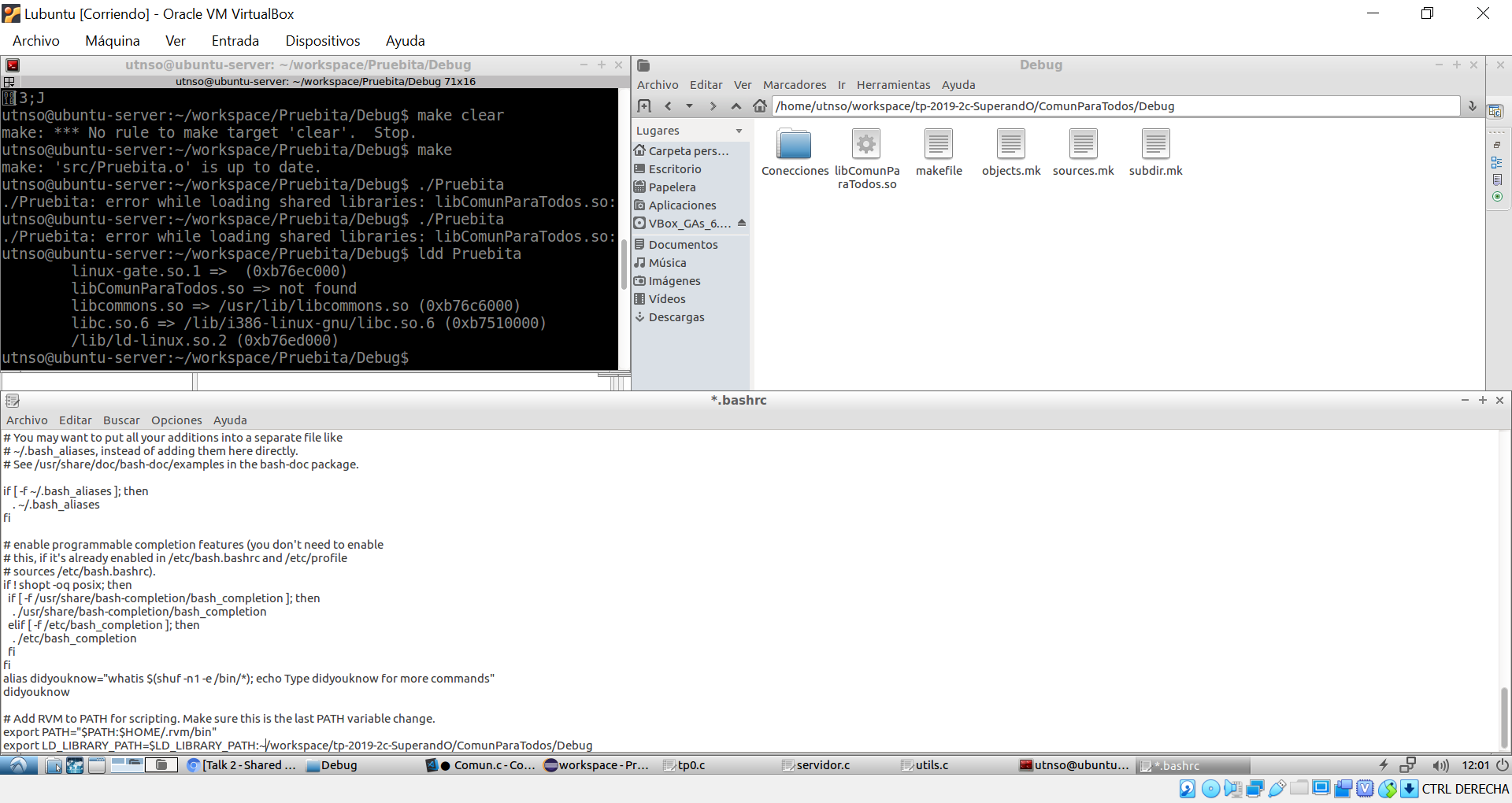

Si aun sabiendo los riesgos quieres definir LD_LIBRARY_PATH en tu entorno de usuario, lo habitual en distribuciones como Ubuntu es tocar el fichero ~/.bashrc (asumiendo que usas Bash como shell por defecto). Es el archivo que se ejecuta cada vez que abres una nueva terminal interactiva.

Para empezar, abre el fichero .bashrc con tu editor favorito. En muchos tutoriales se usa nano por simplicidad, pero podrías hacer lo mismo con vi, vim o cualquier editor de texto:

nano ~/.bashrc

Una vez abierto, tienes que añadir una línea de export estableciendo la variable. Lo importante aquí es no dejar espacios alrededor del signo igual, porque en caso contrario Bash lo interpretará mal. Un ejemplo correcto sería:

export LD_LIBRARY_PATH=/home/osboxes/mukul

En este caso estamos diciendo al sistema que, a la hora de buscar bibliotecas compartidas, tenga en cuenta el directorio /home/osboxes/mukul antes de los directorios estándar. Puedes sustituirlo por la ruta donde tengas tus .so personalizadas o las bibliotecas que quieras usar.

Después de guardar los cambios y salir del editor, hay que recargar la configuración del shell para que la nueva variable de entorno tenga efecto en la sesión actual. Normalmente se hace con:

source ~/.bashrc

Si quieres comprobar que todo se ha aplicado correctamente, basta con usar el comando echo sobre la variable. Así verás las rutas que contiene LD_LIBRARY_PATH en este momento:

echo $LD_LIBRARY_PATH

Si la línea de salida incluye el directorio que has añadido, significa que la configuración se ha cargado bien y que el cargador dinámico ya tendrá en cuenta esa ruta al lanzar programas.

Cómo añadir rutas adicionales sin romper nada

A menudo no interesa reemplazar completamente el contenido de LD_LIBRARY_PATH, sino añadir una ruta más manteniendo las que ya existían. Esto es importante si ya había otras bibliotecas configuradas y no quieres romper dependencias de otras aplicaciones.

Para «encadenar» rutas se suele usar una forma de export que añade un nuevo directorio delante de la variable anterior. Por ejemplo, si quieres agregar /home/osboxes/sample a lo que ya estuviera definido, podrías escribir algo así en tu .bashrc:

export LD_LIBRARY_PATH=/home/osboxes/sample:${LD_LIBRARY_PATH}

El orden importa porque el cargador dinámico va a buscar primero en /home/osboxes/sample y luego en el resto de direcciones que ya tuviera la variable. Así puedes introducir una biblioteca prioritaria solo para ciertas pruebas, dejando intacto el resto de configuración.

Después de modificar el fichero, recuerda de nuevo ejecutar el comando «source» sobre ~/.bashrc para aplicar los cambios en la terminal actual, y vuelve a comprobar con echo $LD_LIBRARY_PATH que la ruta nueva aparece al principio de la lista.

Lo recomendable es evitar cambios constantes en LD_LIBRARY_PATH. Cada modificación mal hecha puede terminar afectando a programas que ni te imaginas. Usar el patrón de «añadir» con la sintaxis ${LD_LIBRARY_PATH} ayuda a mantener consistencia, pero conviene no abusar de ello.

Cómo funciona la búsqueda de bibliotecas y por qué puede ser peligrosa

Detrás de LD_LIBRARY_PATH hay un comportamiento muy concreto del cargador dinámico: la prioridad de búsqueda. Las rutas que pongas en esta variable se procesan antes de los caminos precompilados y de los directorios estándar de tu sistema, como /lib, /usr/lib o /usr/lib64.

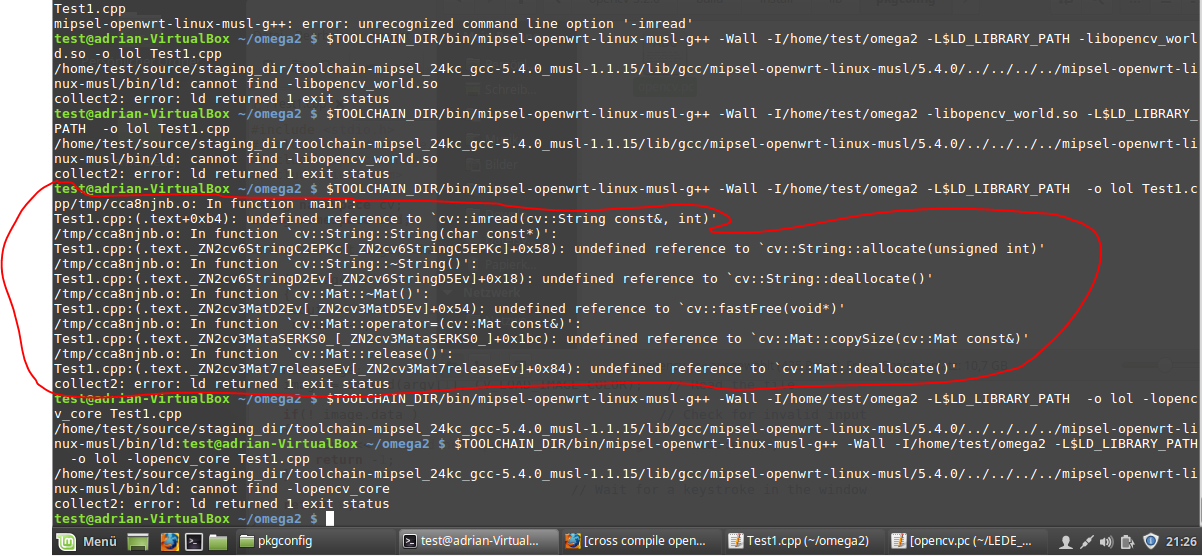

El problema aparece cuando en esos directorios adicionales existe una biblioteca con el mismo nombre que una del sistema, pero con una versión distinta o directamente incompatible. El cargador dinámico cogerá sin dudar la que encuentre primero en LD_LIBRARY_PATH, aunque la aplicación estuviera enlazada originalmente con otra versión.

Esta situación abre la puerta a varios tipos de conflictos, entre ellos uno de seguridad bastante serio. Si un usuario malintencionado consigue que ejecutes un programa con un LD_LIBRARY_PATH manipulado, cabe la posibilidad de que se cuele una biblioteca maliciosa que sustituya a la versión legítima, ejecutando código no deseado.

Por este motivo, los binarios setuid o setgid suelen ignorar LD_LIBRARY_PATH por completo. Como se ejecutan con privilegios elevados, aceptar rutas arbitrarias del entorno del usuario sería un riesgo enorme; el sistema directamente descarta esa variable para estos casos.

Más allá de la seguridad, hay un aspecto de rendimiento y eficiencia a tener en cuenta. Cada directorio que añades a LD_LIBRARY_PATH obliga al cargador a intentar abrir bibliotecas en esa ruta aunque realmente no estén ahí. Eso implica muchas llamadas fallidas a open(), que devuelven «ENOENT (No such file or directory)» y ralentizan el arranque de las aplicaciones.

Cuantas más rutas añadas, y sobre todo si son directorios remotos (NFS), más se resentirá el tiempo de inicio de tus programas y mayor carga generarás en el sistema de archivos. En entornos grandes con cientos de usuarios, un uso abusivo de LD_LIBRARY_PATH puede convertirse en un cuello de botella inesperado.

Problemas típicos: inconsistencias y dependencias ocultas

Otro efecto colateral muy frecuente es la inconsistencia entre binarios y bibliotecas. LD_LIBRARY_PATH puede forzar que un programa cargue una versión de una biblioteca distinta de aquella con la que fue enlazado, y no siempre son 100 % compatibles a nivel de ABI o de comportamiento.

En el mejor de los casos, si hay incompatibilidad clara, la aplicación fallará al arrancar o se estrellará rápido, dejando rastro evidente del problema. Pero lo realmente peligroso es cuando la biblioteca «más o menos funciona», pero empieza a devolver resultados incorrectos o a comportarse de forma ligeramente distinta, lo suficientemente sutil como para ser difícil de depurar.

Un uso especialmente problemático es el de definir LD_LIBRARY_PATH de forma global en los perfiles de usuario o, peor aún, en el perfil del sistema. Cuando esto ocurre, todas las aplicaciones que se ejecutan en esa sesión quedan expuestas a esa configuración, incluso aquellas que nunca se diseñaron para trabajar con esas rutas adicionales.

En el momento en que esas rutas globales cambian o dejan de existir, muchos binarios pueden dejar de funcionar de un día para otro porque, sin que nadie se diera cuenta, habían empezado a depender de ese «parche» de LD_LIBRARY_PATH para encontrar sus bibliotecas.

Eso explica por qué en muchos entornos profesionales se insiste tanto en que la variable se use solo como herramienta puntual de prueba o solución de emergencia, nunca como mecanismo de configuración estable a largo plazo.

Cómo ver qué bibliotecas se están usando realmente

Para entender bien cómo afectan tus cambios en LD_LIBRARY_PATH, es vital saber qué bibliotecas está usando cada ejecutable. Aquí entran en juego comandos como ldd, que dan una visión bastante clara del enlazado dinámico.

El comando ldd muestra, para un binario dado, qué bibliotecas dinámicas necesita y desde qué ruta se están cargando. Por ejemplo, si ejecutas:

ldd /usr/bin/file

Verás una lista de líneas del tipo libmagic.so.1 => /usr/lib64/libmagic.so.1, junto con la resolución de linux-vdso.so.1, libc.so.6 y el propio cargador dinámico. Esta información te da una foto estática de las dependencias principales del ejecutable.

Sin embargo, hay casos en los que una biblioteca compartida carga otras bibliotecas en tiempo de ejecución (por ejemplo, a través de dlopen()), y esas no se reflejan en la salida de ldd. Para ver esa imagen más completa es necesario examinar qué archivos .so están mapeados realmente en el espacio de direcciones de un proceso en ejecución.

En algunos sistemas tipo Solaris existe el comando pldd, que lista las bibliotecas dinámicas cargadas por un proceso a partir de su PID. Al usarlo sobre un programa como Bash, puedes ver cómo a las bibliotecas que muestra ldd se suman otras, como módulos de conversión de caracteres o módulos NSS para la resolución de usuarios y grupos.

En Linux puro, pldd no siempre está disponible como binario estándar, pero existen scripts en Perl u otras herramientas que extraen la información de /proc/<PID>/maps, logrando un efecto similar. De esta forma puedes comprobar si tus ajustes de LD_LIBRARY_PATH han provocado la carga de bibliotecas inesperadas.

Formas más limpias de evitar depender de LD_LIBRARY_PATH

La recomendación general cuando empiezas a acumular apaños con LD_LIBRARY_PATH es sencilla: úsalo lo mínimo imprescindible. Cada ruta que añades es una fuente potencial de errores, conflictos de versiones y problemas de rendimiento, así que merece la pena plantearse alternativas más robustas.

Si compilas tus aplicaciones (por ejemplo, siguiendo Linux From Scratch) tienes a tu disposición el uso de la opción -rpath del enlazador. Esta opción permite incrustar en el propio ejecutable la ruta a las bibliotecas de las que depende, de modo que el binario sepa dónde buscarlas sin necesidad de tocar variables de entorno globales.

Un ejemplo típico sería algo como:

cc -o myprog obj1.o … objn.o -Wl,-rpath=/path/to/lib -L/path/to/lib -lmylib

Con esto, el enlazador añade /path/to/lib al runpath del ejecutable. Si necesitas varias rutas, resulta bastante cómodo usar la variable de entorno LD_RUN_PATH, que el enlazador también entiende y que puedes poblar con una lista de directorios separados por dos puntos.

Podrías hacer, por ejemplo:

export LD_RUN_PATH=/path/to/lib1:/path/to/lib2:/path/to/lib3

cc -o myprog obj1.o … objn.o -L/path/to/lib1 -lmylib1 -L/path/to/lib2 -lmylib2

Después de compilar, puedes comprobar con ldd que el binario resuelve correctamente todas sus bibliotecas sin depender de LD_LIBRARY_PATH. Si aparece algún «not found», toca revisar el Makefile y la configuración de LD_RUN_PATH.

Cuando no puedes recompilar, existe la opción de usar herramientas como chrpath para modificar el runpath ya incrustado en el propio ejecutable. Esta técnica tiene limitaciones: solo puedes sobrescribir la cadena existente, no ampliarla, y si el binario no tenía runpath definido, no hay nada que cambiar.

Uso de scripts wrapper y ajustes puntuales desde la línea de comandos

Si ni el enlazado con -rpath ni chrpath son una opción, todavía puedes recurrir a scripts wrapper (envoltorios) que ajusten LD_LIBRARY_PATH solo para una aplicación concreta y nada más. Es un enfoque mucho menos agresivo que manosear el perfil del usuario.

Un wrapper típico en shell sería algo como:

#!/bin/sh

LD_LIBRARY_PATH=/path/to/lib1:/path/to/lib2:/path/to/lib3

export LD_LIBRARY_PATH

exec /path/to/bin/myprog «$@»

Con este planteamiento, la variable de entorno solo se «contamina» para myprog y, por extensión, para los procesos hijos que lance, pero no para el resto de comandos que ejecutes en tu sesión. Es una solución bastante aceptable cuando te ves obligado a jugar con versiones concretas de bibliotecas para una aplicación determinada.

Otra variante muy útil para pruebas rápidas es usar el comando env para definir LD_LIBRARY_PATH solo para una ejecución puntual. Por ejemplo:

env LD_LIBRARY_PATH=/path/to/lib1:/path/to/lib2 ./myprog

De este modo la variable se aplica solo a esa invocación de myprog, y cuando termina, tu shell queda intacta, sin rastros de rutas raras que puedan afectar al siguiente comando que ejecutes.

Lo que se recomienda evitar con bastante insistencia es hacer algo como:

export LD_LIBRARY_PATH=/path/to/lib1:/path/to/lib2

./myprog

Ese patrón deja LD_LIBRARY_PATH definida para todas las órdenes posteriores que lances desde esa terminal, lo que puede provocar efectos secundarios muy difíciles de rastrear más tarde. Para pruebas aisladas, la llamada con env es mucho más limpia.

Buenas prácticas y errores frecuentes a evitar

Una recomendación de oro bastante aceptada es no definir nunca LD_LIBRARY_PATH en los perfiles de login, ni de usuario ni del sistema. Es decir, evita añadirla a ficheros como ~/.bash_profile, ~/.profile, /etc/profile o similares.

Cuando una variable tan delicada se fija a nivel global, todas las aplicaciones que arranque ese usuario pasan a usar esas rutas adicionales, incluso aquellas que están perfectamente configuradas para funcionar con las bibliotecas del sistema. Reducir su ámbito a scripts concretos o a ejecuciones puntuales es siempre una apuesta mucho más segura.

También conviene desconfiar de instaladores de terceros que, durante la instalación, te piden que añadas LD_LIBRARY_PATH a tu perfil o que ellos mismos lo hacen por ti de manera global. En la mayoría de casos es un atajo fácil para el proveedor, pero un generador de problemas para tu entorno a medio plazo.

Siempre que sea posible, merece la pena pelear un poco más y buscar alternativas limpias: ajustar el runpath del ejecutable, instalar las bibliotecas en un directorio estándar, usar mecanismos de empaquetado modernos o encapsular la app con un script wrapper en lugar de tocar el entorno general.

Si ya te ves obligado a utilizar la variable, intenta mantener las rutas lo más acotadas y específicas que puedas, minimizar el número de directorios y evitar a toda costa rutas ubicadas en sistemas de archivos remotos si no es estrictamente necesario.

Con todo lo visto, LD_LIBRARY_PATH queda como una herramienta potente pero delicada: resulta muy útil para probar nuevas versiones de bibliotecas, reubicar .so antiguas o construir entornos auto-contenidos de aplicaciones grandes, pero su uso indiscriminado acarrea riesgos de seguridad, problemas de rendimiento e inconsistencias difíciles de depurar. Entender cómo funciona el cargador dinámico, apoyarse en alternativas como -rpath, LD_RUN_PATH o scripts wrapper y limitar esta variable a contextos muy concretos es la mejor forma de sacar partido a LD_LIBRARY_PATH sin convertirlo en una trampa para tu sistema.

Tabla de Contenidos

- Qué es LD_LIBRARY_PATH y para qué sirve realmente

- Casos de uso típicos de LD_LIBRARY_PATH

- Cómo configurar LD_LIBRARY_PATH en Linux paso a paso

- Cómo añadir rutas adicionales sin romper nada

- Cómo funciona la búsqueda de bibliotecas y por qué puede ser peligrosa

- Problemas típicos: inconsistencias y dependencias ocultas

- Cómo ver qué bibliotecas se están usando realmente

- Formas más limpias de evitar depender de LD_LIBRARY_PATH

- Uso de scripts wrapper y ajustes puntuales desde la línea de comandos

- Buenas prácticas y errores frecuentes a evitar