- BitLocker cifra discos completos y refuerza la integridad de arranque con TPM y Secure Boot.

- Requisitos: ediciones Pro/Enterprise/Education, TPM 1.2+, particiones adecuadas y firmware UEFI/BIOS compatible.

- Diferencias con el cifrado de dispositivo: activación automática, requisitos HSTI/Modern Standby y copia de claves a Entra ID/AD.

- Gestión y recuperación a escala con AD, GPO, MDM e integración con suites de seguridad empresariales.

Si trabajas con datos sensibles en un portátil o sobremesa, el cifrado ya no es opcional: es una necesidad. BitLocker es la solución nativa de Microsoft para cifrar el disco y blindar la información frente a pérdidas, robos o retiradas de equipos. Más allá de un simple candado, conecta con el arranque del sistema y el hardware para impedir accesos no autorizados incluso cuando alguien intenta leer el disco en otro equipo.

En los últimos años han aumentado el teletrabajo, la movilidad y el uso de dispositivos externos. Eso incrementa el riesgo de exposición de datos si un terminal se extravía o es sustraído. BitLocker responde cifrando volúmenes completos con AES e integrándose con el chip TPM, políticas corporativas, Active Directory y servicios en la nube de Microsoft para custodiar claves de recuperación y aplicar controles de forma centralizada.

Qué es BitLocker y qué problemas resuelve

BitLocker es una tecnología de cifrado de disco completo (FDE) integrada en Windows que protege datos en reposo. Al activarlo, todo el contenido de una unidad (del sistema o de datos) se almacena cifrado; sin la clave o un protector válido, los archivos permanecen ilegibles. Se diseñó para mitigar amenazas como el robo de equipos, la extracción del disco o los ataques fuera de línea que intentan leer el almacenamiento directamente.

Funciona con algoritmos AES de 128 o 256 bits y modos de operación modernos como XTS-AES (recomendado por Microsoft en versiones actuales) y, por compatibilidad, AES-CBC en determinados escenarios heredados. La clave maestra de volumen (VMK) se protege con «protectores» como TPM, PIN, contraseñas o claves de inicio en USB y solo se libera si el entorno de arranque pasa las comprobaciones de integridad.

Para alcanzar la máxima protección, BitLocker se apoya en el módulo de plataforma segura TPM. Este chip valida que la cadena de arranque (UEFI/BIOS, gestor, ficheros críticos) no ha sido alterada. Si algo cambia (por ejemplo, un firmware modificado), el equipo puede solicitar la clave de recuperación antes de permitir el arranque. Sin TPM también es posible cifrar, pero se sacrifica la comprobación de integridad previa al arranque y se exige una clave de inicio en USB o una contraseña (esta última desaconsejada por ser vulnerable a fuerza bruta si no hay bloqueo).

Conviene distinguir BitLocker de la función cifrado de dispositivo presente en determinadas configuraciones de hardware. Mientras BitLocker estándar ofrece controles y opciones avanzadas, el cifrado de dispositivo busca activar la protección de forma automática en equipos compatibles (HSTI/Modern Standby, sin puertos DMA externos accesibles), centrado en la unidad del sistema y fijas, sin gestionar USB externos.

En la práctica, con BitLocker bien configurado, un portátil robado se convierte en un cascarón sin valor: el ladrón podrá formatearlo, pero no leer tus datos. Este salto de seguridad es clave para cumplir normativas (RGPD, HIPAA, etc.) y evitar fugas, sanciones y pérdida de confianza.

Requisitos, ediciones y diferencias con el «cifrado de dispositivo»

Para que BitLocker ofrezca su mejor versión, el hardware y el firmware importan. TPM 1.2 o superior (idealmente TPM 2.0) es el punto de partida. En equipos con TPM 2.0, no se admite el modo heredado (CSM); se debe iniciar en UEFI, y conviene activar Secure Boot para afianzar la cadena de confianza.

El firmware UEFI/BIOS debe cumplir las especificaciones del Trusted Computing Group (TCG) y poder leer unidades USB en el prearranque (clase de almacenamiento masivo) para escenarios con claves de inicio. Además, el disco debe contar con una partición de sistema separada del volumen del sistema operativo: sin cifrar, ~350 MB recomendados (FAT32 en UEFI, NTFS en BIOS), dejando espacio libre tras habilitar BitLocker. La unidad del SO irá en NTFS.

En cuanto a ediciones, BitLocker se admite en Windows Pro, Enterprise, Pro Education/SE y Education (Windows 10/11); también en Windows 7 Enterprise/Ultimate y en Windows Server (2016/2019/2022, entre otros). La disponibilidad y derechos de habilitación dependen de la licencia: Windows Pro/Pro Education/SE, Enterprise E3/E5 y Education A3/A5 otorgan los permisos correspondientes.

Sobre el cifrado de dispositivo: está presente en equipos que superan validaciones HSTI/Modern Standby y no exponen puertos DMA externos. Se inicializa tras la OOBE con una clave clara en estado de suspensión hasta que se crea el protector TPM y se respalda la clave de recuperación. Si el equipo está unido a Microsoft Entra ID (antes Azure AD) o a un dominio AD DS, la copia de seguridad se hace automáticamente y entonces se retira esa clave clara. En equipos personales, iniciar sesión con una cuenta Microsoft con privilegios de administrador dispara el respaldo de la clave en la cuenta y la activación del protector TPM. Dispositivos con solo cuentas locales pueden quedar técnicamente cifrados pero sin la protección y gestión adecuadas.

¿Tu hardware es apto para el cifrado de dispositivo? msinfo32.exe (Información del sistema) lo indica con el campo “Compatibilidad con el cifrado de dispositivos”. Si inicialmente no era apto, cambios como activar Arranque seguro pueden habilitarlo y provocar la activación automática de BitLocker.

En entornos donde no interesa el cifrado automático de dispositivo, se puede impedir con Registro:

| Ruta | Nombre | Tipo | Valor |

|---|---|---|---|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker |

PreventDeviceEncryption |

REG_DWORD | 0x1 |

Esta clave evita la activación sin intervención para dar paso a un despliegue controlado por TI.

¿Y las unidades extraíbles? Windows incorpora BitLocker To Go, que cifra memorias USB y discos externos. La compatibilidad de gestión puede variar según la consola (por ejemplo, ciertas soluciones de seguridad pueden restringir o no administrar este escenario), pero a nivel de Windows la característica existe y es ampliamente usada en organizaciones.

Activación, gestión, recuperación y seguridad práctica

La habilitación básica es directa desde Windows: Panel de control > Sistema y seguridad > Cifrado de unidad BitLocker o buscando “Administrar BitLocker” en Inicio. En equipos compatibles con “cifrado de dispositivo” (edición Home incluida), verás la sección homónima en Configuración. Inicia sesión con una cuenta administradora y sigue el asistente para elegir protectores y guardar la clave de recuperación.

Pasos habituales al habilitar BitLocker en la unidad del sistema: elegir protector (TPM solo, TPM+PIN recomendado, contraseña o clave de inicio), decidir el alcance de cifrado (solo espacio usado para equipos nuevos o unidad completa si ya contiene datos), y seleccionar el modo de cifrado (nuevo para unidades fijas o compatible si vas a mover el disco entre equipos). Mientras cifra, puedes trabajar con el equipo; el proceso se ejecuta en segundo plano.

Si prefieres línea de comandos, BitLocker se administra con manage-bde (símbolo del sistema con privilegios):

manage-bde -on C: -rp -rk E:\ genera y guarda una clave de recuperación en E:. Puedes añadir una contraseña/PIN con manage-bde -protectors -add C: -pw o -TPMAndPIN, y consultar el estado con manage-bde -status. Para desactivar y descifrar: manage-bde -off C:. Recuerda conservar las claves en ubicaciones seguras y no cifradas.

Escenarios corporativos requieren gobierno del ciclo de vida: GPO para exigir protectores y cifrado, Active Directory/Entra ID para custodiar claves, e incluso MDM (como Microsoft Intune) para aplicar políticas a portátiles fuera de la red. La copia de claves en AD/Entra ID facilita la recuperación y auditoría del estado de cifrado por dispositivo.

Algunas suites de seguridad añaden una capa de administración sobre BitLocker. Por ejemplo, con determinadas soluciones empresariales, las claves maestras pueden enviarse a la consola para recuperación. Sin embargo, si un usuario cifró previamente la unidad por su cuenta, esa clave podría no estar en la plataforma de gestión. En ese caso, la recomendación suele ser descifrar y volver a cifrar mediante la política de la consola, y desactivar directivas de BitLocker duplicadas en GPO para evitar conflictos durante el cifrado.

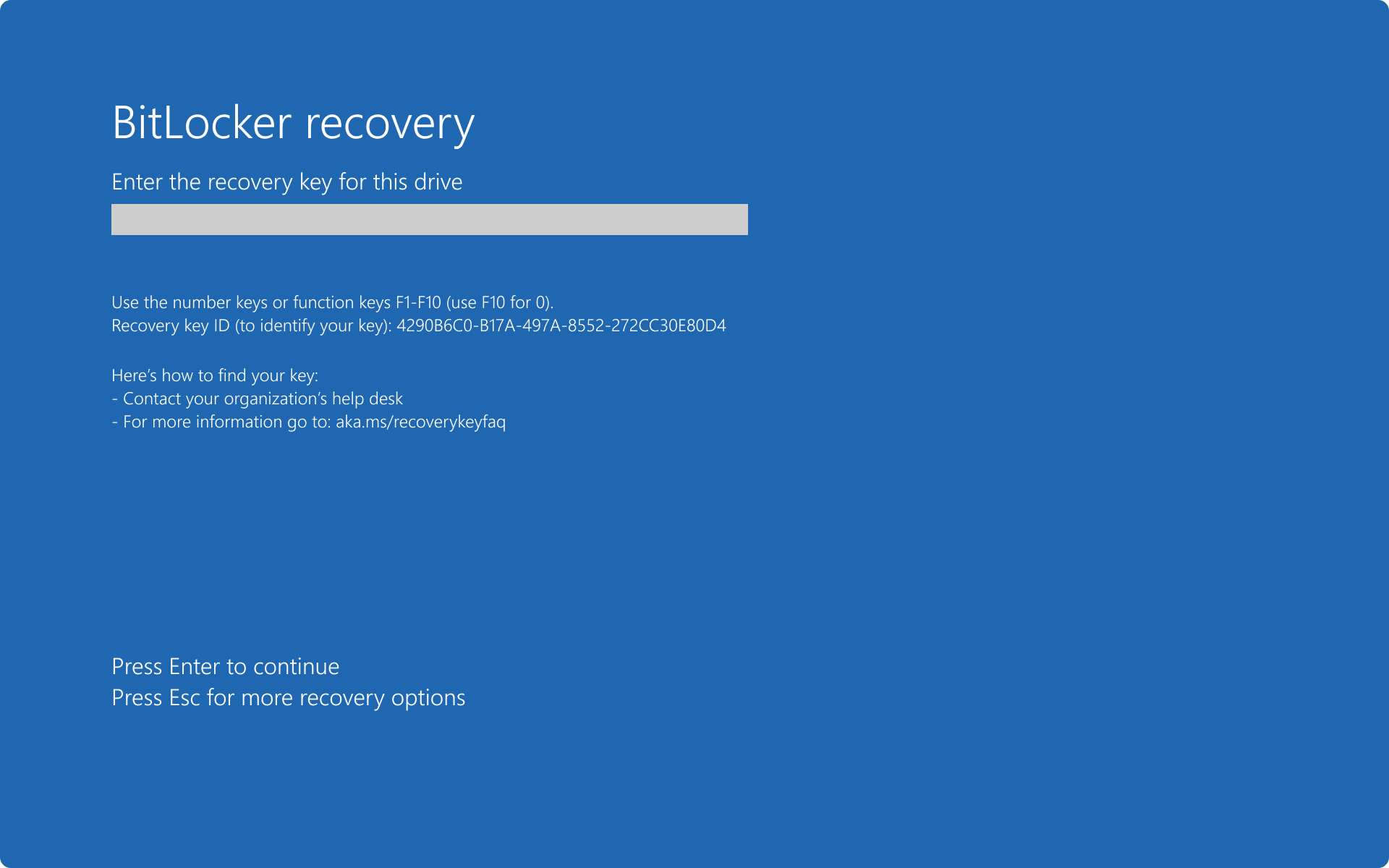

Una duda frecuente: «Hoy mi equipo pidió la clave de recuperación de repente, ¿me han comprometido?» Lo normal es que no. Actualizaciones de firmware/UEFI, cambios en Secure Boot, modificaciones del hardware o ciertos controladores pueden alterar las mediciones del TPM y forzar el desafío. Introduce la clave, accede, y si el evento coincidirá con un cambio reciente, no hay indicios de intrusión. Si no recuerdas dónde la guardaste, revisa tu cuenta Microsoft/Entra ID/AD DS o cualquier impresión/archivo .txt/.bek que hubieras generado.

En cuanto a seguridad, BitLocker es robusto si se configura bien. Buenas prácticas esenciales:

- Usar TPM + PIN en el arranque para endurecer el factor de posesión (TPM) con conocimiento (PIN).

- Habilitar Secure Boot para impedir gestores de arranque maliciosos.

- Proteger y auditar la custodia de claves de recuperación (AD/Entra ID y accesos restringidos).

- Configurar bloqueo de sesión e hibernación segura para minimizar ventanas de oportunidad.

Ningún sistema es infalible, y conviene conocer vectores teóricos/prácticos: ataques de arranque en entornos sin Secure Boot, cold boot (extracción/lectura de RAM inmediatamente tras apagar), o el clásico problema de la “nota adhesiva” con la clave de recuperación. Con disciplina operativa y controles del firmware, estos riesgos se minimizan.

BitLocker también tiene consideraciones de uso: no todas las ediciones de Windows lo incluyen (por ejemplo, 10 Home requiere alternativas o cifrado de dispositivo si es compatible), y en equipos sin TPM debes depender de USB de inicio o contraseñas (más frágiles). Cambios significativos de hardware o ciertas actualizaciones pueden exigir pasos adicionales de desbloqueo. El rendimiento, no obstante, está optimizado y el impacto suele ser bajo en hardware moderno.

Para unidades extraíbles, BitLocker To Go permite proteger memorias USB y discos externos, ideal para datos en movimiento. Dependiendo de herramientas de terceros desplegadas en tu organización, la administración de estos medios puede estar limitada; revisa la política de TI antes de estandarizar su uso.

Requisitos de particiones y preparación no deben pasarse por alto en despliegues antiguos. La unidad de sistema (arranque) debe permanecer sin cifrar y separada de la unidad del SO. En instalaciones modernas de Windows este diseño se crea automáticamente, pero en escenarios heredados se podía usar la “BitLocker Drive Preparation Tool” o diskpart para redimensionar y crear la partición adecuada. Solo cuando el volumen queda completamente cifrado y con protectores activos se considera seguro.

Sobre compatibilidad de sistemas operativos: Windows 11/10 Pro, Enterprise y Education admiten BitLocker; Windows 8.1 Pro/Enterprise también, y en Windows 7 lo encontrarás en Enterprise/Ultimate. En el mundo servidor, está presente a partir de Windows Server 2008 y versiones posteriores. Si contemplas cifrado multiplataforma (Linux/Windows) o estrictamente software libre auditado, alternativas como VeraCrypt podrían encajar mejor en algunos casos.

Si gestionas flotas, una estrategia completa incluye:

- GPO para forzar cifrado al unirse al dominio, elegir algoritmo (por ejemplo, XTS-AES 256) y exigir TPM+PIN.

- AD DS/Entra ID como almacén de claves de recuperación y para informes de cumplimiento.

- MDM (p. ej., Intune) para equipos que rara vez conectan a la VPN corporativa.

- Integración con herramientas de seguridad que permitan bloquear, inventariar y responder ante pérdida/robo, combinando BitLocker (protege datos) con funciones de localización o bloqueo remoto (protegen el dispositivo).

Una mención útil: BitLocker no implementa Single Sign-On de prearranque. Tras superar la autenticación previa (TPM/PIN/clave), el usuario inicia sesión en Windows normalmente. Esto está alineado con el objetivo de proteger el entorno antes de cargar el sistema.

Preguntas clave, errores comunes y casos reales

¿Cuándo conviene usar BitLocker? Siempre que el equipo almacene información que no quieras exponer: desde datos personales (DNI, nóminas, finanzas) hasta documentación de clientes, planos, contratos o propiedad intelectual. Para profesionales que viajan o trabajan en cafeterías, coworkings y aeropuertos, es un salvavidas en caso de robo.

¿Es complicado para usuarios finales? No especialmente. La interfaz guía la elección de protectores y la copia de seguridad de la clave. El punto crítico es la custodia segura de la clave de recuperación. Si tu dispositivo está unido a Entra ID o al dominio, probablemente ya esté respaldada; si es un equipo personal, guárdala en tu cuenta Microsoft y, si quieres, imprime una copia. Evita almacenarla en el propio equipo cifrado.

¿Por qué a veces pide la clave tras encender? Suele coincidir con cambios en firmware/arranque, activación de Secure Boot, actualizaciones del TPM o sustitución de hardware. BitLocker detecta una desviación y pasa a modo recuperación. Introduce la clave y, si todo está en orden, no volverá a pedirla salvo que haya nuevas alteraciones.

¿BitLocker afecta al rendimiento? En equipos actuales, el impacto es muy contenido, más aún si el hardware soporta aceleración AES (instrucciones específicas del procesador). Elegir AES 128 puede dar un plus de rendimiento; AES 256 aporta margen criptográfico adicional en entornos regulados.

¿Qué ocurre sin TPM? Podrás configurar contraseña o clave de inicio en USB, pero perderás la validación de integridad previa al arranque. Además, una contraseña sin política de bloqueo es más vulnerable a ataques de fuerza bruta. En lo posible, apuesta por TPM 2.0 + UEFI + Secure Boot.

¿Y si quiero cifrar un USB para transportar datos? Emplea BitLocker To Go. Recuerda coordinar con TI si tu empresa usa plataformas de seguridad que impongan políticas específicas sobre medios extraíbles (por ejemplo, exigir contraseña de cierta complejidad o denegar el uso de unidades no aprobadas).

Un apunte legal y de cumplimiento: con dispositivos cifrados, un robo puede quedarse en incidente de hardware y no en brecha de datos reportable, dependiendo del marco normativo y del análisis de riesgo. Es decir, el cifrado es una medida de mitigación crucial para RGPD y otras regulaciones, aunque no sustituye a copias de seguridad, control de accesos, registro de eventos o gestión de vulnerabilidades.

Por último, si integras BitLocker con soluciones de endpoint corporativas, evita superponer políticas (GPO vs. consola de seguridad) que puedan causar errores de cifrado. Si un equipo se cifró de forma local y la plataforma no tiene su clave, descifra y cifra de nuevo con la política oficial. La coherencia de políticas simplifica soporte y recuperación.

Adoptar BitLocker con cabeza —TPM + PIN, Secure Boot, claves bien guardadas y políticas consistentes— marca la diferencia entre perder un equipo y perder también la información. En el día a día apenas notarás su presencia, pero cuando algo va mal, agradeces tener los datos cifrados, las claves bajo control y la certeza de que, aunque el hardware desaparezca, tus documentos siguen siendo solo tuyos.