- Interlock y Warlock combinan ingeniería social, 0‑days y doble extorsión; detección conductual y segmentación son claves.

- Prevención transversal: parches, MFA, backups inmutables, filtrado de correo/web y control de ejecución en endpoints.

- Respuesta eficaz: aislar, identificar la cepa, erradicar, restaurar y fortalecer; pagar rescates no garantiza nada.

El ransomware sigue marcando la agenda de la seguridad informática y, dentro de ese tablero, dos nombres resuenan con fuerza: Interlock y Warlock. Ambos grupos han escalado su actividad en muy poco tiempo, empujando a empresas y organismos a revisar sus defensas con urgencia y a fortalecer la prevención para minimizar el riesgo de interrupciones, filtraciones y pérdidas económicas.

No hablamos de una moda pasajera: en la primera mitad de 2025, se registró un repunte de ataques del 47% respecto al mismo período del año anterior (3.627 frente a 2.472). Este aumento no proviene solo de bandas veteranas; también responde a la irrupción de actores emergentes que han sofisticado sus TTP (tácticas, técnicas y procedimientos) y afinado su ingeniería social para lograr accesos iniciales con menos ruido y más eficacia.

Panorama actual: por qué Interlock y Warlock preocupan

Interlock, Warlock y SafePay han pasado de “nombres nuevos” a amenazas con impacto tangible en cuestión de meses. Interlock aparece a finales de 2024 y en poco tiempo suma más de 20 intrusiones contra sectores sensibles como salud, administración pública y educación; Warlock emerge como operación RaaS (ransomware como servicio) en marzo de 2025 y acumula más de 60 víctimas; y SafePay despega con más de 200 incidentes solo en el primer trimestre de 2025.

Este dinamismo ha provocado alertas formales. CISA, junto con otras agencias, ha publicado una advertencia específica (referenciada como aa25-203a) por la escalada de Interlock. El mensaje de fondo es claro: los atacantes aceleran su ciclo de innovación, aprovechan brechas de procesos y explotan credenciales y vulnerabilidades a un ritmo difícil de igualar si no se adopta un enfoque de seguridad por capas y con mentalidad de confianza cero.

Las víctimas no son solo grandes corporaciones; también impacta a pymes y entidades críticas regionales. Warlock, por ejemplo, golpea con fuerza a tecnología, finanzas y telecomunicaciones, con foco en Estados Unidos, Japón y Reino Unido. SafePay, por su parte, muestra especial predilección por objetivos de Estados Unidos (103 confirmados, cerca del 40% del total), y reparte actividad en Alemania, Australia, Reino Unido y Latinoamérica (México, Colombia y Argentina).

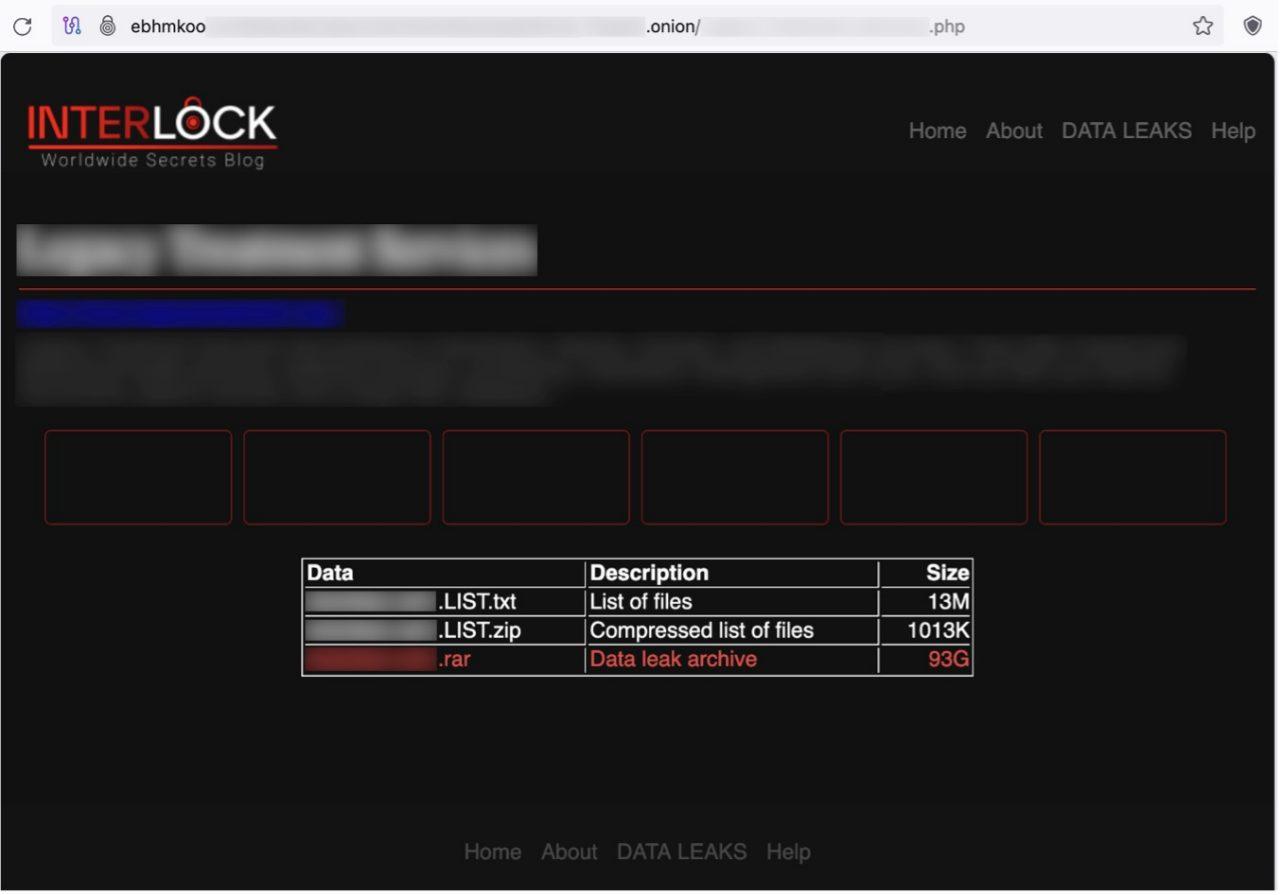

Conviene subrayar la doble extorsión como denominador común: los atacantes cifran y exfiltran datos para maximizar la presión. En el caso de Interlock, hay episodios sonados como el de DaVita en Estados Unidos, con 1,5 terabytes filtrados (registros de pacientes, información clínica, cuentas de usuario y datos financieros), lo que ilustra la profundidad y el daño reputacional de estas campañas.

Otra constante: los equipos de defensa tardan demasiado en detectar intrusiones. Estudios sectoriales estiman que los incidentes pueden permanecer más de 250 días sin ser detectados y costar de media cerca de 4,99 millones de dólares. Este margen de maniobra para los delincuentes se reduce drásticamente cuando se combinan telemetría de calidad, detección conductual y una estrategia de contención bien ensayada.

Interlock ha adoptado vías de acceso inusuales y muy efectivas. Su sello distintivo es la técnica de ingeniería social ClickFix, que impulsa a la víctima a ejecutar scripts disfrazados de ventanas de resolución de fallos o falsos CAPTCHA. Detrás de esa maniobra, un PowerShell ofuscado (codificado en Base64) puede lanzar payloads, desplegar un RAT propio e iniciar el movimiento lateral.

Durante 2025 se observó el uso de una variante modificada de ClickFix para descargar una nueva iteración de su RAT en PHP, incrementando su capacidad de persistencia y control remoto. Ese agente se coloca en el inicio y se ancla al sistema modificando la clave de registro “Chrome Updater” en Windows, lo que le garantiza ejecución tras reinicios y reduce la probabilidad de ser eliminado por medidas superficiales.

Una vez dentro, Interlock suele recolectar información del sistema y credenciales, apoyándose en herramientas como Cobalt Strike, SystemBC, su propio Interlock RAT5 o NodeSnake RAT. No es raro ver utilidades para robo de claves y pulsaciones (por ejemplo, componentes como “cht.exe” y “klg.dll”), así como el empleo de stealers reconocidos (Lumma, Berserk) para elevar privilegios.

Para exfiltrar, el grupo combina canales cloud y tradicionales: Azure Storage Explorer y AzCopy, además de WinSCP, son piezas frecuentes en su caja de herramientas. El desplazamiento lateral se ejecuta a menudo con RDP, AnyDesk y PuTTY, y se han observado técnicas como el Kerberoasting para capturar tickets y acceder a cuentas de alto privilegio.

Un matiz importante es el foco en cifrar máquinas virtuales, dejando inicialmente fuera hosts o servidores físicos. Este patrón podría mutar, pero ha sido reportado en varias intrusiones recientes. También se han identificado similitudes con familias como Rhysida, así como peculiaridades en su modelo de extorsión: la nota puede incluir un código único y canalizar el contacto vía Tor, sin exigir de entrada una cifra concreta.

Warlock, también conocido como Gold Salem o Storm-2603, adopta un modelo de ransomware como servicio. Su rasgo más llamativo es el acceso inicial mediante vulnerabilidades de día cero en Microsoft SharePoint, encadenadas en lo que la comunidad ha apodado ToolShell. Entre las CVE asociadas destacan CVE-2025-49706, CVE-2025-49704, CVE-2025-53770 y CVE-2025-53771.

Tras la intrusión, prioriza la exfiltración de datos financieros, registros internos y listas de clientes o empleados, para culminar en el cifrado y una presión de doble extorsión. En unos meses superó las 60 víctimas, afectando con especial intensidad a tecnología, servicios financieros y telecomunicaciones, con un mapa de riesgo que coloca a Estados Unidos, Japón y Reino Unido en el podio.

La lección operativa es directa: si su organización expone SharePoint o servicios web críticos, la gestión de parches y el hardening de superficie de ataque son imprescindibles. Limitar la exposición, revisar autenticación, registrar exhaustivamente accesos y desplegar detección específica para comportamientos anómalos en SharePoint reduce significativamente el vector.

Aplicar MFA y condicionar accesos con políticas contextuales (dispositivo, ubicación, riesgo) corta gran parte del beneficio táctico de los operadores cuando las credenciales o cookies se ven comprometidas. Si a ello se une segmentación de red y listas de control de acceso rigurosas, el margen de pivotaje dentro del entorno cae en picado.

SafePay: volumen, alcance global y similitudes con LockBit 3.0

SafePay arrancó en la segunda mitad de 2024, pero fue 2025 cuando se convirtió en uno de los programas de cifrado más activos. Solo en el primer trimestre superó los 200 incidentes. A menudo se le compara con LockBit 3.0 por sus capacidades y modularidad.

Sus blancos se reparten por todo el mundo, aunque Estados Unidos concentra la mayor parte de víctimas confirmadas. Las industrias más castigadas incluyen manufactura, tecnología, educación, servicios profesionales y salud. Para el acceso inicial alterna credenciales robadas, explotación de servicios remotos expuestos (VPN y similares) y CVE conocidas mal parcheadas.

Tras asentarse, extiende el control mediante movimiento lateral y robo de contraseñas, y ejecuta una estrategia de extorsión en dos tiempos (fuga + cifrado) para maximizar la negociación. La recomendación: políticas de contraseñas robustas con MFA, revisión programada de exposición externa, endurecer VPN y aplicar microsegmentación para frenar la propagación entre dominios y redes.

Detección temprana y caza de amenazas: de la teoría a la práctica

Si algo demuestran Interlock y Warlock es que la visibilidad lo es todo. La monitorización en tiempo real con SIEM y EDR y sistemas IPS, combinada con búsqueda de amenazas, recorta tiempos de permanencia y evita que una intrusión se convierta en un incidente crítico.

La comunidad dispone de colecciones de reglas mapeadas a MITRE ATT&CK y enriquecidas con CTI para cubrir las TTP de Interlock y otros operadores. Contar con detecciones listas para múltiples SIEM, EDR y Data Lakes, con metadatos, referencias, líneas temporales y guías de triaje, acelera la validación de hipótesis y la respuesta.

Para organizar el contenido táctico, es útil etiquetar búsquedas y reglas con términos como “Interlock Ransomware” o “aa25-203a”, y crear paneles orientados a actividades clave (por ejemplo, PowerShell con Base64, modificaciones sospechosas del registro en claves de inicio, uso anómalo de RDP/AnyDesk, patrones de Kerberoasting y utilidades de exfiltración). IDEs de detección asistidos por IA ayudan a transformar informes de amenazas en consultas portables entre plataformas.

Medidas de prevención que realmente marcan la diferencia

La prevención es la primera barrera y debe ser transversal, alineada con la norma ISO 27001. Forme a todo el personal en reconocimiento de phishing, enlaces trampa y adjuntos maliciosos, idealmente con simulacros periódicos. La concienciación no es un lujo de TI: todos somos parte de la muralla y basta un clic para abrir la puerta.

Parchear de forma priorizada es básico. Sistemas operativos, navegadores, Java/antiguos runtimes, Microsoft Office y componentes críticos deben estar al día. La mayoría de campañas explota fallos ya conocidos o recién divulgados, así que la cadencia de actualización es su mejor aliado.

Refuerce la autenticación. MFA en todas las cuentas sensibles corta gran parte de la reutilización de contraseñas y secuestros de sesión. Aplique el principio de mínimo privilegio y revise de forma continua los permisos de administradores, cuentas de servicio y accesos heredados.

Segmentación y listas de control. Separar redes, dominios y entornos minimiza el radio de explosión. Aísle servidores de gestión, proteja los DC, aplique ACL estrictas y desactive servicios que no se usen. Donde proceda, mueva cargas de riesgo a contenedores o VDI para limitar alcance.

Endurecimiento del correo y la web. Filtrado antiphishing y análisis de contenido reducen el ruido que llega al usuario. Añada políticas DMARC, SPF, DKIM, y gateways con sandboxing para inspeccionar adjuntos y URLs antes de su entrega.

Control de ejecución y macros. Deshabilite macros por defecto en Office para quienes no las necesiten. Aplique listas blancas de aplicaciones, reglas por carpeta (por ejemplo, temporales del navegador) y políticas que limiten qué binarios pueden tocar tipos de archivo sensibles (p. ej., solo Word puede editar .docx).

Instrumentación del endpoint. EDR/antiransomware con detección conductual, bloqueo de ejecución sospechosa y rollback de archivos. Combine esto con políticas de PowerShell restringidas, registro script block y auditoría de AMSI.

Acceso remoto seguro. Si usa VPN o escritorio remoto, active MFA, restrinja por IP/país, revise patrones de acceso y deshabilite túneles inseguros. Cambie credenciales por certificados donde sea factible y audite el uso de herramientas como AnyDesk o PuTTY.

Guía de actuación si ya está comprometido

La prioridad es contener. Aísle equipos y segmentos afectados desconectándolos de la red para frenar la propagación. Deshabilite backups automáticos mientras dure el incidente para evitar que el cifrado contamine instantáneas.

Identifique la cepa. Analice la nota de rescate, extensiones y artefactos. Plataformas de identificación de ransomware pueden ayudar a esclarecer la familia para orientar medidas y posibles desencriptadores gratuitos.

Erradique y recupere. Ejecútese limpieza con antivirus/EDR, valide que no queden persistencias y, si dispone de copias sanas, restaure servicios y datos con un plan de prioridades (negocio y dependencias técnicas).

Haga forense. Revise logs, IOCs, rutas de movimiento lateral, cuentas usadas y exfiltración potencial. Esto no solo cierra puertas, también es clave para cumplimiento y comunicación a interesados.

Corregir y notificar. Parchear, reforzar configuraciones, rotar credenciales y formalizar lecciones aprendidas. Notifique a las autoridades competentes según su jurisdicción y sector; la transparencia favorece la respuesta coordinada.

¿Conviene pagar el rescate?

Las autoridades y expertos desaconsejan pagar. No hay garantías de descifrado aunque ceda a la petición; puede convertirle en objetivo recurrente y, en algunos casos, existen implicaciones legales si el grupo está sancionado. Además, financiaría futuras operaciones delictivas.

La alternativa es fortalecer la preparación para evitar llegar a ese punto: copias de seguridad robustas, simulacros de restauración, detección proactiva, y asesoramiento experto si la situación lo requiere. Pagar no es una estrategia de seguridad; es un riesgo más.

Herramientas y servicios que ayudan

Para elevar el listón defensivo, valore suites con cobertura de endpoint, red y nube y los mejores firewalls. Soluciones de protección de endpoints, EDR y MDR permiten detectar, contener y responder con velocidad, así como realizar análisis forense y mitigar de forma coordinada.

Algunos fabricantes ofrecen componentes específicos frente a ransomware, con detección conductual, aislamiento de procesos y restauración de archivos. Hay proveedores que integran además inventario, parcheo, control de privilegios y auditoría, lo que simplifica gobernanza y reduce huecos entre herramientas.

Si su organización necesita referencia de mercado, existen centros temáticos y catálogos de reglas para detección avanzada mapeada a MITRE ATT&CK, compatibles con varios SIEM/EDR/Data Lake, con CTI accionable, metadatos y recomendaciones de triage. Este tipo de contenidos acelera la operación de defensa y la caza basada en hipótesis.

Políticas y hábitos: “haz” y “no hagas” que funcionan

Haz copias de seguridad de manera constante y verificable. Un backup probado deja sin efecto el chantaje y acorta la recuperación. Sé proactivo: diseña ahora tu estrategia de respuesta, define roles y ejercítala con tabletop exercises.

Emplea análisis y filtrado de contenido en el correo y la web. Bloquear adjuntos y URLs maliciosas antes de llegar al usuario reduce drásticamente el riesgo. Mantén todos los sistemas actualizados: parches a tiempo cierran puertas antes de que alguien las pruebe.

Forma a tus equipos para detectar fraudes y gestionar contraseñas con cabeza. Nunca compartas credenciales ni información personal con fuentes no verificadas y desconfía de demandas de urgencia o cambios inusuales en procesos.

No pagues el rescate ni prolongues el daño. Si te golpean, aísla rápido, detén las copias automáticas y evita que el cifrado contamine más activos. Prioriza la erradicación y la restauración limpia.

Controles adicionales que elevan la seguridad

Gestión de parches profesional. Automatiza la detección e implantación de actualizaciones priorizando criticidad y riesgo, sin romper operaciones. Esto incluye OS, middleware, navegadores y componentes de terceros.

Control de acceso orientado al dato. Define reglas que bloqueen a procesos no autorizados modificar tipos de archivo sensibles (por ejemplo, permitir que solo Word toque .docx). Así, aunque un binario malicioso se ejecute, no podrá cifrar lo que importa.

Reglas de software por carpeta y contexto. Restringe ejecución/lectura/escritura en ubicaciones clave (temporales, descargas) y contempla excepciones medidas para no romper flujos legítimos (instaladores, compresión).

Deshabilita macros salvo necesidad justificada. Muchas cadenas de infección siguen usando macros en documentos ofuscados; bloqueándolas por defecto cortas un vector tradicional y muy rentable para el atacante.

Listas blancas y contenedores. Permite solo aplicaciones de confianza y aísla actividades de riesgo en entornos virtualizados o contenidos, limitando la superficie si algo se ejecuta por error.

Personas y liderazgo: influencia sin “autoridad formal”

La tecnología no basta sin buenas decisiones y coordinación. En seguridad, gran parte del éxito depende de credibilidad, confianza e influencia más que de cargos. Mapear interdependencias (quién necesita colaborar, quién puede bloquear) y cultivar relaciones transparentes multiplica la capacidad de implementar cambios.

Las organizaciones son políticas por naturaleza: prioridades, presiones e incentivos distintos conviven y chocan. El liderazgo efectivo en ciberseguridad se apoya en empatía, claridad y constancia, construyendo acuerdos que generan valor compartido en lugar de imponer controles “porque sí”.

Un caso alegórico para recordar la lección

Imagine una amenaza como “Cipherlock”, una entidad que encadena y silencia datos. El héroe no gana por fuerza bruta, sino por contención, análisis y corte de rutas de propagación antes de lanzar el contraataque. La enseñanza: el ransomware no castiga a la tecnología, castiga la negligencia en su administración.

La combinación táctica adecuada es clara: respaldo constante, segmentación inteligente, parcheo disciplinado y formación continua. Cada usuario es un eslabón activo de la defensa y cada proceso bien atado es un candado menos para el atacante.

Consejos esenciales de higiene digital

Evite pulsar enlaces no verificados y descargar desde sitios dudosos; los USB desconocidos también son vectores que conviene desterrar. Use una VPN con MFA en Wi‑Fi públicas y refuerce el endpoint con protección moderna.

Refuerce el correo con análisis automático y reglas anti‑suplantación. Mantenga copias de seguridad y ensaye la restauración. Y reduzca los datos personales que comparte: cuanto menos expone, menos puede ser explotado.

Si su empresa opera con SharePoint u otras superficies expuestas, revise con lupa configuraciones, autenticación y parcheo. La cadena ToolShell explotada por Warlock recuerda que los días cero existen, pero las malas configuraciones y retrasos en parches son mucho más frecuentes.

La estadística de comportamiento humano tampoco ayuda: una parte significativa de usuarios abre correos de phishing y algunos ejecutan adjuntos maliciosos. Por eso, además de formar, hay que poner barreras técnicas que asuman el error humano como parte del sistema.

La prevención y la respuesta eficaz no son un destino, son una práctica. Invertir en capas de defensa, automatización y visibilidad reduce el tiempo de permanencia del atacante y amortigua el impacto si consigue atravesar una primera línea.

Mirando todo lo anterior con perspectiva, protegerse de Interlock, Warlock y otras bandas emergentes exige técnica, método y cultura: tecnologías modernas bien integradas, procesos repetibles y equipos alineados que sepan detectar, contener, erradicar y recuperar con rapidez; si a ello sumamos backups sólidos, MFA en todas partes, segmentación rigurosa y monitorización continua, las probabilidades de que el ransomware arruine el negocio caen en picado.

Tabla de Contenidos

- Panorama actual: por qué Interlock y Warlock preocupan

- Interlock: ingeniería social “ClickFix”, RAT personalizado y persistencia sigilosa

- Warlock: RaaS y cadena de explotación ToolShell contra SharePoint

- SafePay: volumen, alcance global y similitudes con LockBit 3.0

- Detección temprana y caza de amenazas: de la teoría a la práctica

- Medidas de prevención que realmente marcan la diferencia

- Guía de actuación si ya está comprometido

- ¿Conviene pagar el rescate?

- Herramientas y servicios que ayudan

- Políticas y hábitos: “haz” y “no hagas” que funcionan

- Controles adicionales que elevan la seguridad

- Personas y liderazgo: influencia sin “autoridad formal”

- Un caso alegórico para recordar la lección

- Consejos esenciales de higiene digital