- Windows GDI acumula vulnerabilidades de divulgación de información, denegación de servicio y ejecución remota de código que afectan a múltiples versiones de Windows y Windows Server.

- Muchas de estas fallas se explotan mediante archivos EMF/WMF o contenidos gráficos malformados procesados por gdi32.dll y win32k.sys, capaces de provocar BSOD o filtrado de memoria.

- Microsoft publica parches en paquetes acumulativos con cambios en binarios como gdi32.dll y ofrece hashes e información de archivos para verificar una correcta instalación.

- La combinación de parcheo ágil, segmentación de red, restricción de formatos gráficos peligrosos y monitorización con EDR es clave para reducir el riesgo asociado a GDI.

La interfaz gráfica de Windows (GDI) lleva décadas dibujando ventanas, textos, iconos e imágenes sin que la mayoría de usuarios sea consciente de su existencia. Sin embargo, este componente tan básico del sistema también ha sido el origen de varios fallos de seguridad importantes, algunos de ellos de tipo día‑cero y otros corregidos en boletines masivos de parches de Microsoft. Cuando GDI falla, no solo se cuelga una aplicación: en ciertos casos hablamos de filtraciones de información, ejecución remota de código o pantallazos azules (BSOD) que tiran abajo servidores completos.

En las siguientes líneas se desglosa de forma detallada cómo funciona GDI, qué vulnerabilidades concretas se han documentado en los últimos años (como la CVE-2017-11816, la CVE-2020-1435 o la CVE-2023-36884), cómo se explotan, qué impacto real tienen en entornos domésticos y corporativos, y qué medidas prácticas pueden aplicar administradores y profesionales de ciberseguridad para proteger sus equipos Windows, desde versiones antiguas como Windows Vista SP2 hasta ediciones modernas de Windows 11 y Windows Server.

Qué es Windows GDI y por qué es tan delicado a nivel de seguridad

Graphics Device Interface (GDI) es la API histórica de Windows encargada de gestionar todo lo que tiene que ver con la representación gráfica: desde dibujar líneas y rectángulos hasta mostrar fuentes tipográficas, bitmaps e imágenes en pantalla o en impresoras. Las aplicaciones llaman a funciones de bibliotecas como gdi32.dll para crear contextos de dispositivo (HDC), pinceles, plumas, regiones y otros objetos gráficos que, por debajo, se gestionan en estructuras de datos controladas por el kernel.

La arquitectura de GDI se reparte entre el modo usuario y el modo kernel. En modo usuario, las DLL gdi32.dll y otras bibliotecas relacionadas reciben las peticiones de dibujo de las aplicaciones. Estas llamadas se trasladan al subsistema de ventanas de Windows, que corre en modo kernel a través de win32k.sys. Esa parte en kernel es la que realmente manipula la memoria del sistema, valida los objetos gráficos y los envía al hardware. Cualquier validación insuficiente de punteros, tamaños o índices en este punto abre la puerta a errores catastróficos.

Para rastrear y reutilizar recursos, el sistema mantiene tablas de objetos GDI. Cada proceso dispone de su propia tabla, pero además existe una tabla global para objetos compartidos, lo que multiplica las posibilidades de corrupción si se produce un desbordamiento de búfer, una liberación doble (double-free) o una referencia a memoria que ya no es válida. Este tipo de fallos puede terminar en corrupción de la memoria del kernel, condiciones de carrera, bloqueos del sistema o incluso ejecución de código arbitrario en el contexto más privilegiado del sistema.

Con la llegada de APIs más modernas (GDI+, Direct2D, DirectWrite o incluso DirectComposition), Microsoft ha ido reduciendo el uso de GDI en nuevas aplicaciones, pero el ecosistema de software heredado que aún depende de él es enorme. Ese legado hace que GDI siga siendo una superficie de ataque muy atractiva para investigadores y atacantes.

Vulnerabilidades históricas: de la divulgación de información al día‑cero

Entre los fallos más antiguos ligados a GDI destaca una vulnerabilidad de divulgación de información documentada como CVE-2017-11816. En este caso, el problema residía en la forma en que GDI manejaba determinados objetos en memoria, permitiendo a un usuario malintencionado recuperar datos del sistema objetivo que no deberían ser accesibles. No se trataba de ejecución de código, pero sí de un fallo serio de confidencialidad.

Esta vulnerabilidad afectaba a diferentes ediciones de Windows y obligó a Microsoft a publicar una actualización de seguridad específica. El fallo se encontraba en el tratamiento interno de estructuras gráficas, donde el subsistema no borraba o validaba adecuadamente ciertas zonas de memoria antes de reutilizarlas, con lo que era posible leer información residual perteneciente a otros procesos o al propio sistema operativo.

La corrección llegó en una actualización de seguridad incluida en el ciclo habitual del “martes de parches” de octubre de 2017. Junto con la descripción de la vulnerabilidad, Microsoft proporcionó tablas extensas con los archivos afectados y sus nuevas versiones: por ejemplo, distintas compilaciones de gdi32.dll para plataformas x86, x64 e IA-64, con fechas como el 8 de septiembre de 2017 y versiones de archivo del estilo 6.0.6002.24200. Estos detalles permitían a administradores confirmar que el parche se había aplicado correctamente.

Más adelante, investigadores de Project Zero (Google) sacaron a la luz otra vulnerabilidad día‑cero relacionada con gdi32.dll en modo usuario. Esta vez, el fallo afectaba al manejo de DIB (Device Independent Bitmaps) incrustados en registros EMF (Enhanced Metafile). La manipulación incorrecta de estos bitmaps dentro de los metaficheros permitía extraer información de la memoria del proceso, con impactos directos en la privacidad de los datos.

Este día‑cero se podía reproducir localmente a través de Internet Explorer y, de forma remota, mediante Office Online abriendo un documento DOCX con un EMF especialmente construido. La lista de versiones afectadas era amplia: desde Windows Vista Service Pack 2 hasta Windows 10, pasando por versiones de Windows Server como 2012 R2 y 2016. El problema se hizo público después de que caducara el plazo estándar de 90 días de Project Zero sin que se hubiera publicado un parche, lo que convirtió oficialmente el fallo en un día‑cero explotable en la práctica.

En paralelo, Microsoft tuvo un incidente reseñable: un mes en el que no llegó a publicar el paquete de parches previsto para el “Patch Tuesday” debido a un problema interno, retrasando las correcciones hasta el ciclo siguiente. Este tipo de retrasos incrementan el tiempo de exposición de vulnerabilidades ya conocidas por la comunidad investigadora.

Errores críticos recientes: BSOD, ejecución remota y grandes tandas de parches

Con el tiempo, las vulnerabilidades en GDI han ido evolucionando hacia escenarios más graves. Un caso especialmente llamativo es el de una vulnerabilidad de denegación de servicio identificada como CVE-2023-36884 que impacta a versiones de Windows 10 (a partir de la 1607), Windows 11 y Windows Server 2016, 2019 y 2022. Aunque el identificador se ha asociado a distintos componentes según el boletín, el análisis técnico describe un fallo crítico en el subsistema gráfico capaz de provocar pantallazos azules (BSOD) al procesar objetos gráficos malformados.

El problema se relaciona con la función NtGdiDdDeleteDeviceBitmap en win32k.sys. Al gestionar un bitmap o dispositivo gráfico no válido, el código vulnerable no realiza una comprobación exhaustiva de los límites del búfer al copiar datos desde una estructura de dispositivo (por ejemplo, del tipo DD_DEVICE_OEM). Esa omisión permite sobrescribir memoria adyacente en el kernel, generando una excepción de acceso a memoria (PAGE_FAULT_IN_NONPAGED_AREA, código 0x00000050) y disparando el BSOD con códigos como IRQL_NOT_LESS_OR_EQUAL u otros similares.

El flujo de explotación típico comienza con datos gráficos incrustados en protocolos de red como SMB o RDP, o incluso a través de WebDAV o servicios de impresión. Un archivo EMF mal formado viaja como parte de un documento o flujo remoto, y cuando una aplicación como Office, Edge, un visor de imágenes o el propio Explorador de archivos intenta interpretar su contenido, se invoca al subsistema GDI para procesarlo. La rutina de análisis no valida correctamente ciertos registros de objetos, permitiendo que se desreferencie un puntero fuera de rango y desestabilizando la memoria del kernel (especialmente la Non-Paged Pool).

Aunque el impacto recogido en boletines oficiales se centra en la denegación de servicio (DoS), distintos investigadores han apuntado que, con técnicas más avanzadas de explotación de corrupción de memoria (por ejemplo, atacando el heap), podrían llegarse a construir cadenas que desemboquen en ejecución de código en modo kernel, algo similar a lo que se ha visto con vulnerabilidades en otros componentes como MSHTML (caso de CVE-2021-40444).

La criticidad de GDI también se ha reflejado en grandes oleadas de parches. En julio de 2020, Microsoft lanzó una actualización masiva que corregía 123 vulnerabilidades en sus productos, de las que 18 estaban catalogadas como críticas. Entre estas últimas estaba la CVE-2020-1435, directamente relacionada con la forma en que GDI manipula objetos en memoria. Si un atacante conseguía que la víctima abriera un contenido especialmente diseñado (por ejemplo, entrando en una web maliciosa), podía provocar la ejecución remota de código con los mismos privilegios que el usuario.

En esa misma tanda aparecía la CVE-2020-1436, asociada al manejo de fuentes especialmente preparadas, y la especialmente mediática CVE-2020-1350, un fallo crítico en el servidor DNS de Windows con capacidad de gusano (wormable) capaz de propagar malware sin interacción del usuario. Aunque esta última no afecta a GDI, ilustra el contexto: en un único paquete de parches convivían vulnerabilidades en servicios de red, en hipervisores (varios fallos de ejecución remota en Hyper‑V) y en la propia interfaz gráfica.

La CVE-2020-1435, en concreto, se relaciona con la forma en que GDI maneja objetos gráficos en memoria. Un exploit exitoso permitiría al atacante instalar programas, ver, modificar o borrar datos, y crear cuentas de usuario con permisos totales. El vector típico pasa por engañar al usuario para que visite una página web maliciosa o abra un archivo que contenga recursos gráficos elaborados para aprovechar el bug. El caso encaja con el patrón histórico de GDI: cualquier contenido visual que dependa de su motor de renderizado puede ser un vector si el sistema no está actualizado.

En este mismo ciclo de parches de julio de 2020 también se anunciaron varias vulnerabilidades críticas en Hyper‑V (CVE-2020‑1041, ‑1040, ‑1032, ‑1036, ‑1042 y ‑1043), lo que demuestra cómo distintos componentes de Windows (red, virtualización, gráficos) pueden convertirse en eslabones de una misma cadena de ataque si la organización no mantiene un programa de gestión de parches riguroso.

Impacto real en sistemas Windows, versiones afectadas y vectores

El abanico de versiones afectadas por fallos de GDI es amplio. En los casos de día‑cero documentados por Project Zero, el fallo en gdi32.dll afectaba a Windows Vista SP2, Windows 7, Windows 8.1, Windows 10 y varias ediciones de Windows Server (2012 R2, 2016, etc.). Esto implica que un número inmenso de equipos, tanto domésticos como corporativos, podían ser víctimas de fugas de información de memoria simplemente abriendo un documento o navegando con Internet Explorer o usando Office Online.

En el escenario más reciente y orientado a BSOD, Microsoft confirmó que la vulnerabilidad analizada afecta a Windows 10 a partir de la versión 1607, Windows 11 y Windows Server 2016/2019/2022, incluyendo ediciones Enterprise, Education y LTSC. Versiones ya fuera de soporte extendido, como Windows 7 u 8.1, no entran en el alcance oficial del parche, pero eso no significa que estén libres de problemas de GDI, sino que simplemente no reciben correcciones regulares.

A nivel operativo, el impacto se puede resumir en tres categorías: divulgación de información (lectura de memoria que debería ser privada), denegación de servicio (BSOD recurrentes) y ejecución remota de código. En entornos de empresa, un BSOD en un servidor con roles críticos (por ejemplo, un servidor de impresión compartida o un host de Hyper‑V) puede provocar caídas en cadena: interrupción de servicios de impresión, parada imprevista de máquinas virtuales, pérdida de datos en sesiones remotas y tiempos de recuperación largos.

Desde el punto de vista de red, GDI puede explotarse a través de protocolos como SMB (puerto 445), RDP o WebDAV si algún servicio procesa automáticamente imágenes o metaficheros EMF/WMF recibidos. En local, basta con que el usuario abra un archivo malicioso en aplicaciones que usen GDI, como Paint, WordPad, visores de imágenes antiguos o incluso procesos implicados en la previsualización de iconos y miniaturas en el Explorador de archivos. Las cadenas de ataque más comunes combinan un correo de phishing con un documento DOCX o PDF que integra un EMF mal formado.

En organizaciones reguladas (finanzas, salud, administración pública), los incidentes provocados por vulnerabilidades sin parche pueden tener consecuencias legales y regulatorias. Un BSOD que derriba un sistema crítico se puede considerar un evento de seguridad que compromete la continuidad del servicio, lo que a su vez puede desencadenar auditorías y sanciones ligadas a marcos como GDPR o HIPAA. Además, distintos informes de inteligencia de amenazas han atribuido la explotación de fallos en subsistemas gráficos a grupos APT que apuntan a objetivos de alto valor en Asia y Europa.

Conviene recordar que, según datos habituales en el sector (por ejemplo, los reflejados en informes anuales de brechas de datos), un porcentaje significativo de dispositivos Windows permanece sin parche más de 90 días después de la publicación de actualizaciones críticas. Esto deja una ventana de oportunidad amplia para que los atacantes automaticen exploits y los integren en frameworks como Metasploit o Cobalt Strike, capaces de escanear rangos de red completos en busca de hosts vulnerables.

Cómo distribuye Microsoft las correcciones y qué archivo se modifica

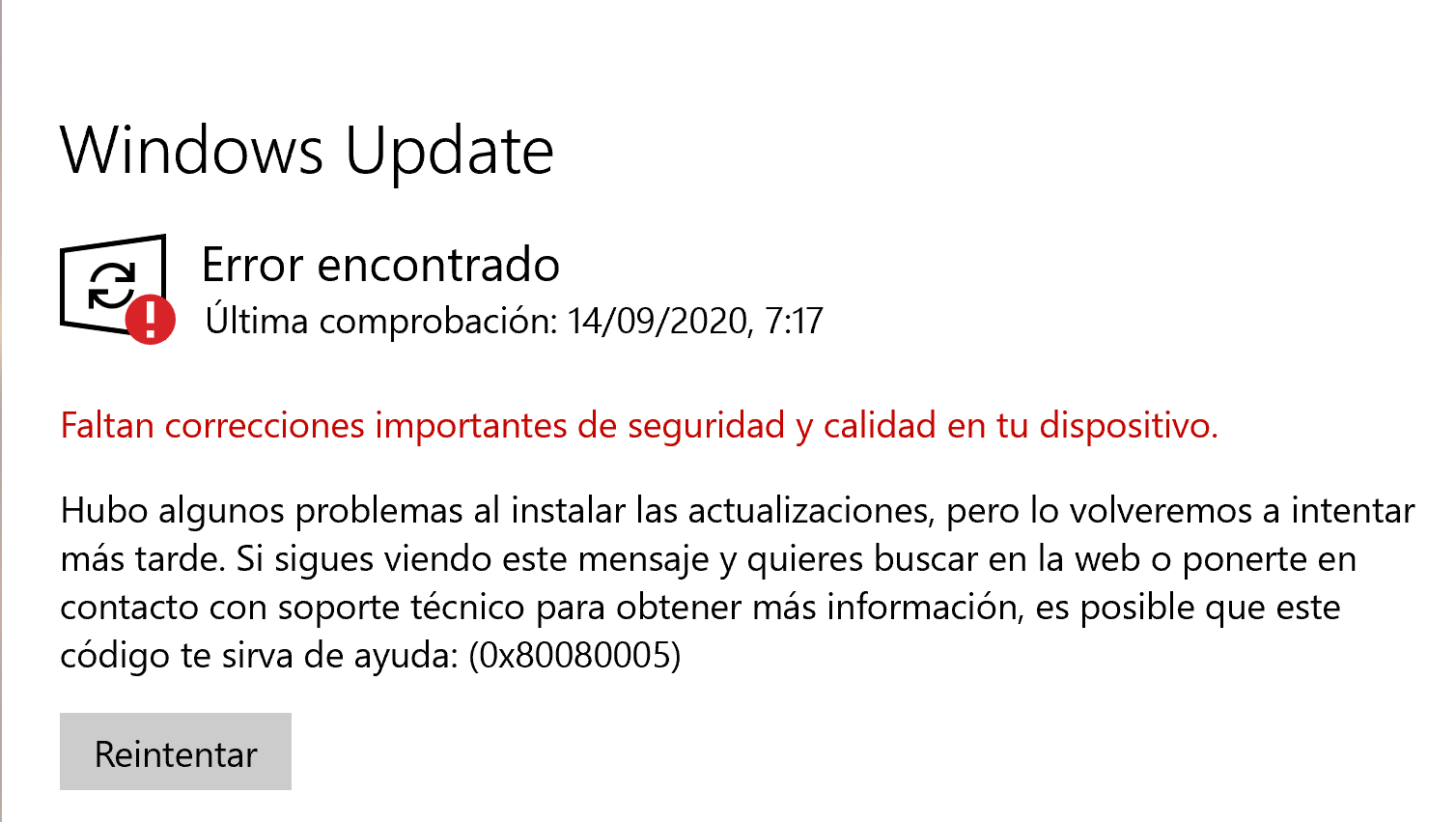

Cuando aparece un fallo en GDI, Microsoft publica una actualización de seguridad que suele agruparse en los paquetes acumulativos mensuales. Estas actualizaciones llegan normalmente a través de Windows Update, del Catálogo de Microsoft Update o mediante herramientas de gestión como Windows Server Update Services (WSUS) y Microsoft Endpoint Configuration Manager (MECM). En el caso de la vulnerabilidad CVE-2017-11816, la actualización correspondiente (por ejemplo, KB4042121 para Windows Server 2008) podía obtenerse tanto de Windows Update como del catálogo, en formato .msu independiente.

Una peculiaridad que Microsoft recalca es que, si se instalan paquetes de idioma después de aplicar la actualización, es necesario reinstalar el parche de seguridad. Por eso se recomienda siempre desplegar primero los idiomas necesarios y después las actualizaciones. Este detalle, que puede parecer menor, ha provocado más de un caso en el que un sistema estaba convencido de estar parcheado cuando en realidad ciertos binarios de GDI no llevaban la versión corregida.

En la documentación relacionada con estos boletines, Microsoft proporciona tablas muy extensas con información de archivo: nombre (por ejemplo, gdi32.dll), versión concreta, tamaño, fecha, hora y plataforma (x86, x64, IA-64). Estas tablas permiten a administradores y auditores comprobar de forma forense si el binario correcto está instalado. Algo similar ocurre con los paquetes .msu y .exe de distintas ediciones de Windows y Office, donde se listan hashes SHA1 y SHA256 de cada archivo para que los equipos puedan verificar su integridad.

El listado de archivos y hashes es abrumador: desde Windows6.0-KB2834886-x86.msu y sus variantes x64 e ia64, pasando por Windows6.1-KB2835364-x64.msu, Windows8-RT-KB2835361-x86.msu, decenas de instaladores para Windows Server 2003 y Windows XP en todo tipo de idiomas (CHS, CHT, DEU, ESN, FRA, ITA, JPN, KOR, PTB, PTG, RUS, etc.), hasta parches para componentes de Office y Lync como AttendeeAdmin.msp, ogl2007-kb2687309-fullfile-x86-glb.exe o lyncloc2013-kb2817465-fullfile-x64-glb.exe. Cada uno de ellos incorpora sus propios hashes SHA1 y SHA256 para facilitar la verificación.

En todos estos casos, el objetivo final es el mismo: que el archivo gdi32.dll (o los binarios relacionados del subsistema gráfico) queden actualizados a la versión segura. En plataformas como Windows Server 2008, por ejemplo, gdi32.dll se presenta con una versión 6.0.6002.24200, con tamaños que varían según la arquitectura (alrededor de 299.520 bytes en x86, 391.680 bytes en x64 y 955.392 bytes en IA-64). Estos valores, junto a la fecha de compilación, son la referencia básica para determinar si el sistema tiene el parche aplicado.

La documentación oficial también remite a artículos de la Knowledge Base con detalles sobre la implementación y el despliegue de estas actualizaciones, así como enlaces a recursos de soporte: páginas de ayuda de Windows Update, portales de seguridad para profesionales de TI (como TechNet Security), sitios de soporte internacional y servicios específicos para la lucha contra malware bajo la marca Microsoft Secure.

Buenas prácticas de mitigación, monitorización y respuesta

Más allá de instalar los parches tan pronto como estén disponibles, existen una serie de medidas de mitigación y de defensa en profundidad que ayudan a reducir el riesgo asociado a fallos de GDI, sobre todo en entornos corporativos con centenares o miles de equipos.

En primer lugar, resulta recomendable limitar la superficie de ataque deshabilitando o restringiendo el procesamiento automático de ciertos formatos gráficos en aplicaciones y navegadores. Por ejemplo, en Microsoft Edge es posible configurar políticas de grupo para bloquear o controlar la descarga y tratamiento de metaficheros EMF/WMF, utilizando claves de registro bajo HKLM\SOFTWARE\Policies\Microsoft\Edge relacionadas con restricciones de descarga. En otras aplicaciones, se puede recurrir a opciones de configuración para evitar la previsualización automática de documentos procedentes de ubicaciones no confiables, y aplicar guías para solucionar que el Explorador de archivos no responda.

Otra capa esencial es la segmentación de red siguiendo principios Zero Trust. Esto incluye restringir el tráfico SMB, RDP y otros protocolos potencialmente explotables solo a las subredes estrictamente necesarias, implementar firewalls de nueva generación con inspección profunda de paquetes y aplicar reglas basadas en identidad y contexto. Al limitar qué equipos pueden hablar con qué servicios, se reduce drásticamente el impacto de un exploit que intente propagarse lateralmente.

En el lado de la detección, la implantación de soluciones EDR (Endpoint Detection and Response), como Microsoft Defender for Endpoint, ayuda a monitorizar comportamientos anómalos relacionados con win32k.sys, gdi32.dll y eventos de BSOD. Configurando alertas sobre picos de errores de pantalla azul (por ejemplo, a partir del Evento ID 1001 en el Visor de Eventos) y sobre accesos poco habituales al subsistema gráfico, se pueden identificar intentos de explotación o inestabilidades causadas por malware.

Para la gestión de parches, es muy recomendable automatizar el despliegue mediante Windows Update for Business, WSUS o MECM, pero siempre incorporando una fase de pruebas en entornos de staging para detectar posibles regresiones antes de llegar a producción. En infraestructuras aisladas (air‑gapped), conviene auditar todos los archivos entrantes con herramientas como reglas YARA diseñadas para reconocer patrones sospechosos en EMF/WMF y otros formatos gráficos.

En escenarios más avanzados, algunas organizaciones valoran migrar progresivamente sus aplicaciones internas a APIs más modernas como Direct2D, DirectWrite o motores gráficos multiplataforma (Cairo, Skia), que ofrecen mejor aislamiento y menos dependencia del legado de GDI. A medio plazo, Microsoft podría deprecar partes significativas de GDI en futuras versiones de Windows para reducir la superficie de ataque, aunque la compatibilidad con software antiguo seguirá siendo un reto.

Desde la perspectiva del análisis forense y el reversing, herramientas como WinDbg, KD o Volatility permiten diseccionar volcados de memoria tras un BSOD y observar la corrupción en la memoria etiquetada como “Gdi” en la pool del kernel. Los exploits de prueba de concepto publicados con fines de investigación muestran cómo un EMF con determinados registros malformados (por ejemplo, en EMR_HEADER) puede forzar la condición de carrera y desencadenar el fallo. Este conocimiento es clave para que los equipos de respuesta a incidentes puedan reconstruir qué ha sucedido en un ataque real.

En caso de incidente, es recomendable seguir marcos de actuación como el de NIST (Identificar, Contener, Erradicar, Recuperar). Esto implica aislar los equipos afectados, preservar evidencias (volcados de memoria, logs, muestras de archivos sospechosos), desplegar los parches pendientes, escanear los sistemas con herramientas antimalware actualizadas y restaurar desde copias de seguridad verificadas o volver a un punto anterior. Además, conviene revisar periódicamente las lecciones aprendidas para mejorar los procesos de parcheo y endurecimiento del sistema.

Todo este historial de fallos y parches en torno a Windows GDI pone de manifiesto lo frágiles que pueden resultar los componentes heredados cuando no existe una estrategia firme de actualización y seguridad en capas; entender cómo se explotan estas vulnerabilidades, qué versiones están en riesgo y qué controles adicionales se pueden aplicar permite a administradores y responsables de ciberseguridad reforzar sus sistemas y evitar que una simple imagen o un metafichero especialmente diseñado terminen colapsando o comprometiendo por completo una infraestructura Windows.

Tabla de Contenidos

- Qué es Windows GDI y por qué es tan delicado a nivel de seguridad

- Vulnerabilidades históricas: de la divulgación de información al día‑cero

- Errores críticos recientes: BSOD, ejecución remota y grandes tandas de parches

- Impacto real en sistemas Windows, versiones afectadas y vectores

- Cómo distribuye Microsoft las correcciones y qué archivo se modifica

- Buenas prácticas de mitigación, monitorización y respuesta