- Prisma Cloud hereda y amplía las capacidades de Twistlock para ofrecer seguridad integral de contenedores y cargas nativas en la nube.

- La plataforma integra escaneo de vulnerabilidades en CI/CD, registros y runtime, priorizando riesgos con contexto real de explotación.

- Su enfoque CNAPP combina CSPM, CWP, CIEM y seguridad de red, con protección nativa para Kubernetes y entornos multicloud.

- Ofrece buen rendimiento y escalabilidad, aunque requiere curva de aprendizaje y una correcta planificación de licencias y despliegue.

La seguridad de contenedores se ha convertido en una pieza crítica para cualquier empresa que trabaje con Kubernetes, Docker o arquitecturas de microservicios en la nube. El problema ya no es solo desplegar más rápido, sino hacerlo sin abrir puertas a atacantes que se aprovechan de imágenes vulnerables, configuraciones débiles o permisos excesivos.

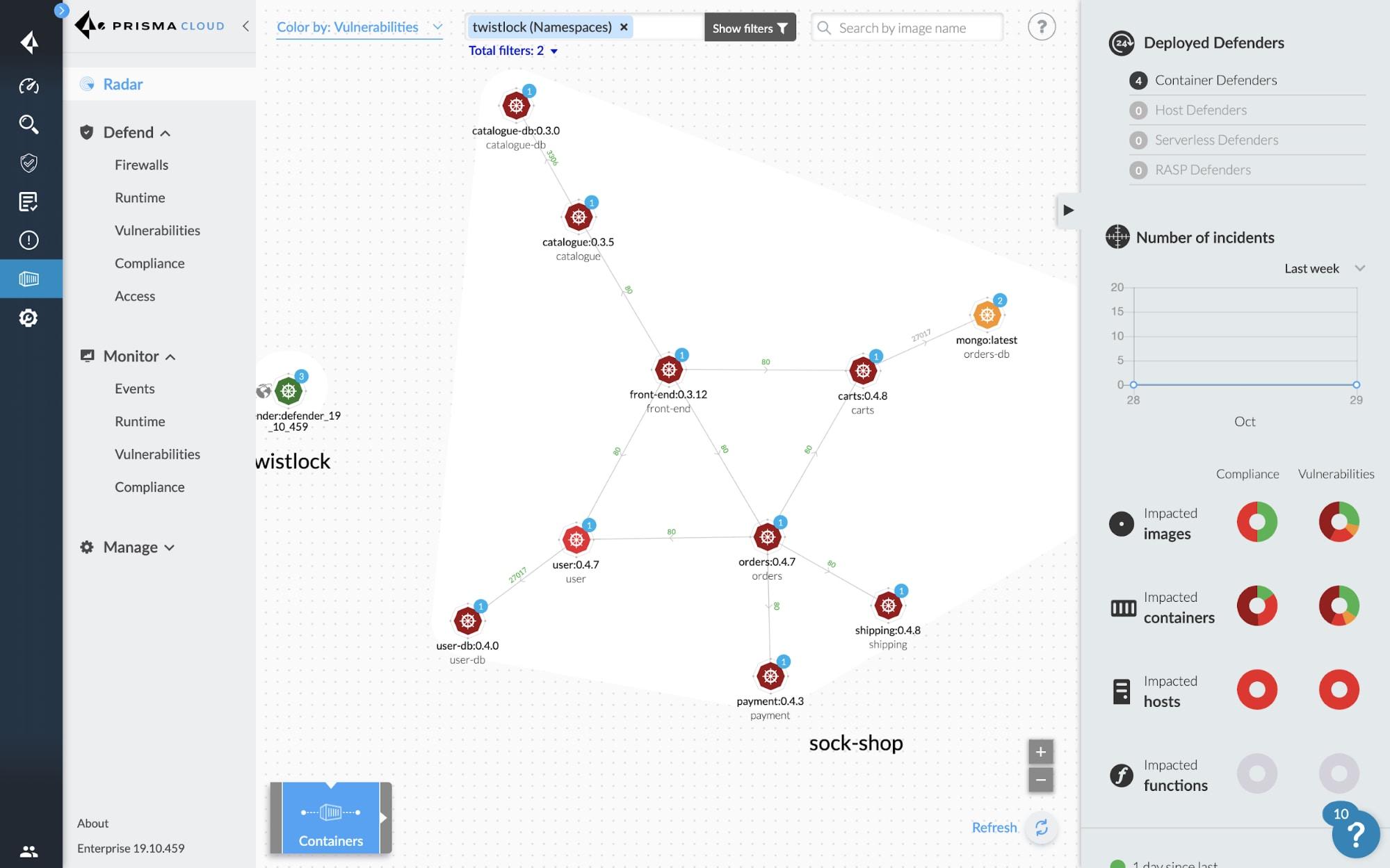

Twistlock, ahora integrado en Prisma Cloud de Palo Alto Networks, es uno de los referentes cuando hablamos de proteger contenedores y cargas nativas cloud de forma seria. La antigua plataforma de seguridad de contenedores se ha fusionado en un CNAPP completo (Cloud Native Application Protection Platform) que cubre desde el código hasta el tiempo de ejecución, pasando por CI/CD, registros, runtime y cumplimiento normativo.

Arquitecturas de microservicios y el reto de asegurar contenedores

Las arquitecturas de microservicios son intrínsecamente dinámicas (y la elección entre Docker Compose y Kubernetes): se despliegan pods, servicios y contenedores de forma continua, se actualizan versiones varias veces al día y se escalan instancias según la carga. Este modelo acelera el desarrollo, pero deja obsoleta la seguridad tradicional basada en perímetros estáticos y revisiones manuales puntuales.

Los contenedores garantizan que el software se comporte igual en distintos entornos (dev, pre, producción, on‑prem, nube pública), y esa misma portabilidad los convierte en un objetivo muy jugoso para los atacantes. Una sola imagen base vulnerable puede propagarse a cientos o miles de despliegues en cuestión de minutos.

La seguridad de contenedores moderna debe abarcar todo el ciclo de vida: desde la construcción de la imagen en la canalización de CI/CD, pasando por los escaneos en registros, hasta el comportamiento en tiempo de ejecución. Si solo se revisa antes del despliegue o solo durante el runtime, siempre quedarán huecos peligrosos.

Las herramientas especializadas en seguridad para contenedores como Prisma Cloud (antiguo Twistlock) cubren host, red, pila de gestión, pipeline de compilación, capas de la imagen y la aplicación contenedorizada. El objetivo es mantener una vigilancia continua que vaya adaptándose a la naturaleza efímera y cambiante de los entornos nativos cloud.

En paralelo, el ecosistema se ha llenado de soluciones complementarias como Wiz, Snyk, Trivy, Anchore, Aqua Security, Sysdig o Qualys, cada una con su foco: escaneo de vulnerabilidades, cumplimiento, runtime defense, CSPM, etc. Prisma Cloud integra y amplía buena parte de ese tipo de capacidades en una sola plataforma.

Qué son las herramientas de seguridad de contenedores y por qué Prisma Cloud destaca

Las herramientas de seguridad para contenedores son soluciones software diseñadas específicamente para los retos de seguridad de Docker, Kubernetes, Fargate, ECS, AKS, GKE, OpenShift y demás plataformas de orquestación. No se limitan a un antivirus para imágenes: añaden contexto, políticas, cumplimiento y visibilidad sobre todo el entorno.

En el caso de Prisma Cloud Compute (la herencia directa de Twistlock), hablamos de una plataforma que protege hosts, contenedores, funciones serverless y, en general, cargas nativas cloud. Ofrece gestión de vulnerabilidades, controles de cumplimiento, defensa en tiempo de ejecución con reglas y machine learning, firewalls nativos cloud (como WAAS para aplicaciones web y APIs) y control de acceso fino.

Twistlock nació como una solución de gestión de vulnerabilidades y compliance en el ciclo completo del contenedor, centrada en escanear imágenes e impedir que componentes inseguros pasaran de la fase de desarrollo a producción. Con el tiempo añadió monitorización continua de registros, redes y runtime, así como controles de acceso y segmentación.

Tras la adquisición por Palo Alto Networks en 2018, todas estas capacidades se incorporaron a Prisma Cloud, que ya cubría otros ámbitos de seguridad cloud. El resultado es una CNAPP capaz de gestionar reglas sobre configuraciones Docker, imágenes, nodos, plugins y servicios, integrarse con gestores de secretos como CyberArk o HashiCorp y consumir logs de auditoría de Kubernetes para generar alertas accionables.

Esta integración permite una visibilidad muy granular de dependencias, paquetes, capas de imagen y comportamientos en tiempo de ejecución, tanto en pipelines de CI/CD como en contenedores corriendo sobre hosts, plataformas de contenedores como servicio o entornos híbridos y multicloud.

Escaneo de contenedores: pieza clave en la estrategia de seguridad

El escaneo de contenedores es la primera línea de defensa para detectar vulnerabilidades en imágenes base, librerías de terceros y código propio. Integrar el escaneo en las canalizaciones de CI/CD permite cazar problemas antes de desplegar y evita tener que apagar incendios en producción.

Detectar vulnerabilidades pronto ahorra tiempo y dinero: es mucho más barato corregir una librería vulnerable en la etapa de build que en un clúster de producción con decenas de servicios dependiendo de ella. Además, se evitan rollbacks caóticos y ventanas de exposición innecesarias.

El escaneo también es vital para proteger la cadena de suministro software, donde cada vez hay más componentes externos: imágenes públicas, paquetes de terceros, artefactos de otros equipos, etc. Validar que todo lo que entra en la imagen no tenga CVEs conocidos ni configuraciones peligrosas es ya obligado.

Desde el punto de vista normativo, muchas industrias exigen escaneos periódicos de vulnerabilidades y evidencias de que las imágenes y contenedores cumplen estándares como RGPD, HIPAA, PCI DSS o benchmarks CIS. Una herramienta de escaneo centralizada facilita auditorías y generación de informes.

Otra ventaja es la reducción de la superficie de ataque: los escáneres detectan paquetes innecesarios, herramientas de debug olvidadas o componentes que no aportan nada a la funcionalidad pero sí suman riesgo. Al eliminar todo lo superfluo se obtienen imágenes más ligeras y mucho más seguras.

Automatización de la seguridad en CI/CD y defensa frente a día cero

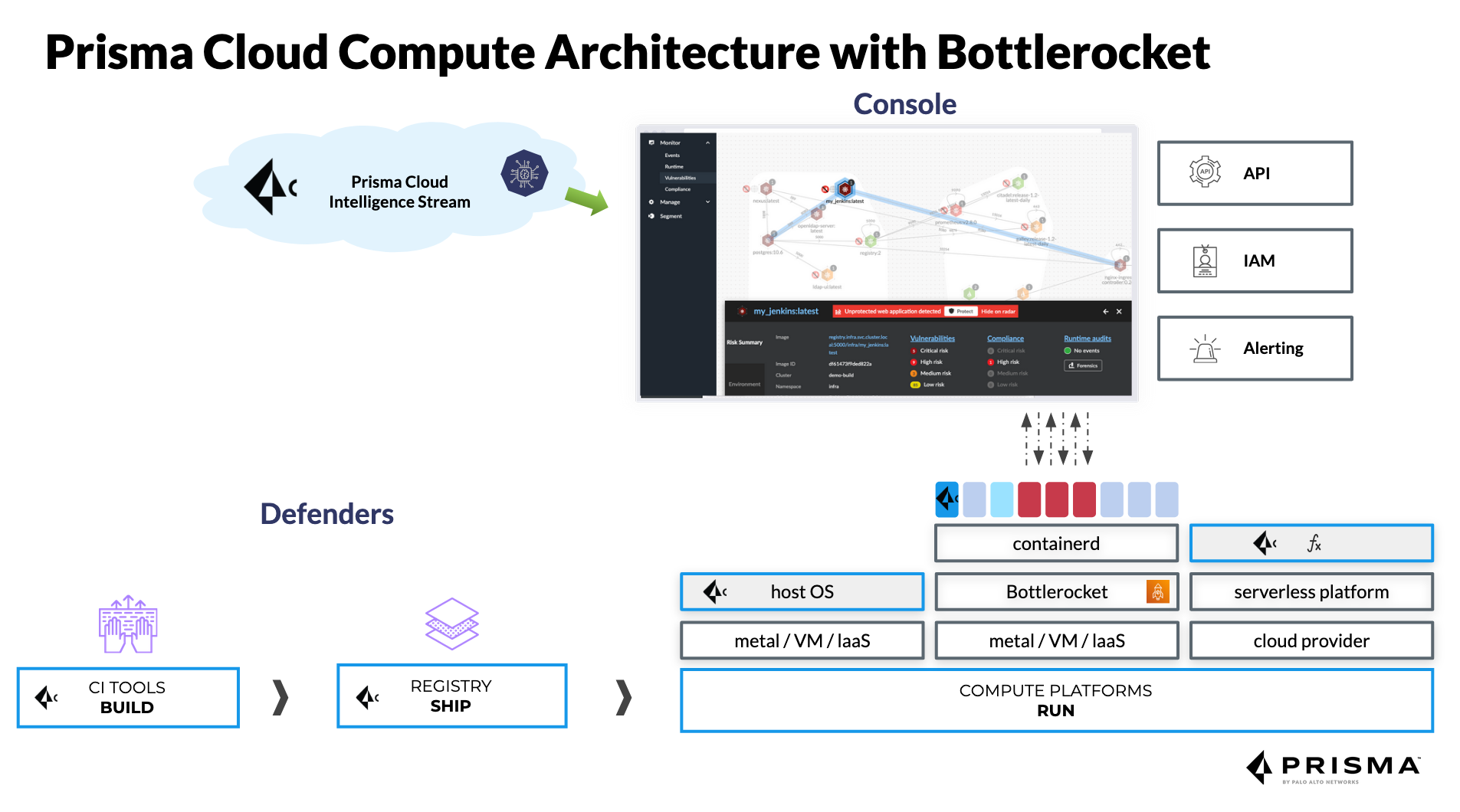

Integrar la seguridad en CI/CD y prácticas como GitOps es lo que permite hablar de DevSecOps de verdad. En vez de depender de revisiones manuales puntuales, cada commit o build dispara automáticamente escaneos de imagen, análisis de código, revisión de IaC y comprobación de políticas.

Prisma Cloud Compute se integra con herramientas como Jenkins, GitHub, GitLab y otros proveedores CI para rechazar builds que no cumplan la política, generar reportes para los desarrolladores y bloquear la promoción de artefactos vulnerables a entornos superiores.

La automatización también es clave para mitigar vulnerabilidades de día cero. Aunque una imagen ya haya pasado todos los controles, pueden aparecer CVEs nuevos asociados a paquetes incluidos en esa imagen. Con escaneo continuo sobre registros y entornos en ejecución, la plataforma vuelve a evaluar las imágenes en cuanto se actualiza la base de datos de vulnerabilidades.

Este enfoque reduce al mínimo la ventana de exposición: la organización se entera en cuestión de horas de que una imagen desplegada hace semanas ahora se ha vuelto problemática, y puede priorizar la corrección según criticidad, exposición a internet, datos que maneja, etc.

A nivel de reputación, demostrar escaneos regulares y automatizados genera confianza en clientes, socios y reguladores. Las empresas que se toman la seguridad de contenedores en serio suelen diferenciarse claramente en licitaciones y procesos de due diligence.

Prisma Cloud Compute (Twistlock): arquitectura, requisitos y despliegue

Prisma Cloud se ofrece en dos grandes sabores de despliegue: la edición Enterprise SaaS, alojada y gestionada por Palo Alto Networks, y la edición Compute autohospedada, que el cliente despliega en su propia infraestructura (on‑prem, nube o híbrida).

La Compute Edition hereda directamente la arquitectura de Twistlock, con una consola central que orquesta políticas, recolecta datos y muestra la visibilidad global, y agentes Defender desplegados en hosts, nodos de Kubernetes, Fargate, EC2, Windows containers y entornos serverless.

En cuanto a requisitos técnicos de la consola, para entornos pequeños (menos de 1000 Defenders y sin escaneo de registro intensivo) se puede arrancar con unos 2 GB de RAM y 2 vCPUs. En grandes despliegues con más de 20 000 Defenders, Palo Alto recomienda llegar a 16 vCPUs, alrededor de 50 GB de RAM y almacenamiento SSD persistente de unos 500 GB.

Los Defenders tienen un consumo bastante contenido: pueden funcionar con unos 256 MB de RAM en escenarios básicos y escalar hasta unos 2 GB de RAM y 2 vCPUs cuando además realizan escaneo de registros o workloads más intensivos. A nivel de disco, se habla de unos 8 GB por host, subiendo a 20 GB si se hace análisis de registro local.

Si se integran escaneos en CI, la recomendación de espacio es disponer de al menos 1,5 veces el tamaño de la imagen más grande a escanear por ejecutor, para poder descargar, analizar y generar los artefactos necesarios sin cuellos de botella.

Rendimiento y pruebas a gran escala de Prisma Cloud

Palo Alto ha publicado pruebas de rendimiento de Prisma Cloud en entornos muy amplios que simulan cargas reales. En uno de esos escenarios se trabajó con clústeres Kubernetes que sumaban 20 000 hosts, una consola con 16 vCPU y 50 GB de memoria, y Defenders con 2 vCPU y 8 GB de RAM corriendo sobre un sistema operativo optimizado para contenedores.

En ese entorno, se analizaron 323 imágenes y casi 200 000 contenedores, con una densidad aproximada de 9,6 contenedores por host. La consola consumió alrededor de 1474 MiB de RAM y un 8 % de CPU, mientras que cada Defender se quedaba en unos 83 MiB de RAM y un 1 % de CPU, cifras bastante razonables para un sistema de seguridad en tiempo real.

Los escaneos individuales de contenedores tardan de media entre 1 y 5 segundos, con un consumo adicional de un 10‑15 % de memoria y apenas un 1 % de CPU durante el análisis. Esto hace viable integrar el escaneo incluso en pipelines exigentes sin frenar el time‑to‑market de nuevas funcionalidades.

Más allá de los números de CPU y RAM, el impacto real se ve en SecOps y DevOps. Un estudio TEI (Total Economic Impact) de Forrester Consulting para Prisma Cloud calculó un retorno de la inversión de un 264 %, una mejora de la eficiencia de SecOps valorada en millones de dólares y una reducción notable de incidentes de seguridad materialmente graves.

Otra métrica interesante es la reducción del tiempo de resolución de incidentes: los usuarios reportan pasar de análisis que antes duraban días a investigaciones que se completan en unas 3,3 horas, gracias a la telemetría unificada y los paneles que centralizan logs, alertas y contexto de red, IAM y configuración.

Capacidades de seguridad de Prisma Cloud heredadas y ampliadas desde Twistlock

El núcleo de lo que fue Twistlock se centra en la gestión de vulnerabilidades a lo largo de todo el ciclo de vida del contenedor. Prisma Cloud sigue esa línea y añade capas extra de contexto y automatización para priorizar qué arreglar primero.

La plataforma establece una priorización de riesgos basada en CVEs conocidos, gravedad, explotabilidad, exposición real en tiempo de ejecución, criticidad del servicio y existencia de vías de remediación. Ofrece guías de corrección, análisis por capas de imagen y listas Top 10 de vulnerabilidades más importantes para cada servicio.

A nivel de protección activa, Prisma Cloud controla severidades de alertas y bloqueos, permitiendo ajustar para cada servicio y grupo qué comportamientos deben generar solo avisos y cuáles deben bloquearse durante build o en runtime, por ejemplo ante intentos de ejecución de comandos peligrosos dentro de un contenedor.

La precisión en la detección de vulnerabilidades se refuerza con más de 30 fuentes upstream que alimentan la base de datos de CVEs y avisos. Esto reduce falsos positivos y ayuda a los equipos a centrarse en lo que realmente importa, en lugar de perder tiempo triando ruido.

Además, Prisma Cloud integra la gestión de vulnerabilidades de forma transversal: escanea repositorios de código, registros de contenedores, canalizaciones CI/CD y entornos de tiempo de ejecución. Así se evita el clásico problema de tener herramientas aisladas que no se hablan entre sí.

Prisma Cloud como CNAPP: más allá de la seguridad de contenedores

En la actualidad, Prisma Cloud es una plataforma CNAPP completa que va mucho más allá de Twistlock. Incluye módulos de gestión de la postura de seguridad en la nube (CSPM), protección de cargas de trabajo (CWP), gestión de derechos (CIEM), seguridad de red, seguridad de datos y controles sobre infraestructura como código y pipelines de CI/CD.

En CSPM, la solución revisa configuraciones en AWS, Azure, GCP, OCI y Alibaba Cloud, detectando permisos excesivos, recursos expuestos, servicios mal configurados y desviaciones respecto a frameworks como CIS, PCI o benchmarks internos de la empresa. La corrección puede ser manual o automatizada.

En el ámbito CWP, Prisma Cloud protege hosts, contenedores y funciones serverless con gestión de vulnerabilidades, monitorización de procesos, defensa de red, control de integridad de ficheros y reglas de comportamiento que pueden basarse tanto en firmas como en análisis dinámico y machine learning.

El módulo CIEM se centra en derechos e identidades cloud, identificando credenciales con privilegios excesivos, roles sin usar, claves expuestas o accesos cruzados entre cuentas que pueden derivar en movimientos laterales peligrosos tras una brecha inicial.

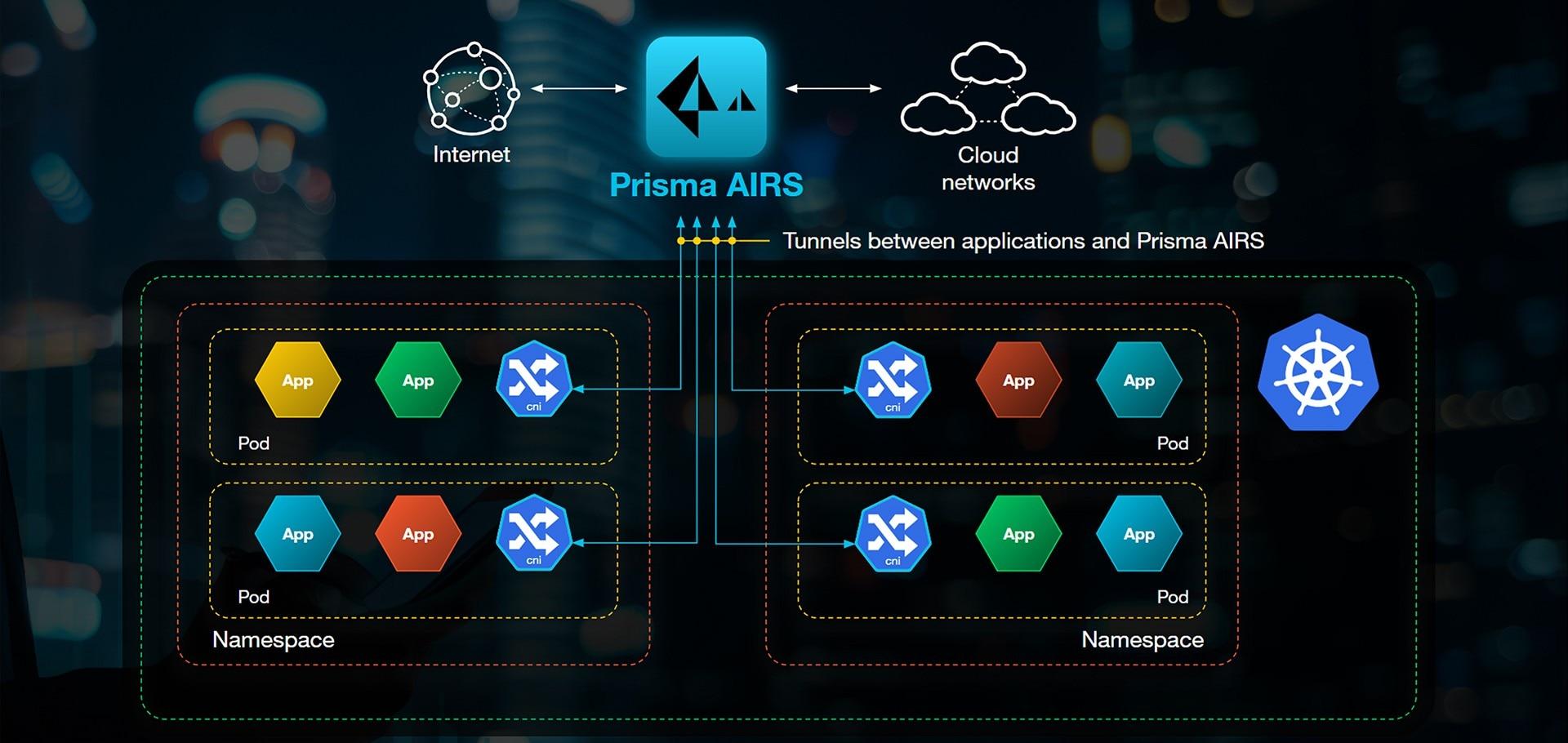

La parte de seguridad de red incluye capacidades de detección de anomalías, análisis de rutas de ataque, segmentación basada en etiquetas e integración con firewalls de nueva generación de Palo Alto (PAN‑OS, Strata Cloud Manager, Panorama), permitiendo políticas consistentes entre el mundo de red tradicional y Kubernetes.

Seguridad nativa para Kubernetes y contenedores con Prisma Cloud

Uno de los puntos fuertes de Prisma Cloud es su protección nativa de Kubernetes. Se integra con el plano de control para tener visibilidad directa de contenedores, pods y namespaces, y aplica políticas dinámicas basadas en etiquetas en lugar de direcciones IP rígidas.

La solución se puede coordinar con kubectl estándar, CNI chaining y anotaciones de charts Helm para propagar metadatos de seguridad junto con cada despliegue. Esto facilita que las reglas de red, runtime y cumplimiento se apliquen automáticamente en función del contexto (entorno, equipo, criticidad, exposición a internet, etc.).

Prisma Cloud también puede ingerir logs de auditoría de Kubernetes para detectar eventos sospechosos, cambios inesperados en roles, creación de cuentas de servicio con privilegios peligrosos o modificaciones de objetos sensibles. Toda esa información se convierte en alertas y paneles en una única consola.

En cuanto a WAAS (Web Application and API Security), el módulo protege aplicaciones web y APIs que corren en Kubernetes o contenedores frente a ataques típicos OWASP Top 10 (inyecciones, XSS, control de acceso roto, etc.), además de intentos de explotación más avanzados. Puede funcionar en modo solo alerta o bloqueo activo.

Combinando estas capacidades con los firewalls de Palo Alto, las organizaciones pueden unificar visibilidad y control desde el nivel de red hasta la carga de aplicación, usando las mismas fuentes de verdad de identidades, etiquetas y políticas centralizadas.

Estado de seguridad, vulnerabilidades y cumplimiento en Prisma Cloud

Como cualquier software complejo, Prisma Cloud ha tenido vulnerabilidades que Palo Alto Networks ha ido corrigiendo de forma proactiva. Algunos ejemplos pasados incluyen fallos de escalada de privilegios local, XSS en la consola web o verificaciones criptográficas incorrectas, con CVEs como CVE‑2021‑3042 o CVE‑2021‑3033 catalogados con puntuaciones CVSS altas.

La compañía mantiene un programa activo de respuesta a vulnerabilidades, asignando incluso identificadores propios (PRISMA) cuando todavía no existe un CVE público. Los parches se distribuyen rápidamente, especialmente en la edición SaaS que se actualiza de manera continua sin intervención del cliente.

A nivel de cifrado y protección de datos, Prisma Cloud almacena metadatos de logs y telemetría en servicios cifrados como RDS o Redshift gestionados en la nube, cumpliendo con las mejores prácticas de seguridad de datos en tránsito y en reposo.

En cuanto a autenticación, se soportan métodos robustos como SAML para integrar la Compute Edition con proveedores de identidad corporativos, facilitando SSO y aplicando políticas de MFA o gestión de sesiones centralizadas.

La plataforma además ayuda a las organizaciones a cumplir estándares de cumplimiento al ofrecer checks predefinidos, informes exportables, paneles por normativa y capacidad de crear controles personalizados. Esto es fundamental en sectores como finanzas, sanidad o administración pública.

Requisitos técnicos, soporte y compatibilidad

El modelo de licencia de Prisma Cloud se basa en créditos que los clientes consumen en función de los módulos y cargas que quieran proteger (Enterprise Edition, Compute Edition, etc.). Esto permite adaptar el coste a la realidad de cada organización, aunque también añade cierta complejidad a la hora de dimensionar y presupuestar.

La compatibilidad de sistemas operativos es amplia: la consola Compute autohospedada se ejecuta en distribuciones Linux x86_64, mientras que los Defenders soportan una variedad extensa de hosts Linux en x86_64 y ARM64, contenedores Windows y versiones habituales de Docker Engine y runtimes de contenedores.

En términos de nubes públicas, Prisma Cloud cubre AWS, Azure, GCP, además de proveedores como Oracle Cloud Infrastructure o Alibaba Cloud. Está pensado para entornos multicloud e híbridos, con APIs profundas para integrar con pipelines, herramientas de seguridad externas y ecosistemas DevOps.

La edición SaaS se actualiza continuamente, por lo que el concepto clásico de “fin de soporte” no aplica de la misma forma. En la Compute Edition autohospedada sí hay ciclos de vida de versión, alineados con las políticas de producto de Palo Alto, que los equipos deben tener en el radar para planificar upgrades.

En cuanto al soporte, las opiniones de usuarios son algo mixtas: muchos valoran positivamente la amplitud de la documentación y las capacidades técnicas, mientras otros mencionan que la experiencia con soporte puede ser irregular, con tiempos de respuesta mejorables en algunos casos.

Visión del mercado, alternativas y percepción de los usuarios

Dentro del panorama CNAPP y seguridad de contenedores, Prisma Cloud compite con jugadores como Wiz, Orca Security, Aqua Security, Sysdig, Microsoft Defender for Cloud, Lacework, Check Point CloudGuard, Trend Micro Cloud One, Qualys, SentinelOne Singularity Cloud Security o soluciones SCA/DevSecOps como Checkmarx One y Veracode.

La principal baza de Prisma Cloud es la amplitud de cobertura: desde IaC y CI/CD hasta runtime, pasando por CSPM, CWP, CIEM, seguridad de red y datos. Para organizaciones que buscan reducir el número de herramientas y paneles, concentrar todo en una sola plataforma suele ser un argumento muy potente.

Entre las fortalezas más citadas por usuarios destacan la visibilidad unificada de activos en la nube, la capacidad de automatizar correcciones, la potencia de sus lenguajes de consulta (RQL/KQL) para investigar incidentes y la buena integración con proveedores cloud y tecnologías de terceros.

Entre las debilidades, se mencionan sobre todo la curva de aprendizaje (no es una herramienta trivial) y la sensación de que algunas funcionalidades están todavía madurando. También hay quien encuentra el modelo de licencias algo enrevesado y señala que la experiencia con soporte podría ser más consistente.

Aun con esas pegas, Prisma Cloud se percibe como una solución fuerte para empresas con infraestructuras complejas, especialmente aquellas que ya trabajan con Palo Alto Networks en otras capas de seguridad y quieren alinear políticas entre red, endpoints y cargas cloud.

La evolución de Twistlock dentro de Prisma Cloud ha dado lugar a una plataforma muy completa para proteger contenedores y aplicaciones nativas de la nube: controla vulnerabilidades desde el código, automatiza escaneos en CI/CD, vigila registros y runtime, se integra de forma nativa con Kubernetes y nubes públicas, y añade sobre todo una capa de contexto y priorización que ayuda a los equipos a centrarse en lo realmente crítico sin ahogarse en alertas.

Tabla de Contenidos

- Arquitecturas de microservicios y el reto de asegurar contenedores

- Qué son las herramientas de seguridad de contenedores y por qué Prisma Cloud destaca

- Escaneo de contenedores: pieza clave en la estrategia de seguridad

- Automatización de la seguridad en CI/CD y defensa frente a día cero

- Prisma Cloud Compute (Twistlock): arquitectura, requisitos y despliegue

- Rendimiento y pruebas a gran escala de Prisma Cloud

- Capacidades de seguridad de Prisma Cloud heredadas y ampliadas desde Twistlock

- Prisma Cloud como CNAPP: más allá de la seguridad de contenedores

- Seguridad nativa para Kubernetes y contenedores con Prisma Cloud

- Estado de seguridad, vulnerabilidades y cumplimiento en Prisma Cloud

- Requisitos técnicos, soporte y compatibilidad

- Visión del mercado, alternativas y percepción de los usuarios