- Secure Boot exige UEFI, particiones GPT y claves de arranque válidas.

- msinfo32 permite comprobar modo de BIOS y estado de Arranque seguro.

- Desactivar CSM y elegir Windows UEFI habilita la verificación de firmas.

- Gestionar claves (restaurar las de fábrica) resuelve el estado “No activo”.

Tras actualizar la BIOS/UEFI es bastante común que el Arranque seguro quede deshabilitado, cambie de estado o aparezca como «No activo»; por eso conviene revisar la configuración para volver a dejarlo fino. En este artículo te cuento, con todo detalle, cómo volver a activar Secure Boot con seguridad y sin perder de vista puntos críticos como UEFI, GPT, CSM, claves de arranque, TPM 2.0 y BitLocker.

Antes de tocar nada, merece la pena hacer dos o tres comprobaciones rápidas en Windows y en el firmware. Evitarás errores típicos como el famoso «UEFI heredado» o bloqueos por cifrado. Ten a mano tu clave de recuperación si usas BitLocker y consulta, si corresponde, la guía de tu fabricante, ya que cada placa base (ASUS, MSI, Gigabyte, Lenovo, Dell, HP, etc.) puede mostrar menús distintos.

Qué es el Arranque seguro y por qué te interesa tenerlo activo

Secure Boot es una capa de protección del firmware que valida las firmas criptográficas del software que se carga en el inicio del sistema, de forma que solo se ejecuta aquello que está firmado y es de confianza. Dicho de otra forma, bloquea la ejecución de bootloaders o controladores no autorizados y ayuda a contener malware que intenta colarse en la fase de arranque.

Más allá de la seguridad, tenerlo correctamente configurado también repercute en estabilidad y compatibilidad con sistemas modernos. Si necesitas arrancar herramientas o sistemas operativos que no soportan esta verificación, puedes desactivarlo temporalmente, aunque lo recomendado por los fabricantes es mantener Secure Boot habilitado de manera permanente salvo necesidades muy concretas.

Chequeos iniciales en Windows: modo de BIOS y estado de Secure Boot

Lo primero es confirmar cómo está el equipo ahora mismo. Windows ofrece una vista rápida para ver si estás en UEFI o en Heredado (Legacy/CSM) y si el Arranque seguro está activo. Entrar aquí te ahorra tiempo porque si ya apareciese “Activado” no hay nada más que hacer.

- Pulsa Windows + R, escribe msinfo32 y confirma con Enter. Se abrirá Información del sistema.

- Localiza los campos Modo BIOS y Estado de arranque seguro.

- Si el Modo BIOS indica UEFI y el Estado de arranque seguro está Activado, no necesitas cambios. Si pone Desactivado, podrás activarlo. Si dice No compatible, tu placa no soporta esta función.

- Si el Modo BIOS muestra Heredado/CSM, necesitarás pasar a UEFI antes de poder usar Secure Boot.

MBR vs GPT: convierte el disco del sistema si hace falta

Para que Secure Boot funcione, la instalación de Windows debe residir en un disco con particiones en estilo GPT (GUID Partition Table). Si tu unidad del sistema está en MBR, conviene convertirla a GPT con la herramienta integrada de Microsoft. Antes de nada, haz copia de seguridad de tus datos importantes.

Comprueba el estilo de partición desde Administración de discos: pulsa Windows + X, entra en Administración de discos, haz clic derecho sobre el disco del sistema (no solo la unidad C:) y abre Propiedades > Volúmenes. En Estilo de partición verás si es GPT o MBR.

Si necesitas convertir, abre Símbolo del sistema como Administrador (asegúrate de que la ventana indique ese nivel de permisos) y valida con mbr2gpt /validate /disk:0 /allowFullOS (sustituye 0 por el número correcto de disco si no coincide). Si todo es correcto, ejecuta mbr2gpt /convert /disk:0 /allowFullOS. Tras la conversión puede ser necesario cambiar en el firmware el modo de arranque a UEFI.

La validación previa es clave porque comprueba, entre otras cosas, que hay espacio para las tablas GPT y que la estructura de particiones es compatible. Aunque la herramienta está diseñada para conversión in situ, cualquier cambio de particionado conlleva riesgo, y por eso se recomienda realizar copia de seguridad antes.

TPM 2.0 y Windows 11: verificación rápida

Aunque TPM 2.0 no es requisito para activar Secure Boot, sí lo es para Windows 11. Si usas Windows 11, conviene confirmar que el chip está presente y habilitado. Ejecuta tpm.msc y mira el Estado: si aparece «Listo para usar», todo correcto; si no, habilítalo en BIOS/UEFI (busca TPM, fTPM o PTT según el fabricante, normalmente en Seguridad u Opciones avanzadas).

En muchos equipos actuales TPM está activo de fábrica, pero tras un cambio de firmware o un restablecimiento de configuración podría quedar desactivado. El camino típico es Seguridad > TPM/fTPM/PTT y seleccionar Enabled, guardando cambios con F10 antes de salir para que la activación sea efectiva.

Cómo entrar en la BIOS/UEFI: teclas y ruta desde Windows

Para tocar el Arranque seguro debes acceder al firmware. La manera más universal es reiniciar el equipo y pulsar repetidamente una tecla durante el POST. Las más comunes son Supr, F2, F10, F12 o Esc, aunque depende del fabricante.

Si prefieres hacerlo desde el propio sistema, usa el inicio avanzado. En Windows 10 navega por Configuración > Actualización y seguridad > Recuperación y pulsa Reiniciar ahora en Inicio avanzado. En Windows 11 ve a Configuración > Windows Update > Opciones avanzadas > Recuperación y, en Inicio avanzado, elige Reiniciar ahora. Tras el reinicio, entra en Solucionar problemas > Opciones avanzadas > Configuración de firmware UEFI y confirma.

En algunos portátiles (especialmente gaming), con el equipo apagado es habitual mantener pulsada F2 al encender. En ciertos dispositivos portátiles para juegos, el método puede implicar mantener el botón de bajar volumen y presionar encendido a la vez. Consulta la guía de tu modelo si no logras entrar a la primera.

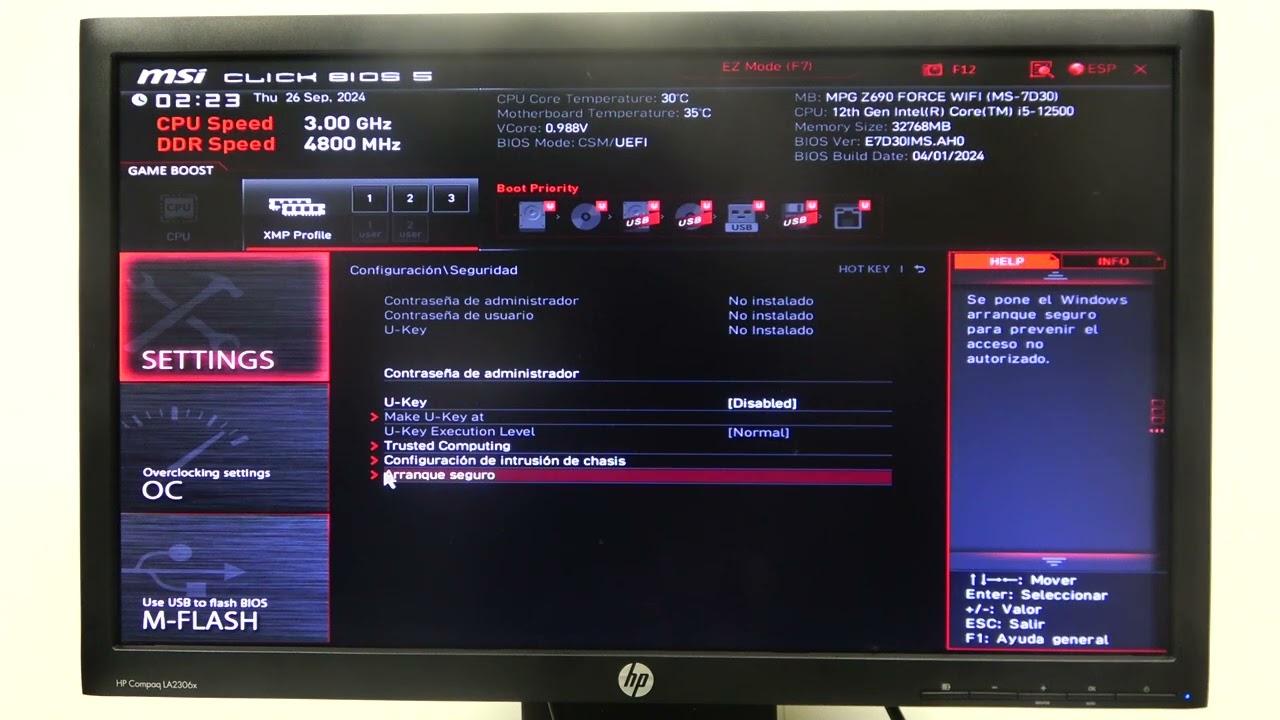

Ubicación de Secure Boot en el firmware y qué debes desactivar

Una vez dentro de la BIOS/UEFI, busca la opción de Arranque seguro. Puede estar en pestañas como Seguridad, Arranque (Boot), Avanzado o Autenticación, dependiendo de si la interfaz es clásica UEFI o «MyASUS in UEFI» u otra capa del fabricante.

Antes de habilitar Secure Boot, desactiva el CSM (Compatibility Support Module) o el modo Heredado. Secure Boot solo funciona en UEFI puro, así que si CSM está activo, deshabilítalo. A continuación, revisa si hay una opción de Tipo de sistema operativo; en muchos firmwares encontrarás «Windows UEFI mode» frente a «Other OS»; para activar el Arranque seguro, elige Windows UEFI.

Con CSM fuera de juego y el tipo de SO correcto, localiza el conmutador de Secure Boot (puede aparecer como Control de arranque seguro). Cambia de Deshabilitado a Habilitado. Si el firmware te solicita gestionar claves, instala las predeterminadas de fábrica o restaura las claves por defecto; esa base de datos es la que permite validar bootloaders firmados por Microsoft.

Guardar cambios, salir y verificar en Windows

Cuando acabes, guarda y sal. Suele hacerse con F10 y confirmación (Aceptar/OK/Confirmar), o yendo a la pestaña Guardar y salir y eligiendo «Guardar cambios y salir». El equipo se reiniciará con la nueva configuración aplicada.

De vuelta en Windows, repite la consulta de msinfo32 para confirmar que el Estado de arranque seguro ahora aparece como Activado. Si sigue apareciendo «No activo» o «Desactivado», puede que falten claves o que CSM siga habilitado en alguna esquina del firmware.

Qué hacer si aparece «No activo»: restablece claves y fuerza el modo adecuado

Hay escenarios en los que, pese a tener UEFI y Secure Boot habilitado, el estado muestra «No activo». En placas modernas, la solución típica es activar el control de Secure Boot y restablecer las claves predeterminadas de fábrica, guardando después.

En equipos portátiles, AIO o consolas de juego con UEFI clásico: ve a Seguridad > Arranque seguro y pon Secure Boot Control en Enabled. Después entra en Gestión de claves (Key Management). Primero usa «Reset To Setup Mode» para limpiar bases de datos, confirma con Yes, y acto seguido selecciona Restore Factory Keys. Guarda los cambios (F10) y reinicia.

En dispositivos con «MyASUS in UEFI» el camino es equivalente: habilita el control de Secure Boot, entra en Key Management, limpia con Reset To Setup Mode y, al terminar, instala las claves con «Restore Factory Keys». Finaliza guardando cambios y reinicia para que el estado se actualice.

En sobremesas, algunos firmwares requieren cambiar Secure Boot Mode a Custom para gestionar claves: abre Key Management, ejecuta «Clear Secure Boot Keys», confirma y después elige «Install Default Secure Boot Keys». No olvides cerrar con F10 o «Guardar cambios y salir» para que el estado pase a Usuario/Activo cuando corresponda.

En muchas BIOS UEFI hay un modo básico y otro avanzado. Si no ves las opciones anteriores, pulsa F7 para pasar al Modo avanzado y vuelve a mirar las pestañas de Seguridad y Arranque. La navegación puede hacerse con teclas de flecha y Enter, ratón o touchpad según el caso.

La interfaz puede variar levemente entre modelos y versiones de firmware. No te extrañe encontrar la ruta como Seguridad > Arranque seguro > Control de arranque seguro o como Boot > Secure Boot > OS Type. El objetivo es el mismo: desactivar CSM, elegir Windows UEFI y asegurarte de que las claves de Secure Boot están cargadas.

BitLocker y cifrado de dispositivo: evita sustos al reiniciar

Si usas BitLocker o Cifrado de dispositivo, al modificar parámetros críticos del arranque (CSM, Secure Boot, TPM) Windows puede solicitar la clave de recuperación en el siguiente inicio. Tenla a mano antes de tocar la BIOS/UEFI para no quedarte bloqueado.

Si prefieres desactivar temporalmente el cifrado, consulta primero las indicaciones oficiales de Microsoft para evitar pérdida de datos. En equipos corporativos, lo sensato es coordinar estos cambios con el equipo de IT para cumplir políticas y mantener la seguridad.

Ruta alternativa para activar UEFI y convertir particiones sin reinstalar

Si venías de un modo Heredado/CSM y tu disco estaba en MBR, el camino más limpio es convertir a GPT con la utilidad mbr2gpt y, acto seguido, pasar a UEFI en la BIOS. Recuerda validar primero con mbr2gpt /validate y ejecutar después mbr2gpt /convert con el identificador de disco correcto.

Un detalle que se pasa por alto: en la ventana del símbolo de sistema debe leerse Administrador. Si no ejecutas la consola con privilegios elevados, los comandos pueden fallar sin un mensaje claro, y te obligará a repetir los pasos.

Cuándo desactivar temporalmente Secure Boot

Hay herramientas de diagnóstico, imágenes de mantenimiento y ciertos sistemas operativos que no funcionan con la verificación de firmas activada. En esos casos, puedes deshabilitar Secure Boot puntualmente, usar aquello que necesites, y volver a habilitarlo en cuanto termines.

Si instalas Linux y tenías marcado «Other OS» en la BIOS, es normal ver mensajes o errores relacionados con UEFI heredado. La solución acostumbra a pasar por configurar el modo UEFI, mantener CSM desactivado y, si vas a conservar Windows, verificar que el disco del sistema es GPT y que las claves de Secure Boot están cargadas. Algunos escenarios con Linux requieren bootloaders firmados; si no, tu alternativa puntual es arrancar con Secure Boot desactivado.

Portátiles y AIO: con el equipo apagado, mantén F2 al encender para entrar en la configuración. Una vez dentro, cambia a modo avanzado con F7, entra en Seguridad > Arranque seguro y ajusta Control de arranque seguro. Si no aparece, revisa también en la pestaña Boot, en especial el Tipo de SO (Windows UEFI frente a Other OS).

MyASUS in UEFI: la navegación es muy similar, solo cambia el aspecto. Entra en Configuración avanzada, dirígete a Seguridad > Arranque seguro, activa el control y gestiona claves desde Key Management si el estado persiste como No activo. Recuerda guardar con F10.

Sobremesas: en algunos modelos la tecla para entrar es Supr (Del). Busca Arranque > Arranque seguro y, en caso de gestión de claves, pon el modo en Custom para poder limpiar e instalar las predeterminadas (Install Default Secure Boot Keys). Revisa también que CSM esté en Disabled para que el estado pase a activo.

Comprobación final y solución de problemas

Tras cada cambio en la BIOS, guarda y reinicia. En Windows, vuelve a abrir msinfo32 para confirmar: Modo BIOS en UEFI y Estado de arranque seguro en Activado. Si algo no va bien y el equipo no arranca, vuelve al firmware y desactiva temporalmente Secure Boot o revierte el último ajuste para recuperar el funcionamiento.

Errores típicos que delatan el problema: si «No activo» persiste, falta cargar claves; si no ves el conmutador de Secure Boot, estás en vista básica y toca ir al modo avanzado; si Windows no inicia tras convertir a GPT, quizá el firmware sigue en CSM/Heredado en lugar de UEFI. Ajusta esos tres puntos y casi siempre queda resuelto.

Consulta siempre la documentación de tu fabricante. Aunque el objetivo es el mismo en todas las marcas, la nomenclatura y la ruta exacta cambian. No es raro que una opción llamada «OS Type» sea la que activa o desactiva Secure Boot por debajo (Windows UEFI = activo, Other OS = inactivo).

• Verifica en msinfo32 que estás en UEFI y mira el estado del Arranque seguro. Si estás en Heredado, convierte a GPT y cambia a UEFI en el firmware.

• Deshabilita CSM en la BIOS. Ajusta OS Type a Windows UEFI y habilita Secure Boot. Si se solicita, instala claves por defecto o restáuralas desde Key Management.

• Si el estado sale «No activo», limpia con Reset To Setup Mode y reinstala las claves de fábrica. En sobremesa puede requerir poner el modo en Custom para gestionar claves. Recuerda guardar con F10.

• Usa TPM 2.0 si estás en Windows 11 y ten presente BitLocker: anota la clave de recuperación antes de tocar el firmware. Si algo falla, revierte el último cambio y prueba de nuevo.

Dejando afinados UEFI, GPT, CSM desactivado y las claves de fábrica cargadas, Secure Boot queda operativo y tu equipo arranca únicamente software de confianza. Es un ajuste que conviene revisar especialmente después de actualizar la BIOS, porque a veces esos cambios restablecen parámetros de arranque o borran las bases de datos de claves. Una vez entendido el recorrido (msinfo32 para diagnosticar, mbr2gpt si procede, ajustes en Seguridad/Arranque y gestión de claves), volver a activar Arranque seguro es cuestión de minutos y te llevas un plus de seguridad sin sacrificar rendimiento.

Tabla de Contenidos

- Qué es el Arranque seguro y por qué te interesa tenerlo activo

- Chequeos iniciales en Windows: modo de BIOS y estado de Secure Boot

- MBR vs GPT: convierte el disco del sistema si hace falta

- TPM 2.0 y Windows 11: verificación rápida

- Cómo entrar en la BIOS/UEFI: teclas y ruta desde Windows

- Ubicación de Secure Boot en el firmware y qué debes desactivar

- Guardar cambios, salir y verificar en Windows

- Qué hacer si aparece «No activo»: restablece claves y fuerza el modo adecuado

- Notas específicas de interfaz: modo avanzado y navegación

- BitLocker y cifrado de dispositivo: evita sustos al reiniciar

- Ruta alternativa para activar UEFI y convertir particiones sin reinstalar

- Cuándo desactivar temporalmente Secure Boot

- Ejemplos de menús frecuentes por tipo de equipo

- Comprobación final y solución de problemas