- BitLocker szyfruje całe dyski i wzmacnia integralność rozruchu dzięki TPM i Secure Boot.

- Wymagania: edycje Pro/Enterprise/Education, TPM 1.2+, odpowiednie partycje i zgodne oprogramowanie układowe UEFI/BIOS.

- Różnice w szyfrowaniu urządzenia: automatyczna aktywacja, wymagania HSTI/Modern Standby i kopiowanie klucza do Entra ID/AD.

- Zarządzanie i odzyskiwanie danych na dużą skalę dzięki usłudze AD, obiektom GPO i MDM oraz integracji z pakietami zabezpieczeń przedsiębiorstwa.

Jeśli pracujesz z poufnymi danymi na laptopie lub komputerze stacjonarnym, szyfrowanie nie jest już opcjonalne: staje się koniecznością. BitLocker to natywne rozwiązanie firmy Microsoft służące do szyfrowania dysków i ochrony informacji. przed utratą, kradzieżą lub usunięciem sprzętu. To coś więcej niż zwykła blokada – łączy się z systemem rozruchowym i sprzętem, aby zapobiec nieautoryzowanemu dostępowi, nawet gdy ktoś próbuje odczytać dysk na innym komputerze.

W ostatnich latach wzrosła popularność telepracy, mobilności i korzystania z urządzeń zewnętrznych. Zwiększa to ryzyko ujawnienia danych w przypadku zgubienia lub kradzieży terminala.Rozwiązanie BitLocker szyfruje całe woluminy za pomocą algorytmu AES i integruje się z układem TPM, zasadami korporacyjnymi, usługą Active Directory i usługami w chmurze Microsoft w celu ochrony kluczy odzyskiwania i centralnego egzekwowania kontroli.

Czym jest BitLocker i jakie problemy rozwiązuje?

BitLocker to technologia Pełne szyfrowanie dysku (FDE) wbudowane w system Windows który chroni dane w spoczynku. Po włączeniu cała zawartość dysku (system lub dane) jest przechowywana w postaci zaszyfrowanej; bez klucza lub ważnego zabezpieczenia pliki pozostają nieczytelne. Został zaprojektowany, aby… łagodzenie zagrożeń, takich jak kradzież sprzętu, wyciągnięcie dysku lub ataki offline które próbują odczytać dane bezpośrednio.

Działa z algorytmami 128-bitowy lub 256-bitowy AES oraz nowoczesne tryby działania, takie jak XTS-AES (zalecane przez firmę Microsoft w bieżących wersjach) i, dla zapewnienia zgodności, AES-CBC w niektórych starszych scenariuszach. Klucz główny woluminu (VMK) jest chroniony za pomocą „ochronników” takie jak TPM, PIN, hasła lub klucze startowe na USB i zostają zwolnione dopiero wtedy, gdy środowisko rozruchowe przejdzie kontrolę integralności.

Aby zapewnić maksymalną ochronę, BitLocker opiera się na Moduł zaufanej platformy TPMTen układ sprawdza, czy łańcuch rozruchowy (UEFI/BIOS, menedżer, pliki krytyczne) nie został zmieniony. Jeśli coś się zmieni (na przykład zmodyfikowane oprogramowanie układowe), komputer może zażądać klucz odzyskiwania przed zezwoleniem na rozruch. Szyfrowanie jest również możliwe bez modułu TPM, ale pomija się sprawdzanie integralności przed rozruchem i klucz rozruchowy na USB lub hasło (ta druga opcja nie jest zalecana, gdyż jest podatna na próby siłowe, jeżeli nie ma blokady).

Ważne jest, aby odróżnić BitLocker od funkcji szyfrowanie urządzenia Obecne w niektórych konfiguracjach sprzętowych. Podczas gdy standardowy BitLocker oferuje zaawansowane funkcje kontroli i opcje, szyfrowanie urządzeń wymaga aktywuj ochronę automatycznie na zgodnych komputerach (HSTI/Modern Standby, bez dostępnych zewnętrznych portów DMA), skoncentrowanych na dysku systemowym i stałych, bez konieczności zarządzania zewnętrznymi urządzeniami USB.

W praktyce, przy prawidłowej konfiguracji BitLockera, Skradziony laptop staje się bezwartościową skorupąZłodziej będzie mógł je sformatować, ale nie będzie mógł odczytać Twoich danych. To przełomowe osiągnięcie w zakresie bezpieczeństwa jest kluczowe dla zachowania zgodności z przepisami (RODO, HIPAA itp.) oraz uniknięcia wycieków, kar i utraty zaufania.

Wymagania, edycje i różnice w przypadku „szyfrowania urządzenia”

Aby BitLocker działał optymalnie, znaczenie ma zarówno sprzęt, jak i oprogramowanie sprzętowe. Punktem wyjścia jest TPM 1.2 lub nowszy (najlepiej TPM 2.0)Na komputerach z modułem TPM 2.0 tryb legacy (CSM) nie jest obsługiwany. Komputery muszą zostać uruchomione w systemie UEFI, a w celu wzmocnienia łańcucha zaufania należy włączyć funkcję Secure Boot.

Oprogramowanie układowe UEFI/BIOS musi być spełniają specyfikacje Trusted Computing Group (TCG) i móc odczytywać dyski USB w trybie preboot (klasa pamięci masowej) w scenariuszach z kluczem rozruchowym. Dysk musi również posiadać oddzielna partycja systemowa Wolumin systemu operacyjnego: niezaszyfrowany, zalecane ~350 MB (FAT32 w UEFI, NTFS w BIOS-ie), pozostawiając wolne miejsce po włączeniu BitLockera. Dysk systemu operacyjnego będzie w systemie NTFS.

Jeśli chodzi o edycje, BitLocker jest obsługiwany w systemach Windows Pro, Enterprise, Pro Education/SE i Education (Windows 10/11); także w systemie Windows 7 Enterprise/Ultimate i Windows Server (m.in. 2016/2019/2022). Dostępność i uprawnienia zależą od licencji: Windows Pro/Pro Education/SE, Enterprise E3/E5 i Education A3/A5 udzielić odpowiednich zezwoleń.

O nim szyfrowanie urządzenia: jest obecny na urządzeniach, które przeszły walidację HSTI/Modern Standby i nie udostępniają zewnętrznych portów DMA. Jest inicjowany po OOBE za pomocą wyczyść klucz w stanie zawieszenia do momentu utworzenia modułu ochrony TPM i utworzenia kopii zapasowej klucza odzyskiwania. Jeśli komputer jest podłączony do Identyfikator logowania Microsoft (dawniej Azure AD) lub do domeny AD DS, kopia zapasowa jest tworzona automatycznie, a następnie ten czysty klucz jest usuwany. Na komputerach osobistych zaloguj się za pomocą Konto Microsoft z uprawnieniami administratora uruchamia kopię zapasową klucza na koncie i aktywację modułu TPM Protector. Urządzenia z tylko konta lokalne Technicznie rzecz biorąc, mogą być szyfrowane, ale bez odpowiedniej ochrony i zarządzania.

Czy Twój sprzęt nadaje się do szyfrowania urządzeń? msinfo32.exe (Informacje o systemie) wskazują na to w polu „Obsługa szyfrowania urządzeń”. Jeśli początkowo nie było to możliwe, zmiany takie jak włączenie Bezpieczny start Można ją włączyć i spowodować automatyczną aktywację funkcji BitLocker.

W środowiskach, w których automatyczne szyfrowanie urządzeń nie jest problemem, można temu zapobiec za pomocą Rejestru:

| de la | nazwa | Rynek | Dzielność |

|---|---|---|---|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker |

PreventDeviceEncryption |

REG_DWORD | 0x1 |

Ten klucz zapobiega aktywacji bez interwencji aby umożliwić wdrożenie kontrolowane przez dział IT.

I dyski wymienneW systemie Windows znajduje się funkcja BitLocker To Go, która szyfruje dyski USB i dyski zewnętrzne. Zgodność zarządzania może się różnić w zależności od konsoli (na przykład niektóre rozwiązania zabezpieczające mogą ograniczać ten scenariusz lub nie móc sobie z nim poradzić), ale na poziomie systemu Windows funkcja ta istnieje i jest szeroko wykorzystywana w organizacjach.

Aktywacja, zarządzanie, odzyskiwanie i praktyczne bezpieczeństwo

Podstawowa aktywacja odbywa się bezpośrednio z poziomu systemu Windows: Panel sterowania > System i zabezpieczenia > Szyfrowanie dysków funkcją BitLocker lub wyszukując „Zarządzaj funkcją BitLocker” w menu Start. Na komputerach obsługujących „szyfrowanie urządzeń” (w tym w wersji Home), zobaczysz tę samą sekcję w Ustawieniach. Zaloguj się na konto administratora i postępuj zgodnie z instrukcjami kreatora, aby wybrać zabezpieczenia i zapisać klucz odzyskiwania.

Typowe czynności wykonywane podczas włączania funkcji BitLocker na dysku systemowym: wybierz opcję ochrony (tylko TPM, Zalecane TPM+PIN, hasło lub klucz startowy), określ zakres szyfrowania (tylko wykorzystana przestrzeń na nowy sprzęt lub kompletna jednostka jeśli zawiera już dane) i wybierz tryb szyfrowania (nowy w przypadku dysków stałych lub kompatybilny, jeśli przenosisz dysk między komputerami). Podczas szyfrowania możesz współpracować z zespołem; proces przebiega w tle.

Jeśli wolisz wiersz poleceń, BitLocker jest zarządzany za pomocą zarządzaj bde (uprzywilejowany wiersz poleceń):

manage-bde -on C: -rp -rk E:\ generuje i zapisuje klucz odzyskiwania w E:. Możesz dodać hasło/PIN za pomocą manage-bde -protectors -add C: -pw o -TPMAndPINi sprawdź status za pomocą manage-bde -statusAby wyłączyć i odszyfrować: manage-bde -off C:. Pamiętaj, aby trzymać klucze w bezpiecznym miejscu. i niezaszyfrowane.

Scenariusze korporacyjne wymagają zarządzania cyklem życia: GPO domagać się protektorów i szyfrowania, Active Directory/Wprowadź identyfikator do pilnowania kluczy, a nawet MDM (takich jak Microsoft Intune) do stosowania zasad na laptopach poza siecią. Kopiowanie kluczy do AD/ID ułatwia pobieranie i weryfikację statusu szyfrowania dla każdego urządzenia.

Niektóre pakiety zabezpieczeń dodają warstwę zarządzania do BitLockera. Na przykład w przypadku niektórych rozwiązań korporacyjnych, Klucze główne można wysłać do konsoli w celu odzyskania. Jeśli jednak użytkownik wcześniej samodzielnie zaszyfrował dysk, klucz ten może nie znajdować się na platformie zarządzającej. W takim przypadku zaleca się zazwyczaj odszyfrowanie i ponowne zaszyfrowanie przy użyciu zasad konsoli.i wyłącz zduplikowane zasady BitLocker w obiektach GPO, aby uniknąć konfliktów podczas szyfrowania.

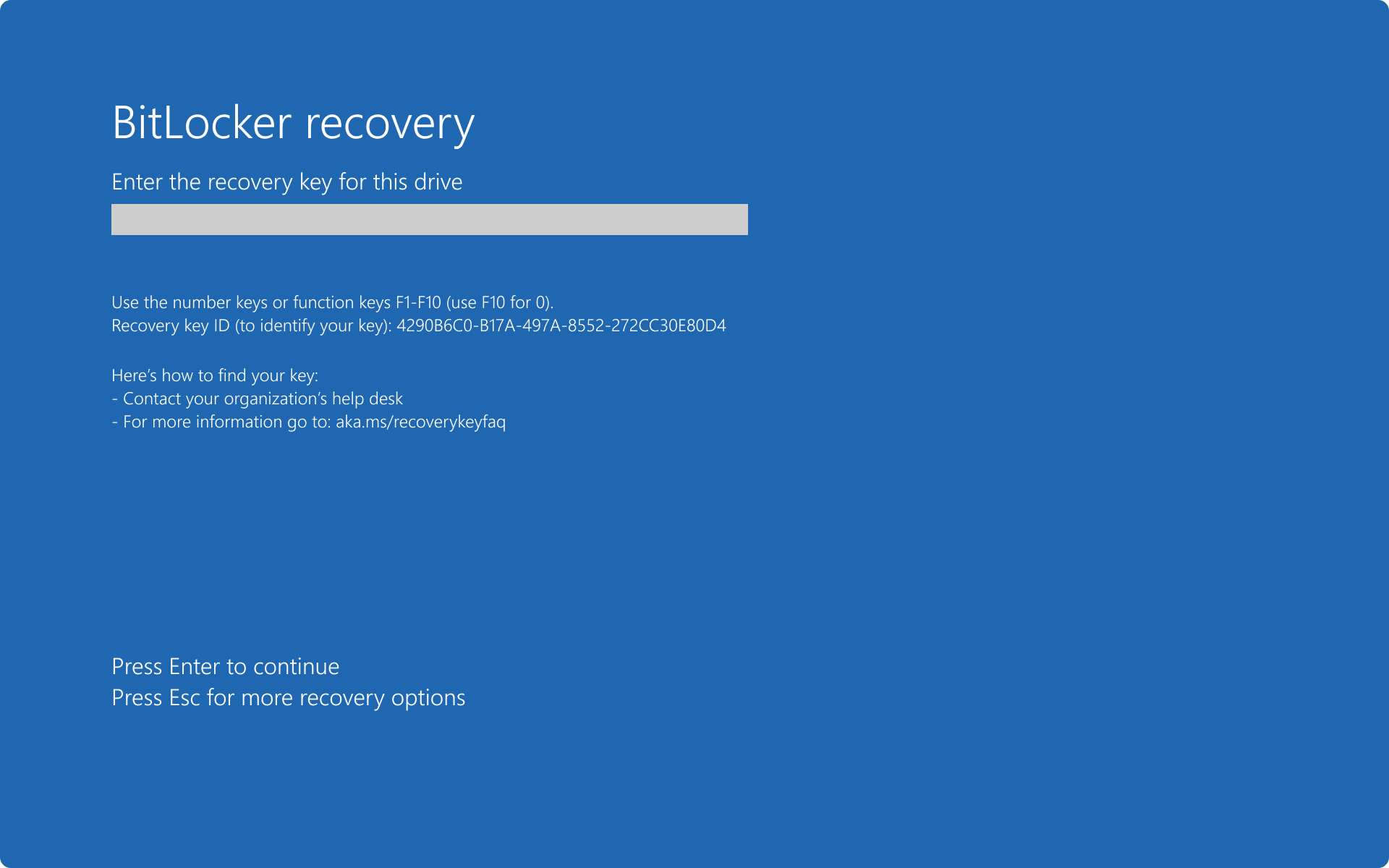

Częste pytanie: „Dziś mój zespół poprosił o klucz odzyskiwania „Nagle ktoś mnie naruszył?” Zwykle nie. Aktualizacje oprogramowania sprzętowego/UEFI, zmiany w Bezpiecznym rozruchu, modyfikacje sprzętu lub niektóre sterowniki Mogą modyfikować pomiary TPM i wymusić wyzwanie. Wprowadź klucz, zaloguj się, a jeśli zdarzenie pasuje do niedawnej zmiany, nie będzie śladu włamania. Jeśli nie pamiętasz, gdzie je zapisałeś, sprawdź swoje konto Microsoft/ID/AD DS lub wszelkie wydruki/pliki .txt/.bek, które mogłeś wygenerować.

Jeśli chodzi o bezpieczeństwo, BitLocker jest solidny, o ile zostanie poprawnie skonfigurowany. Podstawowe dobre praktyki:

- Użyj TPM + PIN na początku należy wzmocnić czynnik posiadania (TPM) wiedzą (PIN).

- Włącz Bezpieczne Boot aby zapobiec działaniu złośliwych programów ładujących.

- Chroń i audytuj przechowywanie kluczy odzyskiwania (AD/Wprowadź ID i ograniczony dostęp).

- Skonfiguruj blokadę sesji i bezpieczną hibernację, aby zminimalizować liczbę okienek możliwości.

Żaden system nie jest nieomylny, dlatego ważne jest, aby znać wektory teoretyczne/praktyczne: ataki butowe w środowiskach bez bezpiecznego rozruchu, zimny rozruch (natychmiastowe wyjmowanie/odczytywanie pamięci RAM po wyłączeniu systemu) lub klasyczny problem z „kartką samoprzylepną” zawierającą klucz odzyskiwania. Z dyscypliną operacyjną i kontrolą oprogramowania sprzętowego, ryzyko to jest minimalizowane.

BitLocker ma również następujące uwagi dotyczące jego użytkowania: Nie wszystkie edycje systemu Windows zawierają tę funkcję (na przykład 10 Home wymaga alternatyw lub szyfrowania urządzenia, jeśli jest obsługiwane), a na komputerach bez modułu TPM należy polegać na Rozruchowy nośnik USB lub hasła (bardziej kruche). Istotne zmiany sprzętowe lub niektóre aktualizacje mogą wymagać dodatkowych czynności odblokowujących. Wydajność jest jednak zoptymalizowana a wpływ na nowoczesny sprzęt jest zazwyczaj niewielki.

W przypadku dysków wymiennych, BitLocker To Go Chroni dyski USB i dyski zewnętrzne, idealne do przechowywania danych w podróży. W zależności od narzędzi innych firm wdrożonych w organizacji, administrowanie tymi mediami może być ograniczone; przed standaryzacją stosowania zasad IT należy dokonać przeglądu tych zasad.

W przypadku starszych wdrożeń nie należy pomijać wymagań dotyczących partycjonowania i przygotowania. Dysk systemowy (rozruchowy) musi pozostać niezaszyfrowany i oddzielnie od dysku systemu operacyjnego. W nowoczesnych instalacjach systemu Windows ten układ jest tworzony automatycznie, ale w starszych scenariuszach można użyć narzędzia „BitLocker Drive Preparation Tool” lub diskpart Aby zmienić rozmiar i utworzyć odpowiednią partycję. Tylko wtedy, gdy wolumin jest w pełni zaszyfrowany i ma aktywne zabezpieczenia, jest uważany za bezpieczny.

O kompatybilności systemów operacyjnych: Windows 11/10 Pro, Enterprise i Education obsługuje BitLocker; Windows 8.1 Pro/Enterprise również i w Windows 7 Znajdziesz go w Enterprise/Ultimate. W świecie serwerów jest obecny od Windows Server 2008 i nowsze wersjeJeśli szukasz szyfrowania międzyplatformowego (Linux/Windows) lub ściśle kontrolowanego wolnego oprogramowania, alternatywy takie jak VeraCrypt może być lepszym rozwiązaniem w niektórych przypadkach.

Jeśli zarządzasz flotą, kompleksowa strategia obejmuje:

- GPO Aby wymusić szyfrowanie po dołączeniu do domeny, wybierz algorytm (np. XTS-AES 256) i wymagaj TPM+PIN.

- Logowanie do AD DS/ID jako magazyn kluczy odzyskiwania i do raportowania zgodności.

- MDM (np. Intune) dla komputerów, które rzadko łączą się z korporacyjną siecią VPN.

- Integracja z narzędzia bezpieczeństwa umożliwiające blokowanie, inwentaryzację i reagowanie na utratę/kradzież, łącząc BitLocker (chroni dane) z funkcjami lokalizacji lub zdalnego blokowania (chroni urządzenie).

Przydatna wzmianka: BitLocker nie obsługuje logowania jednokrotnego Preboot. Po przejściu wstępnego uwierzytelnienia (TPM/PIN/klucz) użytkownik loguje się do systemu Windows normalnie. Jest to zgodne z celem chroń środowisko przed załadowaniem systemu.

Kluczowe pytania, typowe błędy i przypadki z życia wzięte

Kiedy należy używać funkcji BitLocker? Zawsze, gdy komputer przechowuje informacje, których nie chcesz ujawniać: od danych osobowych (dowód osobisty, listy płac, zapisy finansowe) po dokumentację klienta, plany, umowy, a nawet własność intelektualną. Dla profesjonalistów, którzy podróżują lub pracują w kawiarniach, przestrzeniach coworkingowych i na lotniskach, to prawdziwy ratunek w razie kradzieży.

Czy jest to skomplikowane dla użytkowników końcowych? Nie szczególnieInterfejs prowadzi Cię przez proces wyboru zabezpieczeń i tworzenia kopii zapasowych kluczy. Kluczowym punktem jest bezpieczne przechowywanie klucza odzyskiwaniaJeśli Twoje urządzenie jest powiązane z identyfikatorem lub domeną, prawdopodobnie zostało już utworzone jego kopia zapasowa. Jeśli to komputer osobisty, zapisz je na koncie Microsoft i, jeśli chcesz, wydrukuj kopię. Unikaj przechowywania ich na samym zaszyfrowanym komputerze.

Dlaczego czasami po włączeniu pojawia się prośba o hasło? Zwykle dzieje się tak z Zmiany oprogramowania układowego/rozruchu, włączanie bezpiecznego rozruchu, aktualizacje modułu TPM lub wymiana sprzętuBitLocker wykryje odchylenie i przejdzie w tryb odzyskiwania. Wprowadź klucz, a jeśli wszystko będzie w porządku, BitLocker nie poprosi o niego ponownie, chyba że pojawią się nowe zmiany.

Czy BitLocker wpływa na wydajność? Na obecnych komputerach wpływ jest następujący bardzo zadowolony, zwłaszcza jeśli sprzęt obsługuje akcelerację AES (instrukcje specyficzne dla procesora). Wybierz AES 128 może zwiększyć wydajność; AES 256 zapewnia dodatkową marżę kryptowalutową w regulowanych środowiskach.

Co się dzieje bez modułu TPM? Możesz skonfigurować hasło lub klucz rozruchowy na USB, ale utracisz weryfikację integralności przed uruchomieniem. Ponadto hasło bez polityki blokady jest bardziej podatne na ataki brutalnej siłyJeśli to możliwe, obstawiaj TPM 2.0 + UEFI + Bezpieczny rozruch.

Co zrobić, jeśli chcę zaszyfrować USB, aby przesyłać dane? Użyj BitLocker To GoPamiętaj o skoordynowaniu działań z działem IT, jeśli Twoja firma korzysta z platform bezpieczeństwa, które wymuszają określone zasady dotyczące nośników wymiennych (na przykład wymagają podania hasła o określonej złożoności lub uniemożliwiają korzystanie z niezatwierdzonych napędów).

Uwaga prawna i dotycząca zgodności: w przypadku urządzeń szyfrowanych, Kradzież może być incydentem sprzętowym i nie jest to naruszenie danych podlegające zgłoszeniu, w zależności od ram regulacyjnych i analizy ryzyka. Oznacza to, że szyfrowanie jest miarą kluczowe łagodzenie dla RODO i innych regulacji, chociaż nie zastępuje tworzenia kopii zapasowych, kontroli dostępu, rejestrowania zdarzeń ani zarządzania lukami w zabezpieczeniach.

Wreszcie, jeśli zintegrujesz BitLockera z rozwiązaniami punktów końcowych w firmie, unikaj nakładających się polityk (GPO vs. Security Console), co może powodować błędy szyfrowania. Jeśli komputer został zaszyfrowany lokalnie, a platforma nie ma klucza, odszyfrowuje i szyfruje ponownie, stosując oficjalną politykę. Spójność polityki upraszcza wsparcie i odzyskiwanie.

Wdrażaj BitLocker mądrze — TPM + PIN, bezpieczny rozruch, dobrze strzeżone klucze i spójne zasady — To decyduje o tym, czy stracisz zespół, czy też stracisz informacje.W życiu codziennym jego obecność jest ledwo zauważalna, ale gdy coś pójdzie nie tak, jesteś wdzięczny za to, że Twoje dane są zaszyfrowane, klucze masz pod kontrolą i pewność, że nawet jeśli sprzęt zniknie, Twoje dokumenty pozostają tylko Twoje.